Aggiornamenti recenti Gennaio 13th, 2026 4:56 PM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- Allarme password aziendali deboli: più del 40% è violabile in meno di un’ora

- Black Axe, arrestati oltre trenta individui legati alla cybergang

- CERT-AGID 3-9 gennaio: phishing e malware aprono il 2026

- Ghost Tap: scoperte frodi tap-to-pay che sfruttano l’NFC per abilitare pagamenti da remoto

- Nuova ondata di attacchi GoBruteforcer, l’IA sfruttata per il brute-force

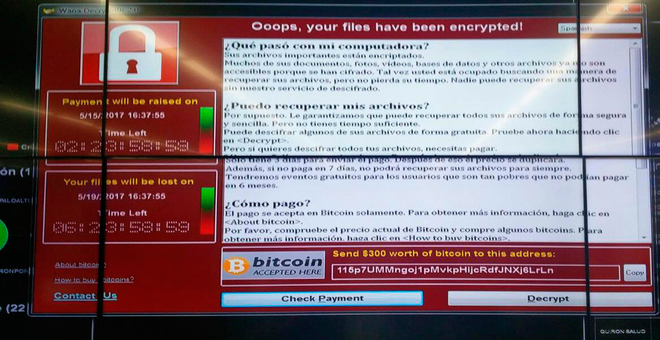

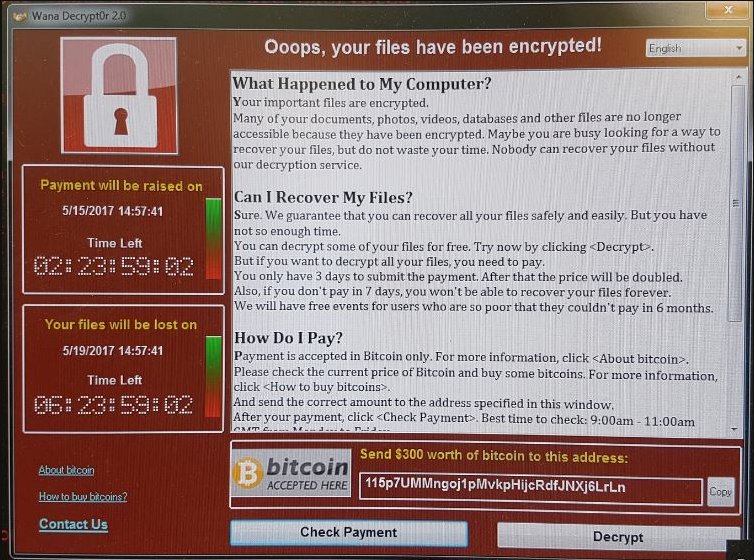

Wana Decrypt0r 2.0: attacco ransomware feroce e su larga scala

Mag 12, 2017 Giancarlo Calzetta Attacchi, Malware, News, RSS 3

Un attacco ransomware su larga scala (chiamato Wannacry) è stato lanciato in tutta Europa nel primo pomeriggio del 12 maggio 2017. Telefonica e il servizio sanitario britannico sembrano in grossi guai.

Che il ransomware sia una piaga estremamente diffusa è risaputo, ma l’attacco lanciato oggi in Europa, noto come Wannacry, porta tutto a un livello diverso.

Le notizie sono ancora tutto sommato confuse e sembra che il grosso dell’attacco sia andato a segno sfruttando una delle falle teoricamente parte dell’arsenale NSA e rese pubbliche dall’organizzazione criminale Shadow Broker.

Nonostante, per il momento, questa sembri una campagna di ransomware come tante altre, la scala su cui è stata condotta, unita all’aggressività della falla sfruttata, è una novità importante che ha portato a conseguenze serie.

I Paesi più colpiti al momento sembrano essere, secondo quanto riporta G Data, Spagna e Russia, ma anche da UK arrivano notizie allarmanti.

In Spagna è stato colpito un server interno del carrier di telecomunicazioni Telefonica, che ha poi iniziato a diffondere il malware all’interno dell’organizzazione.

Al momento, si legge che gli amministratori di sistema hanno chiesto agli impiegati di spegnere i loro computer e smettere di usare le VPN interne per fermare la propagazione.

Il fatto che l’infezione in telefonica sia arrivata su di un server interno, lascia intendere che il vettore di attacco sia più complicato della solita mail di phishing.

Telefonica, però, sembra essere in buona compagnia. Secondo Bleeping Computers, che cita El Pais ed El Mundo, ci sono infezioni in corso anche nelle aziende Gas Natural (fornitore di gas), Iberdrola (Fornitore di energia elettrica), Banca Santander (uno degli istituti di credito più grandi del Paese) e la società di consulenza KPMG.

Al momento, non si hanno notizie di interruzioni del servizio in Spagna causati da questo attacco in quanto sembra che i PC interessati siano tutti impiegati in settori amministrativo/aziendali.

Il servizio sanitario inglese non è nuovo a questo tipo di problemi, ma la scala è sempre stata minore.

Altrettanto non si può dire di quanto sta accadendo nel Regno Unito in quanto l’attacco ha interessato molti ospedali che non riescono a reagire bene al problema.

Secondo quanto riportato da The Register, molti ospedali britannici stanno rifiutando i pazienti che non versano in condizioni gravi proprio a causa dei computer bloccati dal malware Wana Crypt0r 2.0.

Alcuni dipartimenti del Servizio di Sanità Pubblico inglese ha rilasciato una nota nella quale si specifica che i computer del servizio sono stati spenti per contenere gli effetti di un attacco informatico su larga scala.

Ovviamente, molte società di sicurezza stanno monitorando la situazione ed è stato riportato che i portafogli bitcoin collegati a questa campagna stanno ricevendo pagamenti. Al momento non c’è alcuna ipotesi sul luogo d’origine della campagna né sulla distribuzione geografica delle origini dei pagamenti, anche se si sa che il ransomware è attivo in paesi sparsi in tutto il mondo.

Il malware, che non sembra esser stato diretto contro un bersaglio particolare e non sembra contenere altro che un ransomware, chiede 300 dollari in bitcoin per rilasciare i file presi in ostaggio.

Proprio il 21 di aprile, avevamo rilanciato l’allarme con un articolo in cui si diceva che oltre 40.000 computer risultavano infetti da Eternal Blue, il tool NSA rubato da Shadow Broker e distribuito nel libero dominio insieme a delle guide dettagliate su come usarlo.

Adesso, alcune stime pubblicate da ricercatori di sicurezza parlano di 36.000 computer colpiti dal ransomware e questo lascia pensare che una parte consistente potrebbe far parte proprio dei PC già infettati nei giorni scorsi su cui sarebbe stato rilasciato (o solo innescato) oggi il pericoloso payload.

Ricordiamo che la vulnerabilità SMB su cui fa leva Eternal Blu è già stata patchata da Microsoft nelle scorse settimane, ma anche che non è prevista alcuna patch per chiudere questa falla su Windows XP, un sistema operativo che è largamente usato, ancora, in molte organizzazioni statali, tra cui il servizio sanitario nazionale inglese.

Aggiornamento: I casi sembrano esser già lievitati a 50.000, secondo quanto riporta il blog di AVAST, e i paesi più colpiti per numero di infezioni sembrano essere Russia, Ucraina e Taiwan.

Articoli correlati

-

Nel 2026 sempre più attacchi autonomi...

Nel 2026 sempre più attacchi autonomi...Gen 05, 2026 0

-

Il cybercrime si evolve velocemente e...

Il cybercrime si evolve velocemente e...Dic 18, 2025 0

-

DragonForce evolve in un...

DragonForce evolve in un...Nov 19, 2025 0

-

In aumento gli attacchi alle...

In aumento gli attacchi alle...Nov 04, 2025 0

Altro in questa categoria

-

Allarme password aziendali deboli: più...

Allarme password aziendali deboli: più...Gen 13, 2026 0

-

Black Axe, arrestati oltre trenta...

Black Axe, arrestati oltre trenta...Gen 12, 2026 0

-

CERT-AGID 3-9 gennaio: phishing e...

CERT-AGID 3-9 gennaio: phishing e...Gen 12, 2026 0

-

Ghost Tap: scoperte frodi tap-to-pay...

Ghost Tap: scoperte frodi tap-to-pay...Gen 09, 2026 0

3 thoughts on “Wana Decrypt0r 2.0: attacco ransomware feroce e su larga scala”

Leave a Reply Annulla risposta

Devi essere connesso per inviare un commento.

Last Week Security IT

Malware distruttivi ancora in auge

Approfondimenti

-

Allarme password aziendali deboli: più del 40% è...

Allarme password aziendali deboli: più del 40% è...Gen 13, 2026 0

Gli utenti aziendali utilizzano ancora password deboli,... -

Nel 2026 sempre più attacchi autonomi AI-driven e...

Nel 2026 sempre più attacchi autonomi AI-driven e...Gen 05, 2026 0

Il mondo della cybersecurity si appresta a vivere un 2026... -

Kaspersky: così funziona il mercato del lavoro nel dark

Kaspersky: così funziona il mercato del lavoro nel darkDic 23, 2025 0

Il dark web non è più soltanto un luogo di scambio di... -

Kaspersky: il cybercrime finanziario ha alzato il livello...

Kaspersky: il cybercrime finanziario ha alzato il livello...Dic 22, 2025 0

Nel 2025 la pressione cyber sul settore finanziario è... -

Il cybercrime si evolve velocemente e l’IA diventa...

Il cybercrime si evolve velocemente e l’IA diventa...Dic 18, 2025 0

Se c’è una cosa su cui tutti concordano è che...

Minacce recenti

Black Axe, arrestati oltre trenta individui legati alla cybergang

CERT-AGID 3-9 gennaio: phishing e malware aprono il 2026

Ghost Tap: scoperte frodi tap-to-pay che sfruttano l’NFC per abilitare pagamenti da remoto

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

Allarme password aziendali deboli: più del 40% è...

Allarme password aziendali deboli: più del 40% è...Gen 13, 2026 0

Gli utenti aziendali utilizzano ancora password deboli,... -

Black Axe, arrestati oltre trenta individui legati alla...

Black Axe, arrestati oltre trenta individui legati alla...Gen 12, 2026 0

La Polizia Nazionale spagnola, in collaborazione con la... -

CERT-AGID 3-9 gennaio: phishing e malware aprono il 2026

CERT-AGID 3-9 gennaio: phishing e malware aprono il 2026Gen 12, 2026 0

Nel periodo compreso tra il 3 e il 9 gennaio,... -

Ghost Tap: scoperte frodi tap-to-pay che sfruttano...

Ghost Tap: scoperte frodi tap-to-pay che sfruttano...Gen 09, 2026 0

I ricercatori di Group-IB hanno individuato Ghost Tap, una... -

Nuova ondata di attacchi GoBruteforcer, l’IA...

Nuova ondata di attacchi GoBruteforcer, l’IA...Gen 08, 2026 0

I ricercatori di Check Point Research hanno individuato una...

È stata rilasciata una patch per Windows XP, Server 2003, Vista e Server 2008.

http://www.catalog.update.microsoft.com/Search.aspx?q=KB4012598

Grazie KaleidonKep99.

Lo avevamo segnalato nell’articolo successivo di approfondimento che si trova qui:

securityinfo.it/2017/05/13/wanacry-ransomware-bloccato-microsoft-pubblica-patch/