Aggiornamenti recenti Gennaio 12th, 2026 3:38 PM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- Black Axe, arrestati oltre trenta individui legati alla cybergang

- CERT-AGID 3-9 gennaio: phishing e malware aprono il 2026

- Ghost Tap: scoperte frodi tap-to-pay che sfruttano l’NFC per abilitare pagamenti da remoto

- Nuova ondata di attacchi GoBruteforcer, l’IA sfruttata per il brute-force

- Due estensioni Chrome hanno compromesso le chat di ChatGPT e DeepSeek

WannaCry colpisce un computer vulnerabile in 3 minuti

Mag 15, 2017 Marco Schiaffino Malware, News, RSS, Vulnerabilità 0

Il test eseguito dai ricercatori usando un “computer esca” collegato a Internet. Il ransomware lo ha infettato 6 volte in 90 minuti.

Chi ha la memoria lunga si ricorderà di Blaster, un worm che colpì i sistemi Windows nel 2003 e causò diversi grattacapi ad aziende e comuni utenti. Nelle settimane in cui il malware impazzava per la Rete, bastava collegare a Internet un computer vulnerabile perché venisse infettato in una manciata di secondi.

Quello che sta succedendo con WannaCry è piuttosto simile. Anche questa volta, infatti, all’origine del disastro c’è una vulnerabilità di Windows e anche questa volta consente un attacco che non richiede alcuna interazione da parte dell’utente. Niente allegati alle email o link su siti sospetti: per essere colpiti basta essere collegati a Internet.

Per verificare il livello di aggressività di WannaCry, un ricercatore francese ha fatto un piccolo esperimento utilizzando quella che in gergo si chiama honeypot, cioè un’esca predisposta per “attirare” il malware.

Stando a quanto riportato da Bleeping Computer, Benkow avrebbe verificato che la macchina utilizzata (con una versione vulnerabile di Windows) sarebbe stata attaccata 6 volte nel giro di 90 minuti. Uno degli attacchi sarebbe avvenuto addirittura dopo soli 3 minuti dal reset.

Una conferma del fatto che i computer privi degli aggiornamenti di Windows che “tappano” l’ormai famigerata falla nel Microsoft Server Message Block (SMB) sono vittime predestinate di WannaCry e di qualsiasi altro malware dovesse riuscire a sfruttare la stessa vulnerabilità per diffondersi.

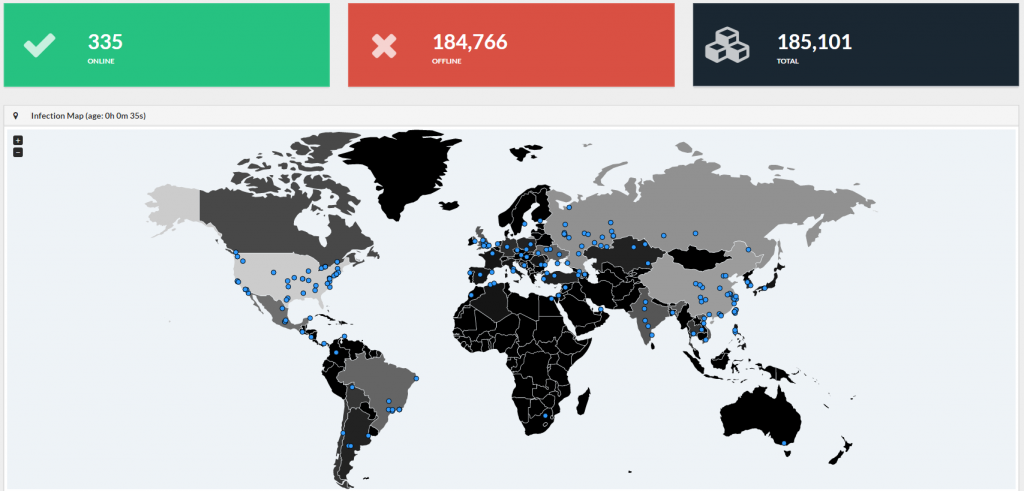

Gli strumenti di monitoraggio messi in piedi dalle società di sicurezza consentono di monitorare il numero di macchine infette in tempo reale. Dal conteggio in figura sono escluse quelle colpite ma già “ripulite”.

Mentre tutte le società di sicurezza si affannano a cercare di mitigare il rischio di nuove infezioni, è possibile trarre un primo bilancio della campagna di attacchi che ha segnato il week-end. Si parlerebbe di più di 250.000 computer infetti nel mondo.

A dispetto dell’enorme diffusione, i cyber-criminali dietro l’attacco non starebbero raccogliendo grandi frutti dalle loro azioni. Se si va a guardare il saldo dei wallet Bitcoin che usano per incassare il riscatto (si possono visualizzare liberamente a questi tre link: 1 2 e 3) si scopre che per il momento il loro botttino è di “soli” 30 Bitcoin, circa 48.000 dollari.

Considerato che ogni riscatto ammonta a 300 dollari, stiamo parlando di circa 160 pagamenti. C’è da considerare, però, il fatto che l’attacco è partito venerdì e di mezzo c’è stato il week-end. È probabile che a partire già da oggi, quando molte aziende hanno riaperto, i loro incassi aumentino.

Articoli correlati

-

Nel 2026 sempre più attacchi autonomi...

Nel 2026 sempre più attacchi autonomi...Gen 05, 2026 0

-

Il cybercrime si evolve velocemente e...

Il cybercrime si evolve velocemente e...Dic 18, 2025 0

-

Patch Tuesday, Microsoft risolve una...

Patch Tuesday, Microsoft risolve una...Dic 11, 2025 0

-

DragonForce evolve in un...

DragonForce evolve in un...Nov 19, 2025 0

Altro in questa categoria

-

Black Axe, arrestati oltre trenta...

Black Axe, arrestati oltre trenta...Gen 12, 2026 0

-

CERT-AGID 3-9 gennaio: phishing e...

CERT-AGID 3-9 gennaio: phishing e...Gen 12, 2026 0

-

Ghost Tap: scoperte frodi tap-to-pay...

Ghost Tap: scoperte frodi tap-to-pay...Gen 09, 2026 0

-

Nuova ondata di attacchi GoBruteforcer,...

Nuova ondata di attacchi GoBruteforcer,...Gen 08, 2026 0

Last Week Security IT

Malware distruttivi ancora in auge

Approfondimenti

-

Nel 2026 sempre più attacchi autonomi AI-driven e...

Nel 2026 sempre più attacchi autonomi AI-driven e...Gen 05, 2026 0

Il mondo della cybersecurity si appresta a vivere un 2026... -

Kaspersky: così funziona il mercato del lavoro nel dark

Kaspersky: così funziona il mercato del lavoro nel darkDic 23, 2025 0

Il dark web non è più soltanto un luogo di scambio di... -

Kaspersky: il cybercrime finanziario ha alzato il livello...

Kaspersky: il cybercrime finanziario ha alzato il livello...Dic 22, 2025 0

Nel 2025 la pressione cyber sul settore finanziario è... -

Il cybercrime si evolve velocemente e l’IA diventa...

Il cybercrime si evolve velocemente e l’IA diventa...Dic 18, 2025 0

Se c’è una cosa su cui tutti concordano è che... -

Il cybercrime si evolve e si adatta, integrando l’IA...

Il cybercrime si evolve e si adatta, integrando l’IA...Dic 17, 2025 0

Il secondo semestre del 2025 ha segnato un punto di svolta...

Minacce recenti

CERT-AGID 3-9 gennaio: phishing e malware aprono il 2026

Ghost Tap: scoperte frodi tap-to-pay che sfruttano l’NFC per abilitare pagamenti da remoto

Nel 2026 sempre più attacchi autonomi AI-driven e deepfake: le previsioni di sicurezza di ClearSkies

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

Black Axe, arrestati oltre trenta individui legati alla...

Black Axe, arrestati oltre trenta individui legati alla...Gen 12, 2026 0

La Polizia Nazionale spagnola, in collaborazione con la... -

CERT-AGID 3-9 gennaio: phishing e malware aprono il 2026

CERT-AGID 3-9 gennaio: phishing e malware aprono il 2026Gen 12, 2026 0

Nel periodo compreso tra il 3 e il 9 gennaio,... -

Ghost Tap: scoperte frodi tap-to-pay che sfruttano...

Ghost Tap: scoperte frodi tap-to-pay che sfruttano...Gen 09, 2026 0

I ricercatori di Group-IB hanno individuato Ghost Tap, una... -

Nuova ondata di attacchi GoBruteforcer, l’IA...

Nuova ondata di attacchi GoBruteforcer, l’IA...Gen 08, 2026 0

I ricercatori di Check Point Research hanno individuato una... -

Due estensioni Chrome hanno compromesso le chat di ChatGPT...

Due estensioni Chrome hanno compromesso le chat di ChatGPT...Gen 07, 2026 0

I ricercatori di OX Security hanno individuato due...