Aggiornamenti recenti Novembre 21st, 2024 8:55 PM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- Come playlist e podcast su Spotify promuovono software pirata

- Google scopre 26 nuove vulnerabilità con l’IA di OSS-Fuzz

- Una grave data breach ha colpito le aziende statunitensi di telecomunicazioni

- Scoperta una nuova variante del ransomware Helldown che colpisce Linux

- Una vulnerabilità di un plugin di WordPress mette a rischio più di 4 milioni di siti

Un trojan usa le tecnologie Intel per aggirare il firewall

Giu 09, 2017 Marco Schiaffino In evidenza, Malware, News, RSS 0

Il malware sfrutta alcune funzioni avanzate dei chipset Intel per comunicare via Internet aggirando i software di sicurezza.

Dalla teoria alla pratica: dopo che qualche settimana fa i ricercatori hanno lanciato l’allarme su una vulnerabilità nelle CPU Intel, adesso arriva la notizia che esiste un malware in grado di sfruttare quelle stesse tecnologie per aggirare i controlli dei software antivirus.

Il trojan è stato individuato dai ricercatori di Microsoft e sarebbe impiegato in un’operazione di cyber-spionaggio di altissimo livello che ha preso di mira bersagli nel sud e sud-est dell’Asia.

Il gruppo che ha sviluppato il malware è stato individuato l’anno scorso dagli analisti di Microsoft, che lo hanno battezzato con il nome di Platinum. Utilizza tecniche sofisticate prende di mira principalmente organizzazioni collegate a governi, università e istituti di ricerca.

Gli attacchi avvengono normalmente attraverso tecniche di spear phishing che spesso prendono di mira le email personali delle vittime, che vengono utilizzate come primo punto di accesso per infiltrare le infrastrutture informatiche delle organizzazioni in cui lavorano.

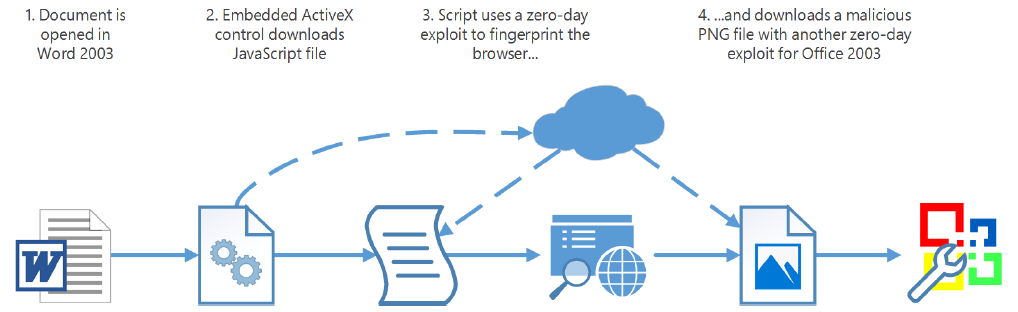

Come spiegano nel loro report del 2016 gli analisti di Microsoft, la particolarità del gruppo Platinum è quella di usare soluzioni tecniche molto elaborate, a partire dall’uso di exploit zero-day e di backdoor sviluppate in proprio.

Una delle strategie di attacco usate dal gruppo Platinum riassunte nel report Microsoft del 2016.

Ora, però, il gruppo Platinum ha aggiunto una caratteristica che rende i suoi strumenti di spionaggio ancora più insidiosi. Come si legge in un rapporto pubblicato mercoledì sempre da Microsoft, un nuovo trojan utilizzato dal gruppo Platinum è in grado di sfruttare alcune funzioni Active Management Technology (AMT) dei processori Intel per garantirsi un canale di comunicazione verso l’esterno che gli consente di aggirare i controlli dei software di sicurezza.

La tecnologia AMT ha attirato l’attenzione degli esperti di sicurezza il mese scorso, quando Intel ha reso pubblica una vulnerabilità (CVE-2017-5689) che avrebbe consentito di avviare l’esecuzione di codice in remoto sfruttando il sistema di controllo remoto integrato dall’azienda statunitense nei suoi chipset pensati per il mondo enterprise.

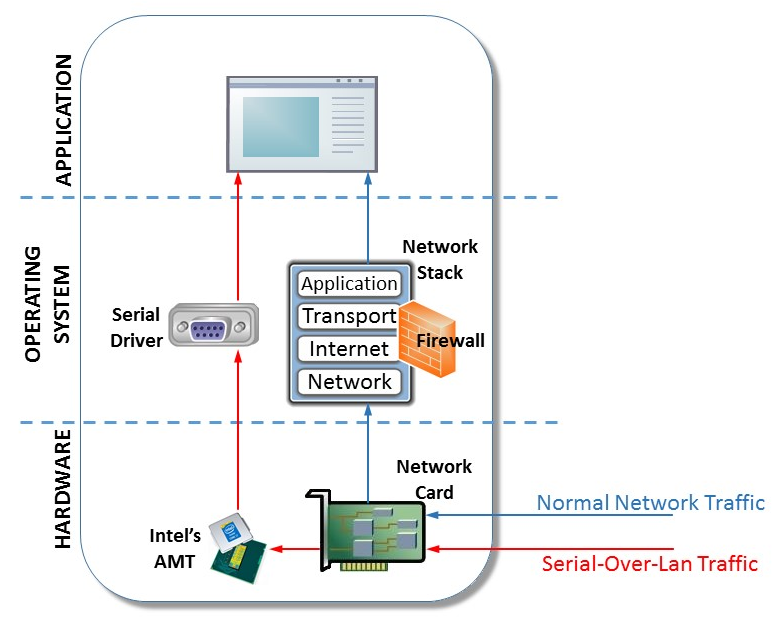

La vulnerabilità è considerata particolarmente pericolosa, perché le funzioni AMT nei chipset Intel sono gestite da un processore dedicato (Intel Management Engine) che ha un suo sistema operativo e funziona in maniera parallela al sistema installato sulla macchina. Insomma: la sua attività non può in alcun modo essere controllata da un software di sicurezza.

Il trojan creato dal gruppo Platinum non sfrutta la vulnerabilità scoperta lo scorso maggio per portare i suoi attacchi, ma utilizza l’architettura dei chipset Intel per garantirsi un canale di comunicazione “sicuro” per inviare sottratti al computer compromesso.

A dargliene la possibilità è la presenza di un particolare canale chiamato Serial-over-LAN (SOL), che AMT usa per comunicare con l’esterno per alcune funzioni particolari, come il controllo remoto.

Il canale Serial-over-LAN permette di accedere alla rete senza “passare” dal sistema operativo. L’ideale per un malware che vuole passare inosservato.

SOL, in pratica, permette di comunicare con l’esterno attraverso un canale parallelo, che “salta” il sistema operativo e di conseguenza non può essere monitorato dai firewall integrati nei programmi di sicurezza.

Per abilitarlo, è necessario avere i privilegi di amministratore e impostare delle credenziali (username e password) che consentono di utilizzare SOL. Tutte operazioni che il malware messo a punto dal gruppo Platinum non ha alcun problema a portare a termine.

Come mostra il video realizzato dai ricercatori Microsoft, SOL può però essere usato anche per installare nuovi malware sul computer compromesso, anche se la scheda di rete è stata disabilitata attraverso le impostazioni del sistema operativo.

L’azienda di Nadella, però, non considera questa tecnica come “insuperabile”. Con gli strumenti corretti sarebbe possibile, infatti, individuare i comportamenti anomali di Active Management Technology e bloccare eventuali comunicazioni tramite SOL.

Articoli correlati

-

L’API di Microsoft Power Pages...

L’API di Microsoft Power Pages...Nov 15, 2024 0

-

Phishing, breach e trojan bancari:...

Phishing, breach e trojan bancari:...Nov 07, 2024 0

-

Spectre è ancora presente nei nuovi...

Spectre è ancora presente nei nuovi...Ott 30, 2024 0

-

Microsoft individua un aumento di...

Microsoft individua un aumento di...Ott 10, 2024 0

Altro in questa categoria

-

Come playlist e podcast su Spotify...

Come playlist e podcast su Spotify...Nov 21, 2024 0

-

Google scopre 26 nuove vulnerabilità...

Google scopre 26 nuove vulnerabilità...Nov 21, 2024 0

-

Una grave data breach ha colpito le...

Una grave data breach ha colpito le...Nov 20, 2024 0

-

Scoperta una nuova variante del...

Scoperta una nuova variante del...Nov 19, 2024 0

La privacy c’ha rotto il…

Chiacchierata con i lettori sul tema della privacy

Approfondimenti

-

Google scopre 26 nuove vulnerabilità con l’IA di...

Google scopre 26 nuove vulnerabilità con l’IA di...Nov 21, 2024 0

Google ha annunciato di aver trovato 26 nuove... -

Aumentano le compromissioni di account email delle forze...

Aumentano le compromissioni di account email delle forze...Nov 14, 2024 0

L’FBI ha lanciato un allarme: stando a un avviso... -

Scoperta CRON#TRAP, campagna che emula ambienti Linux per...

Scoperta CRON#TRAP, campagna che emula ambienti Linux per...Nov 13, 2024 0

I ricercatori di Securonix hanno scoperto CRON#TRAP, una... -

Report APT ESET: i gruppi filo-cinesi e iraniani...

Report APT ESET: i gruppi filo-cinesi e iraniani...Nov 12, 2024 0

Le minacce APT sono in aumento e in molti casi stanno... -

Kaspersky ha collaborato a Synergia II, operazione...

Kaspersky ha collaborato a Synergia II, operazione...Nov 11, 2024 0

Kaspersky ha collaborato a Synergia II, operazione...

Minacce recenti

Google scopre 26 nuove vulnerabilità con l’IA di OSS-Fuzz

Una grave data breach ha colpito le aziende statunitensi di telecomunicazioni

Scoperta una nuova variante del ransomware Helldown che colpisce Linux

Off topic

-

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul... -

In Microsoft le paghe dei manager dipenderanno dal livello...

In Microsoft le paghe dei manager dipenderanno dal livello...Mag 08, 2024 0

L’ultimo non è stato un buon anno per Microsoft:...

Post recenti

-

Come playlist e podcast su Spotify promuovono software...

Come playlist e podcast su Spotify promuovono software...Nov 21, 2024 0

Playlist e podcast sono l’esca ideale per attirare ignari... -

Google scopre 26 nuove vulnerabilità con l’IA di...

Google scopre 26 nuove vulnerabilità con l’IA di...Nov 21, 2024 0

Google ha annunciato di aver trovato 26 nuove... -

Una grave data breach ha colpito le aziende statunitensi di...

Una grave data breach ha colpito le aziende statunitensi di...Nov 20, 2024 0

Una campagna di spionaggio a opera di hacker cinesi ha... -

Scoperta una nuova variante del ransomware Helldown che...

Scoperta una nuova variante del ransomware Helldown che...Nov 19, 2024 0

I ricercatori di Sekoia hanno individuato una nuova... -

Una vulnerabilità di un plugin di WordPress mette a...

Una vulnerabilità di un plugin di WordPress mette a...Nov 18, 2024 0

István Márton, ricercatore di Wordfence, ha individuato...