Aggiornamenti recenti Febbraio 13th, 2026 2:30 PM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- False estensioni AI su Chrome: rubano API e sessioni

- Effetto Domino: nel 2026 i fornitori sono le vulnerabilità più critiche

- Lummastealer risorge dalle ceneri: ancora una volta lo stop è momentaneo

- ZeroDayRAT: La Nuova Minaccia per Android e iOS

- L’arma dell’autenticità: come il cybercrimine sta piegando i servizi SaaS

Il caso Petya (o NotPetya) è in stallo. Ma c’è un “vaccino”

Giu 28, 2017 Marco Schiaffino In evidenza, Malware, News, RSS 1

Ancora poco chiare le modalità di diffusione, ma il ransomware sembra pensato per colpire le aziende. Ecco come “vaccinare” il computer dall’attacco.

A meno di 24 ore dall’inizio dell’attacco ransomware che ha preso di mira numerosi paesi nel mondo si comincia a capire qualcosa di più sul funzionamento del malware e sulle tecniche che usa.

Secondo molti esperti, per esempio, non si tratterebbe di una nuova versione di Petya come si era pensato in un primo momento. Il nuovo malware (battezzato di conseguenza con il nome di NotPetya) sfrutta una tecnica simile e, probabilmente, i suoi autori hanno copiato parti di codice del vecchio ransomware.

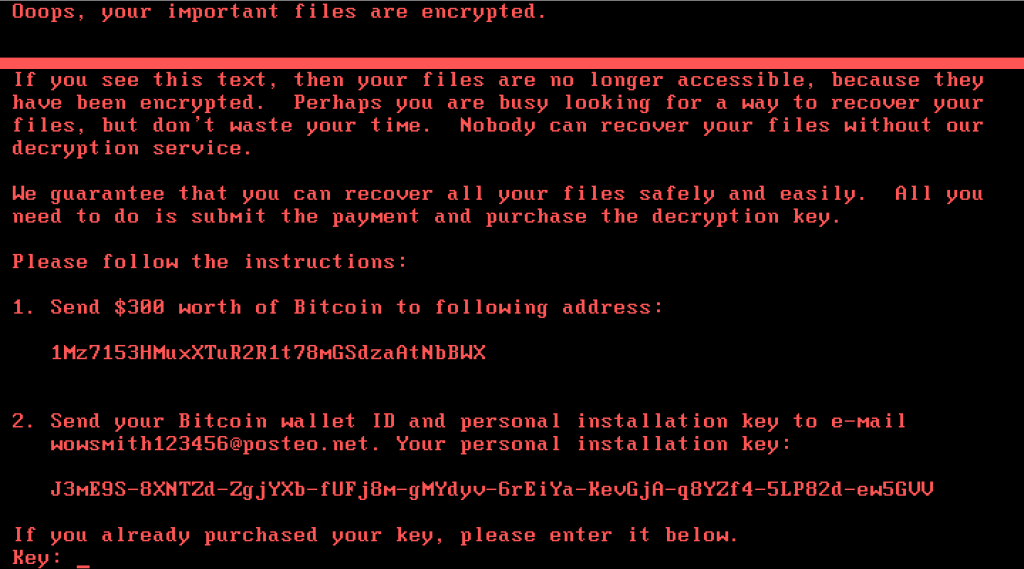

NotPetya prende di mira il Master File Table, cioè l’indice che contiene le informazioni sul posizionamento dei file sul disco fisso. Una volta crittografato l’MFT e modificato il Master Boot Record, il malware resta inattivo per un periodo di tempo che varia tra i 10 e i 60 minuti e poi forza il riavvio del computer che, a quel punto, visualizza la richiesta di riscatto e non può essere utilizzato.

E qui c’è il primo problema. La procedura per il pagamento del riscatto (300 dollari in Bitcoin) prevede che la vittima effettui il pagamento e invii poi un’email ai pirati informatici con i dati di pagamento per ottenere lo sblocco del computer.

L’indirizzo di posta elettronica wowsmith123456@posteo.net usato dai cyber-criminali, però, è stato bloccato dal gestore del servizio email e, di conseguenza, anche chi volesse pagare il riscatto non potrebbe contattare gli autori del malware per ottenere la chiave di sblocco.

Per ottenere la chiave di sblocco bisognerebbe inviare un’email ai pirati informatici. Ma l’indirizzo di posta è stato disattivato dal provider.

Il risultato è che ci si trova in una situazione di stallo. Le infezioni non sarebbero tantissime, ma le vittime non possono nemmeno pagare il riscatto. Difficile, a questo punto, capire cosa possa succedere nelle prossime ore.

Ma come si diffonde NotPetya? Quello che gli analisti escludono, per il momento, è che utilizzi la stessa tecnica di WannaCry copiata dai tool della National Security Agency conosciuto con il nome di EternalBlue. O meglio: rispetto a WannaCry, NotPetya la usa in maniera diversa.

Mentre WannaCry sfruttava la vulnerabilità per eseguire una scansione su Internet e diffondersi così sugli altri computer, NotPetya la usa infatti solo all’interno delle reti locali. L’obiettivo del ransomware, confermato anche dalle segnalazioni delle vittime, sembrano quindi essere principalmente le reti aziendali.

A peggiorare la situazione c’è il fatto che gli autori di NotPetya non sfruttano solo EternalBlue, ma anche altri servizi di rete (PsExec e WMIC) che gli permettono di compromettere anche i computer che hanno ricevuto l’aggiornamento che “tappava” la falla di sicurezza originale nel Server Message Block sfruttata dall’exploit dell’NSA.

Nel dettaglio, il ransomware usa uno strumento simile a Mimikatz (un noto tool di hacking – ndr) per acquisire le credenziali di amministratore del computer infetto e usarle per diffondersi sugli altri computer in rete.

Se questi sono gli strumenti che il ransomware usa per diffondersi nella rete locale, sul vettore di attacco primario ci sono ancora dei dubbi. Secondo le società antivirus, però, i pirati non starebbero usando un unico metodo di attacco.

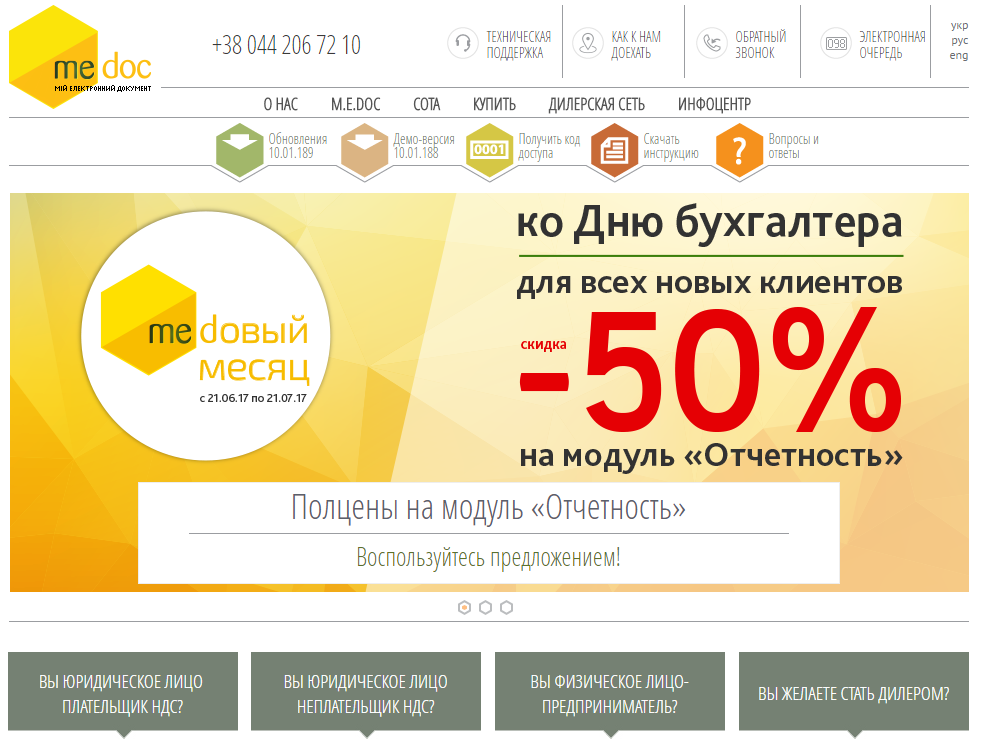

Nel caso dell’Ucraina, uno dei paesi più colpiti da NotPetya, il primo attacco sarebbe avvento attraverso l’aggiornamento di un popolare software di fatturazione chiamato MeDoc. I pirati responsabili dell’attacco avrebbero infatti violato uno dei server del produttore del software, usandolo poi per diffondere il ransomware “travestito” da aggiornamento.

La fonte dell’infezione potrebbe essere legata alla violazione dei server di MeDoc, un software di fatturazione popolare in Ucraina.

In altri casi il malware sarebbe arrivato nelle caselle di posta sotto forma di un file Excel allegato a un’email, che sfrutterebbe una vulnerabilità nota di Office (CVE-2017-0199) per installare il ransomware. Le conferme in questo senso, però, sono poche e l’attenzione dei ricercatori si è concentrata piuttosto sull’Ucraina, dove sono state registrate il 90% delle infezioni.

Quello che è certo è che al momento della sua comparsa, da una ricerca su Virus Total, solo 16 antivirus su 61 erano in grado di individuare NotPetya.

Come proteggersi? I consigli degli esperti per gli amministratori IT delle aziende sono di impostare la rete locale in modo da bloccare l’eventuale diffusione del malwre utilizzando la funzionalità AppLocker di Windows per disabilitare l’esecuzione di qualsiasi file con nome perfc.dat, oltre che dell’utility PSExec della Sysinternals Suite.

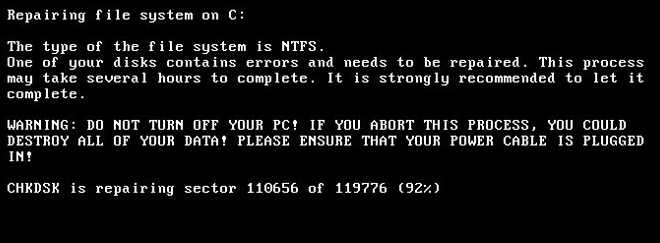

C’è anche una soluzione di emergenza che permette di impedire che i file vengano crittografati. NotPetya, infatti, avvia la codifica quando esegue il riavvio, visualizzando ironicamente una schermata copiata da uno strumento per la manutenzione del disco fisso.

No, non è CHCKDSK e il nostro disco fisso per il momento non ha alcun problema. È solo NotPetya che sta avviando la crittografia dei dati.

Se si spegne il computer in questo momento (e non lo si accende più) i file sono al sicuro e possono essere recuperati utilizzando un Live CD.

È possibile anche predisporre una sorta di “vaccino” che mette al riparo dall’attacco. Come altri ransomware, NotPetya usa infatti uno stratagemma pensato per evitare di colpire per due volte lo stesso computer.

Quando si attiva su un computer, il malware controlla se sul disco è presente un file particolare chiamato perfc all’interno di C:\Windows. Se il file esiste, significa che il computer è già stato colpito e NotPetya si disattiva.

Visto che il ransomware non analizza il contenuto del file, ma ne controlla solo l’esistenza, è possibile “ingannarlo” creando un file con lo stesso nome nella cartella. È una tecnica già utilizzata da alcuni strumenti di sicurezza, come quello messo a punto da Bitdefender di cui abbiamo parlato qualche settimana fa in questo articolo.

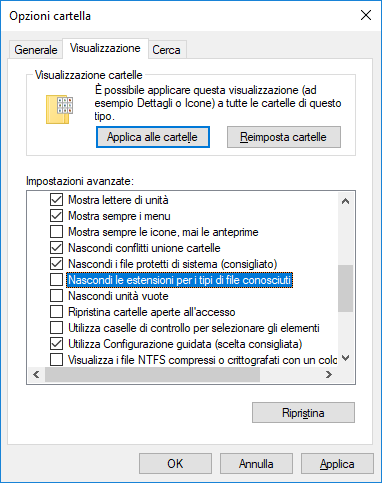

Per “vaccinare” il nostro computer è sufficiente eseguire una breve procedura. Assicuriamoci per prima cosa che Windows sia impostato per mostrare le estensioni dei file, un accorgimento che tutti dovrebbero sempre applicare a prescindere da NotPetya.

Per farlo apriamo una qualsiasi cartella e selezioniamo Visualizza. Facciamo clic su Proprietà e selezioniamo l’etichetta Visualizzazione. Scorriamo le opzioni e togliamo il segno di spunta accanto a Nascondi le estensioni per i tipi di file conosciuti e facciamo clic su OK.

Le impostazioni predefinite di Windows nascondono l’estensione dei file. Non è una buona idea: è sempre meglio sapere se stiamo aprendo un file di testo (TXT) o un eseguibile (EXE).

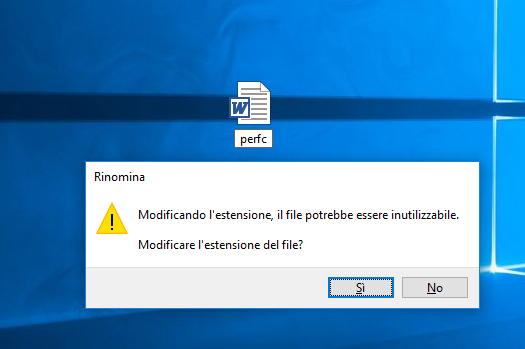

Ora creiamo un file di qualsiasi tipo (va bene anche un normale documento di Word) e salviamolo con il nome perfc.doc. Chiudiamo il documento, facciamo clic sul file con il tasto destro del mouse e scegliamo Rinomina.

NotPetya non controlla il contenuto del file perfc che identifica i computer già colpiti. Quindi possiamo crearne uno falso con pochi clic del mouse.

Cancelliamo l’estensione “.doc” in modo che il nome del file diventi solo perfc. Windows visualizzerà un messaggio chiedendo conferma della modifica. Acconsentiamo con un clic su Sì. L’icona di Word scomparirà e il file avrà un’icona bianca. Facciamo poi clic con il tasto destro del mouse sul file e nelle Proprietà aggiungiamo un segno di spunta su Solo lettura nel campo Attributi. A questo punto spostiamo il file nella cartella C:\Windows e il gioco è fatto.

Articoli correlati

-

La top ten delle minacce da Bitdefender

La top ten delle minacce da BitdefenderNov 09, 2022 0

-

Calano i nuovi ransomware scoperti

Calano i nuovi ransomware scopertiLug 05, 2022 0

-

Necro Python affila le armi con nuovi...

Necro Python affila le armi con nuovi...Giu 04, 2021 0

-

È il 2021 e WannaCry colpisce ancora...

È il 2021 e WannaCry colpisce ancora...Mar 30, 2021 0

Altro in questa categoria

-

False estensioni AI su Chrome: rubano...

False estensioni AI su Chrome: rubano...Feb 13, 2026 0

-

Effetto Domino: nel 2026 i fornitori...

Effetto Domino: nel 2026 i fornitori...Feb 12, 2026 0

-

Lummastealer risorge dalle ceneri:...

Lummastealer risorge dalle ceneri:...Feb 11, 2026 0

-

ZeroDayRAT: La Nuova Minaccia per...

ZeroDayRAT: La Nuova Minaccia per...Feb 10, 2026 0

Last Week Security IT

Malware distruttivi ancora in auge

Approfondimenti

-

TrendAI: il 2026 sarà l’anno...

TrendAI: il 2026 sarà l’anno...Feb 06, 2026 0

L’intelligenza artificiale automatizzerà... -

Il 64% delle app di terze parti accede a dati sensibili...

Il 64% delle app di terze parti accede a dati sensibili...Gen 16, 2026 0

Dall’ultima ricerca di Reflectiz, “The State of... -

Microsoft smantella RedVDS, rete globale di...

Microsoft smantella RedVDS, rete globale di...Gen 15, 2026 0

Microsoft ha annunciato di aver smantellato RedVDS, una... -

Allarme password aziendali deboli: più del 40% è...

Allarme password aziendali deboli: più del 40% è...Gen 13, 2026 0

Gli utenti aziendali utilizzano ancora password deboli,... -

Nel 2026 sempre più attacchi autonomi AI-driven e...

Nel 2026 sempre più attacchi autonomi AI-driven e...Gen 05, 2026 0

Il mondo della cybersecurity si appresta a vivere un 2026...

Minacce recenti

ZeroDayRAT: La Nuova Minaccia per Android e iOS

TrendAI: il 2026 sarà l’anno dell’industrializzazione del cybercrime

Hugging Face sfruttato per distribuire un trojan Android

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

False estensioni AI su Chrome: rubano API e sessioni

False estensioni AI su Chrome: rubano API e sessioniFeb 13, 2026 0

Un’inquietante campagna di cyberspionaggio ha colpito... -

Effetto Domino: nel 2026 i fornitori sono le vulnerabilità...

Effetto Domino: nel 2026 i fornitori sono le vulnerabilità...Feb 12, 2026 0

Nell’ultimo High-Tech Crime Trends Report 2026 realizzato... -

Lummastealer risorge dalle ceneri: ancora una volta lo stop...

Lummastealer risorge dalle ceneri: ancora una volta lo stop...Feb 11, 2026 0

L’ecosistema del cybercrime dimostra ancora una volta... -

ZeroDayRAT: La Nuova Minaccia per Android e iOS

ZeroDayRAT: La Nuova Minaccia per Android e iOSFeb 10, 2026 0

I ricercatori di iVerify, un’azienda specializzata in... -

L’arma dell’autenticità: come il cybercrimine...

L’arma dell’autenticità: come il cybercrimine...Feb 09, 2026 0

Il panorama delle minacce informatiche è in continuo...

One thought on “Il caso Petya (o NotPetya) è in stallo. Ma c’è un “vaccino””