Aggiornamenti recenti Aprile 3rd, 2025 10:03 AM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- Colt ha completato il trial di crittografia quantistica sulla propria rete ottica

- Corea del Nord: la minaccia cyber si espande in Europa grazie ai professionisti IT

- Le vulnerabilità dei tool RMM aprono nuove opportunità ai cybercriminali

- Una campagna di phishing usa il DNS-over-HTTPS per eludere i controlli

- CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti dello smishing a tema INPS

Boom di miner sui siti Web. Funzione legittima o cyber-crimine?

Ott 19, 2017 Marco Schiaffino Hacking, In evidenza, Malware, News, RSS 0

Si moltiplicano i siti che usano JavaScript che usano il PC dei visitatori per generare cripto-valute. Ma non sempre lo dicono…

Il primo è stato CoinHive, ma nelle ultime settimane abbiamo assistito a una vera esplosione del fenomeno con la nascita di numerosi cloni, che stanno letteralmente invadendo il Web.

Stiamo parlando dei miner JavaScript, pensati per sfruttare la potenza di calcolo del computer dei visitatori di un sito Internet per generare cripto-valute in favore degli amministratori del sito.

In teoria, l’uso dei miner viene proposto come un’alternativa alla pubblicità per garantire un rientro economico ai siti Internet che decidono di utilizzare questa tecnica al posto di intasare lo schermo di fastidiosi banner e pop-up.

Anche se pochi se ne rendono conto, però, “prestare” il proprio computer a un’attività del genere ha un costo che, nello specifico, si riversa sulla bolletta dell’energia elettrica. La logica è semplice: visto che la CPU lavora di più, consuma di più.

Il guadagno del sito, quindi, ha come conseguenza una spesa (anche se minima) da parte del visitatore che sta “prestando” il suo PC all’attività di mining.

Nella pratica, però, sono ben pochi quelli che avvisano in maniera corretta i visitatori e ancora meno quelli che permettono di bloccare la funzione attraverso un sistema di controllo integrato nella pagina. E qui si solleva il problema: l’uso di un JavaScript di questo tipo può essere considerata una truffa o addirittura un furto?

Piccolo esperimento: provate a visitare il sito di CoinHive e avviare il JavaScript nella parte superiore dello schermo. La CPU si mette a lavorare e la ventola del computer parte quasi immediatamente.

La questione, che purtroppo rischia di rimanere a lungo in quella terra di nessuno che caratterizza i fenomeni più innovativi su Internet, meriterebbe in realtà di essere risolta il più rapidamente possibile.

Perché il fenomeno sta letteralmente sfuggendo al controllo. Per capirlo è sufficiente considerare che CoinHive è stato lanciato a metà settembre e, da allora, sono comparsi numerosi cloni del Javascript. Si parte da Crypto-Loot per passare a MineMyTraffic, JSEcoin, Coin Have e PPoi.

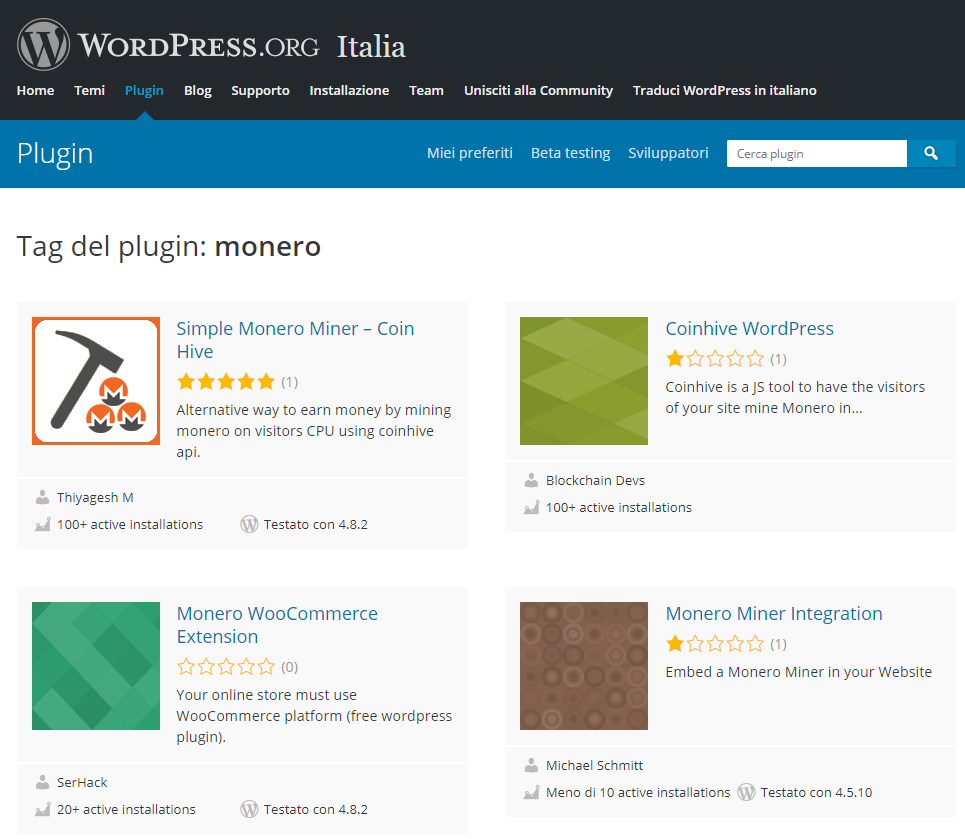

Nel repository di WordPress sono comparsi anche dei plugin che gli utenti del popolare software per la creazione di siti Web possono integrare facilmente. Alcuni sono stati rimossi, ma altri no.

Chi vuole inserire un plugin per il mining nel suo sito realizzato con WordPress può contare già su numerosi plugin.

Il motivo è quello a cui abbiamo accennato in precedenza: se il miner viene inserito avvisando gli utenti, non si tratta di nulla di illegale. Il suo abuso, attraverso l’attivazione automatica del JavaScript e senza alcun avviso, è però un’altra cosa.

A rendere più complicato il tutto è il fatto che la cripto-valuta utilizzata sia Monero. La scelta di MXR (la sigla con cui sono conosciuti i Monero) è dovuta al fatto che l’algoritmo usato per la gestione delle transazioni (e quindi per il mining) è pesata per offrire buone performance con i processori consumer.

A differenza di quanto accade con i Bitcoin o altre cripto-valute, infatti, l’uso di dispositivi speciali che usano processori grafici per i calcoli non offre grandi vantaggi.

Monero, però, ha anche un’altra caratteristica: garantisce un livello di anonimato superiore ai suoi “colleghi”. I truffatori, quindi, sono anche difficilmente tracciabili e l’attrattiva per un uso “malevolo” del sistema è quindi piuttosto elevata.

Una possibile soluzione però si sta profilando. Dalla comparsa di CoinHive, molti plugin per il blocco delle pubblicità (e anche alcuni antivirus) hanno cominciato a bloccare i miner integrati nei siti Internet, segnalandoli come elementi pericolosi.

È possibile, quindi, che nel giro di qualche settimana gli utenti che utilizzano un software di sicurezza possano considerarsi al riparo da eventuali abusi.

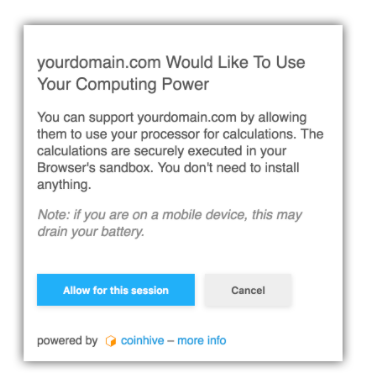

L’uso legittimo sarebbe invece garantito da sistemi di Opt-In (autorizzazione esplicita) come quello messo a punto dagli sviluppatori di CoinHive. Si chiama AuthedMine e nelle loro intenzioni dovrebbe risolvere la quesitone una volta per sempre.

Un avviso di questo genere può rappresentare un modo per garantire l’uso legittimo di CoinHive.

Con AuthedMine il JavaScript di mining non sia avvia automaticamente (e quindi non viene bloccato) ma parte solo dopo che viene espresso il consenso del visitatore.

Resta da capire se non ci sia il rischio che qualcuno faccia versioni alternative in cui il testo viene modificato in modo da indurre il visitatore a fare clic sul pulsante con una qualsiasi giustificazione…

Articoli correlati

-

Una nuova campagna sfrutta Selenium...

Una nuova campagna sfrutta Selenium...Lug 29, 2024 0

-

Una campagna di cryptojacking colpisce...

Una campagna di cryptojacking colpisce...Giu 14, 2024 0

-

Microsoft dice ufficialmente addio a...

Microsoft dice ufficialmente addio a...Mag 23, 2024 0

-

Trovati più di 18.000 API secret...

Trovati più di 18.000 API secret...Gen 31, 2024 0

Altro in questa categoria

-

Colt ha completato il trial di...

Colt ha completato il trial di...Apr 03, 2025 0

-

Corea del Nord: la minaccia cyber si...

Corea del Nord: la minaccia cyber si...Apr 02, 2025 0

-

Le vulnerabilità dei tool RMM aprono...

Le vulnerabilità dei tool RMM aprono...Apr 01, 2025 0

-

Una campagna di phishing usa il...

Una campagna di phishing usa il...Mar 31, 2025 0

Last Week Security IT

Spyware nordcoreano e bot malvagi

Approfondimenti

-

Corea del Nord: la minaccia cyber si espande in Europa...

Corea del Nord: la minaccia cyber si espande in Europa...Apr 02, 2025 0

La Corea del Nord sta incrementando le proprie attività... -

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...Apr 01, 2025 0

Se da una parte i tool di Remote Monitoring and Management... -

Mimecast: con l’AI una nuova era per la Data Loss...

Mimecast: con l’AI una nuova era per la Data Loss...Mar 27, 2025 0

Ogni nuova tecnologia porta con sé nuovi rischi. Nel caso... -

Penetration testing, una volta ogni tanto non basta più:...

Penetration testing, una volta ogni tanto non basta più:...Mar 21, 2025 0

Il processo di penetration testing è ormai una pratica... -

Il ransomware Medusa ha colpito oltre 300 infrastrutture...

Il ransomware Medusa ha colpito oltre 300 infrastrutture...Mar 13, 2025 0

Il bilancio delle vittime del ransomware Medusa è...

Minacce recenti

Le vulnerabilità dei tool RMM aprono nuove opportunità ai cybercriminali

CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti dello smishing a tema INPS

RedCurl passa al ransomware: scoperto il primo attacco con QWCrypt

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

Colt ha completato il trial di crittografia quantistica...

Colt ha completato il trial di crittografia quantistica...Apr 03, 2025 0

Colt Technology Services ha annunciato di aver completato... -

Corea del Nord: la minaccia cyber si espande in Europa...

Corea del Nord: la minaccia cyber si espande in Europa...Apr 02, 2025 0

La Corea del Nord sta incrementando le proprie attività... -

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...Apr 01, 2025 0

Se da una parte i tool di Remote Monitoring and... -

Una campagna di phishing usa il DNS-over-HTTPS per eludere...

Una campagna di phishing usa il DNS-over-HTTPS per eludere...Mar 31, 2025 0

I ricercatori di Infoblox hanno scoperto una nuova campagna... -

CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti...

CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti...Mar 31, 2025 0

Nel corso dell’ultima settimana, il CERT-AGID ha rilevato...