Aggiornamenti recenti Aprile 1st, 2025 2:38 PM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- Le vulnerabilità dei tool RMM aprono nuove opportunità ai cybercriminali

- Una campagna di phishing usa il DNS-over-HTTPS per eludere i controlli

- CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti dello smishing a tema INPS

- SharePoint inondato dallo spam: la colpa è di un dominio Stream compromesso

- RedCurl passa al ransomware: scoperto il primo attacco con QWCrypt

Come ti controllo il bancomat

Mag 18, 2016 Marco Schiaffino Intrusione, Minacce, News, Trojan 0

Il trojan Skimer è una vecchia conoscenza. Il gruppo di cyber-criminali russo, salito agli onori della cronaca nell’ormai lontano 2009, ora è tornato a farsi vivo con una versione riveduta e corretta del loro malware.

A lanciare l’allarme è stata Kaspersky Lab, che ha individuato e analizzato il nuovo trojan. Un piccolo capolavoro, che permette ai truffatori di trasformare un normale sportello bancomat in una “fotocopiatrice di carte di credito”.

La nuova versione del trojan è stata individuata nel corso di un’indagine su un’intrusione informatica decisamente anomala: pur avendo ottenuto l’accesso ai sistemi, i pirati sembravano infatti non aver toccato nemmeno un byte dei dati memorizzati sui sistemi della banca. Tutto sembrava a posto.

Fino a quando gli esperti di Kaspersky non hanno dato un’occhiata agli sportelli bancomat della banca. Su uno di essi, infatti, era stata installata la nuova versione di Skimer.

Perché fare tanti giri per rubare denaro? Meglio attingere direttamente al bancomat!

Il funzionamento della frode messa in atto dal gruppo criminale, oggi come allora, è ispirato alla prudenza. Dopo aver ottenuto accesso (fisicamente o tramite la rete locale) al bancomat, i truffatori installano il trojan sul sistema che gestisce lo sportello.

Skimer prende il controllo dello sportello infettando il file eseguibile che gestisce le comunicazioni con l’infrastruttura bancaria, l’erogazione dei contanti e la lettura delle carte bancomat.

Da questo momento, i criminali possono utilizzare lo sportello come se fosse uno skimmer, cioè un lettore in grado di copiare le informazioni memorizzate nelle carte e relativo PIN.

Con un vantaggio: a differenza di quanto accade con i normali skimmer “fisici”, la cui installazione sugli sportelli bancomat è rilevabile dalla forma anomala della bocchetta per l’inserimento della carta, l’accesso qui avviene solo a livello software. Risultato: per i clienti della banca è impossibile accorgersi del pericolo.

Per installare skimmer fisici sugli sportelli viene usato ogni tipo di stratagemma, anche la sovrapposizione di un pannello identico a quello originale.

Skimer permette, oltre a copiare i dati di bancomat e carte di credito, di prelevare direttamente dallo sportello. L’uso di questa funzione, però, viene usata dai criminali come estrema ratio. D’altra parte porterebbe inevitabilmente alla scoperta dell’infezione, motivo per cui gli autori del trojan tendono a utilizzare il prelievo solo dopo aver sfruttato al massimo la possibilità di usare lo sportello per clonare le carte di credito e usarle per prelevare da altri sportelli.

Il vero tocco di genio, però, è rappresentato dal metodo usato per controllare le attività del trojan: per attivare Skimer i criminali devono recarsi sul posto e inserire nel bancomat una carta speciale, digitando un PIN di riconoscimento entro un minuto dopo l’espulsione della carta stessa.

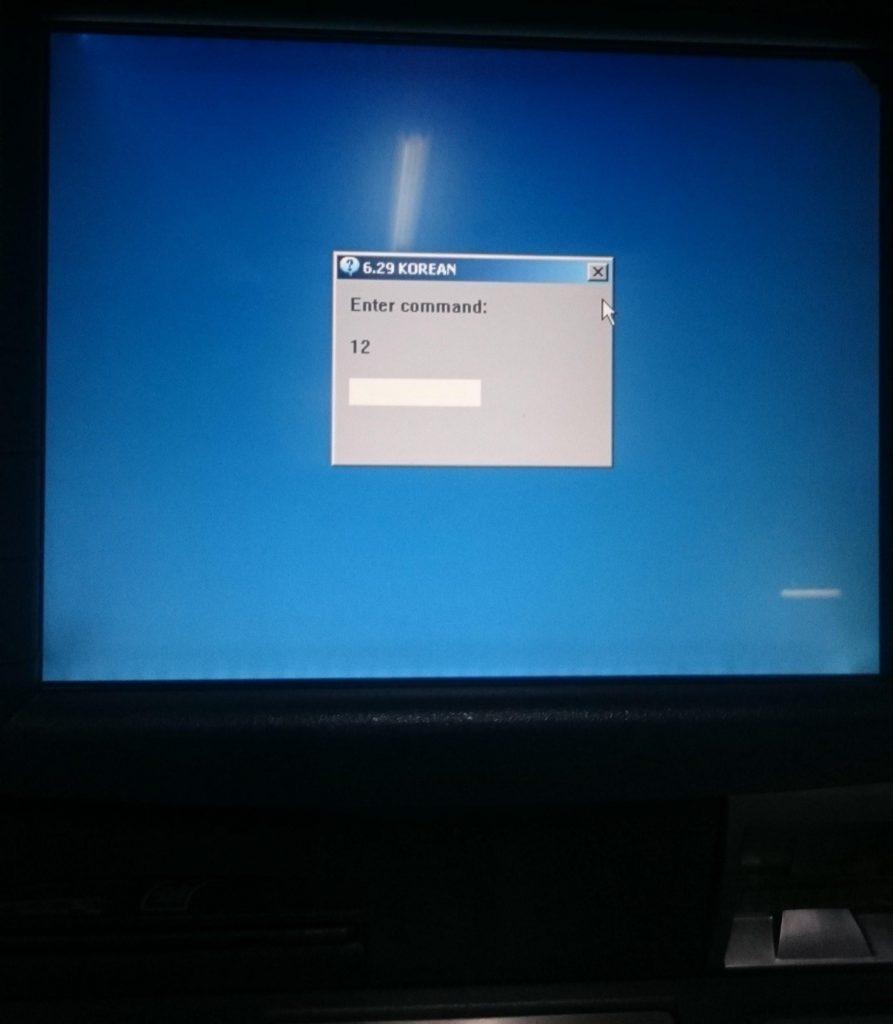

Inserendo la carta giusta, lo sportello bancomat visualizza l’interfaccia per accedere al sistema di controllo del trojan.

A questo punto, sullo schermo compare l’interfaccia grafica che consente ai truffatori di avviare uno dei 21 comandi predefiniti per la gestione del malware.

Tra questi c’è la possibilità di prelevare contanti, aggiornare il trojan attraverso il chip integrato nella carta stessa o eliminarlo dalla macchina.

La funzione per la raccolta dei dati delle carte di credito clonate, invece, può avvenire in due modi: caricandoli sul chip integrato della carta utilizzata per “risvegliare” il trojan, o stampando i codici e i PIN sulle ricevute dello sportello bancomat.

Secondo Kaspersky, numerose varianti del trojan sono state individuate in più di 10 paesi nel mondo, tra cui USA, Russia, Cina, Spagna e Germania. Nessun caso, per il momento, è stato registrato in Italia.

Articoli correlati

-

Transparency Center Initiative di...

Transparency Center Initiative di...Gen 18, 2019 0

-

Le vulnerabilità dei tool RMM aprono...

Le vulnerabilità dei tool RMM aprono...Apr 01, 2025 0

-

Una campagna di phishing usa il...

Una campagna di phishing usa il...Mar 31, 2025 0

-

CERT-AGID 22-28 marzo: in vendita sul...

CERT-AGID 22-28 marzo: in vendita sul...Mar 31, 2025 0

-

SharePoint inondato dallo spam: la...

SharePoint inondato dallo spam: la...Mar 28, 2025 0

Altro in questa categoria

-

Le vulnerabilità dei tool RMM aprono...

Le vulnerabilità dei tool RMM aprono...Apr 01, 2025 0

-

Una campagna di phishing usa il...

Una campagna di phishing usa il...Mar 31, 2025 0

-

CERT-AGID 22-28 marzo: in vendita sul...

CERT-AGID 22-28 marzo: in vendita sul...Mar 31, 2025 0

-

SharePoint inondato dallo spam: la...

SharePoint inondato dallo spam: la...Mar 28, 2025 0

Last Week Security IT

Spyware nordcoreano e bot malvagi

Approfondimenti

-

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...Apr 01, 2025 0

Se da una parte i tool di Remote Monitoring and Management... -

Mimecast: con l’AI una nuova era per la Data Loss...

Mimecast: con l’AI una nuova era per la Data Loss...Mar 27, 2025 0

Ogni nuova tecnologia porta con sé nuovi rischi. Nel caso... -

Penetration testing, una volta ogni tanto non basta più:...

Penetration testing, una volta ogni tanto non basta più:...Mar 21, 2025 0

Il processo di penetration testing è ormai una pratica... -

Il ransomware Medusa ha colpito oltre 300 infrastrutture...

Il ransomware Medusa ha colpito oltre 300 infrastrutture...Mar 13, 2025 0

Il bilancio delle vittime del ransomware Medusa è... -

Kaspersky avverte: email aziendali usate per account...

Kaspersky avverte: email aziendali usate per account...Mar 12, 2025 0

Kaspersky lancia un segnale d’allarme: registrare account...

Minacce recenti

CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti dello smishing a tema INPS

RedCurl passa al ransomware: scoperto il primo attacco con QWCrypt

Attenzione ai convertitori di file online: possono distribuire malware

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...Apr 01, 2025 0

Se da una parte i tool di Remote Monitoring and... -

Una campagna di phishing usa il DNS-over-HTTPS per eludere...

Una campagna di phishing usa il DNS-over-HTTPS per eludere...Mar 31, 2025 0

I ricercatori di Infoblox hanno scoperto una nuova campagna... -

CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti...

CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti...Mar 31, 2025 0

Nel corso dell’ultima settimana, il CERT-AGID ha rilevato... -

SharePoint inondato dallo spam: la colpa è di un dominio...

SharePoint inondato dallo spam: la colpa è di un dominio...Mar 28, 2025 0

Un vecchio dominio di Microsoft Stream è stato compromesso... -

RedCurl passa al ransomware: scoperto il primo attacco con...

RedCurl passa al ransomware: scoperto il primo attacco con...Mar 28, 2025 0

RedCurl, gruppo hacker russo attivo almeno dal 2018 e...