Aggiornamenti recenti Aprile 3rd, 2025 10:03 AM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- Colt ha completato il trial di crittografia quantistica sulla propria rete ottica

- Corea del Nord: la minaccia cyber si espande in Europa grazie ai professionisti IT

- Le vulnerabilità dei tool RMM aprono nuove opportunità ai cybercriminali

- Una campagna di phishing usa il DNS-over-HTTPS per eludere i controlli

- CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti dello smishing a tema INPS

Governi e privati: ecco come cambia la cyber-sicurezza

Mag 25, 2016 Marco Schiaffino Approfondimenti, Mercato, Scenario, Tecnologia 0

Spionaggio, sabotaggi, propaganda: il cyber warfare del terzo millennio ha assunto proporzioni che nessuno, fino a qualche anno fa, avrebbe nemmeno osato immaginare.

Non è una sorpresa, quindi, il fatto che tutti i governi stiano mettendo in campo investimenti record (l’amministrazione USA ha stanziato 35 miliardi in 5 anni) per attrezzarsi alla guerriglia informatica.

I confini del campo di battaglia, però, sono molto più sfumati di quanto si possa pensare e finiscono per coinvolgere anche aziende e semplici utenti privati.

A spiegarli in un incontro organizzato a Roma lo scorso 12 maggio è stato Mike Anderson, ex colonnello nel Cyber Command dell’esercito USA e ora responsabile strategico di RSA.

Lo scenario è quello di una rete informatica estremamente vulnerabile agli attacchi in cui servizi pubblici, infrastrutture critiche (soprattutto nel settore energetico e dei trasporti) e uffici governativi sono esposti ogni giorno a intrusioni e azioni di sabotaggio.

La nuova frontiera della guerra tra stati è in Rete.

Il fenomeno del cyber warfare, però, ha ripercussioni anche sulla “normale” attività criminale. Negli ultimi anni le organizzazioni che agiscono in maniera diffusa su Internet hanno adottato sempre più spesso le tecniche utilizzate dagli esperti di cyber-spionaggio.

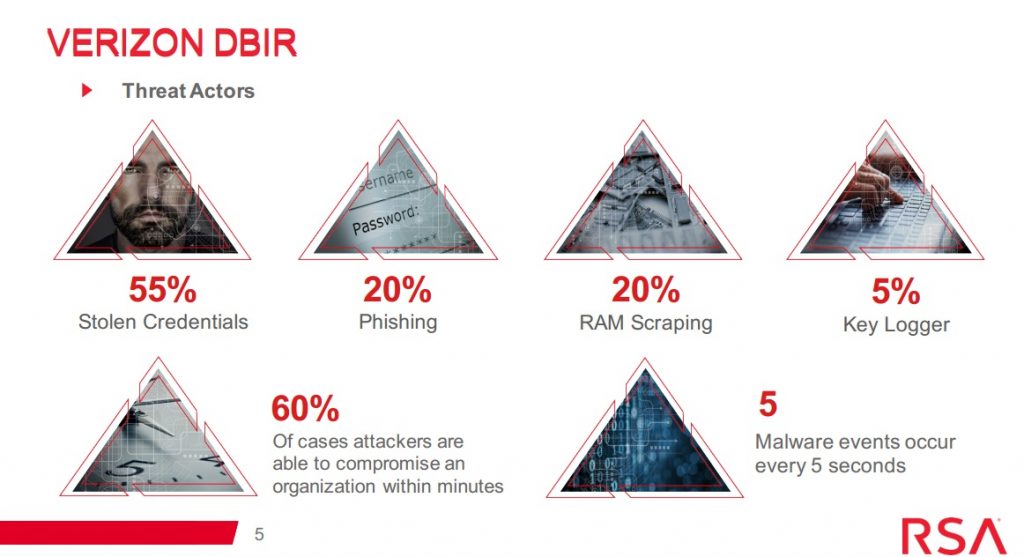

Le statistiche, per esempio, registrano un aumento esponenziale degli attacchi mirati attraverso tecniche di spear-phishing e, in generale, una maggiore pianificazione e complessità degli attacchi.

La crescita esponenziale degli attacchi obbliga a ripensare strategie e priorità.

Uno scenario nuovo, di fronte al quale molte aziende si trovano spiazzate. La soluzione? Imparare dalle tecniche usate dagli specialisti di cyber-warfare.

Il punto di partenza è un ribaltamento nella prospettiva della cyber-sicurezza. Se prima si lavorava sulla prevenzione, oggi l’idea di creare una fortezza inespugnabile si è ormai sgretolata miseramente.

La cronaca degli ultimi anni, infatti, ha chiarito che qualsiasi rete può essere violata e qualsiasi sistema di difesa può essere aggirato. Di qui il nuovo approccio: la priorità non è quella di realizzare una utopica protezione a prova di bomba, ma fare in modo che l’intrusione possa essere rilevata (e bloccata) prima possibile.

Una strategia sottolineata soprattutto da chi opera nel settore finanziario, che oggi pone l’accento sulla necessità di avere infrastrutture di rete che consentano un monitoraggio dei flussi di dati e dell’accesso agli stessi. Le parole d’ordine, accanto alla più scontata e abusata “proattività”, diventerebbero quindi detection, visibilità, controllo.

La filosofia della fortezza inespugnabile non funziona: meglio accorgersi subito quando i sistemi vengono violati.

Secondo Rashmi Knowles, Chief Security Architect di RSA, uno degli aspetti che Ie aziende di sicurezza dovrebbero “copiare” dalle organizzazioni governative è l’attenzione per l’attività di intelligence.

L’idea è quella di sviluppare tecnologie e conoscenze per monitorare il Dark Web, tenendo sotto controllo l’attività dei cyber-criminali ed essere in grado di farsi trovare preparati di fronte agli attacchi. Un tipo di attività, questo, che negli ultimi tempi ha fatto dei passi in avanti, ma in cui gli esperti militari sono decisamente più attrezzati.

A pesare su questa visione collaborativa, però, ci sono alcune contraddizioni tutt’altro che marginali. Soprattutto, resta in campo il paradosso del ruolo di governi e servizi segreti nella grande scacchiera della sicurezza informatica.

Se da una parte le agenzie governative si spendono per proteggere sistemi e reti sul territorio natio, dall’altra operano attivamente per aggirare i sistemi di protezione dei governi “concorrenti”, investendo risorse ed energie per scardinare quegli stessi sistemi di sicurezza che, in chiave difensiva, cercano di proteggere.

Il tema della compromissione delle infrastrutture con sistema SCADA è l’esempio perfetto del corto circuito provocato dal cyber warfare. Mentre gli enti governativi lanciano continui allarmi sulla vulnerabilità di strutture critiche per la gestione dei servizi, sembrano dimenticare che a spalancare le porte a questo tipo di attacchi è stata la vicenda Stuxnet.

Realizzato per colpire una singola centrale iraniana, Stuxnet è finito su Internet e chiunque ha potuto utilizzarne il codice.

Se oggi un qualsiasi criminale può attaccare questo tipo di sistemi, infatti, è proprio a causa della diffusione accidentale del worm messo a punto dai servizi segreti statunitensi e israeliani per sabotare le centrali per l’arricchimento dell’uranio iraniane.

Un discorso simile vale per i continui tentativi di limitare (o indebolire) i sistemi di crittografia utilizzati nel settore consumer. Permetterà anche a FBI e soci di accedere più facilmente alle informazioni che gli servono ma, al di là delle questioni legate alla privacy dei cittadini, rende tutti i sistemi più vulnerabili agli attacchi.

Un cambio di prospettiva, anche sotto questo aspetto, è indispensabile.

Articoli correlati

-

Transparency Center Initiative di...

Transparency Center Initiative di...Gen 18, 2019 0

-

Colt ha completato il trial di...

Colt ha completato il trial di...Apr 03, 2025 0

-

Corea del Nord: la minaccia cyber si...

Corea del Nord: la minaccia cyber si...Apr 02, 2025 0

-

Le vulnerabilità dei tool RMM aprono...

Le vulnerabilità dei tool RMM aprono...Apr 01, 2025 0

-

Una campagna di phishing usa il...

Una campagna di phishing usa il...Mar 31, 2025 0

Altro in questa categoria

-

Corea del Nord: la minaccia cyber si...

Corea del Nord: la minaccia cyber si...Apr 02, 2025 0

-

Le vulnerabilità dei tool RMM aprono...

Le vulnerabilità dei tool RMM aprono...Apr 01, 2025 0

-

Mimecast: con l’AI una nuova era per...

Mimecast: con l’AI una nuova era per...Mar 27, 2025 0

-

Penetration testing, una volta ogni...

Penetration testing, una volta ogni...Mar 21, 2025 0

Last Week Security IT

Spyware nordcoreano e bot malvagi

Approfondimenti

-

Corea del Nord: la minaccia cyber si espande in Europa...

Corea del Nord: la minaccia cyber si espande in Europa...Apr 02, 2025 0

La Corea del Nord sta incrementando le proprie attività... -

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...Apr 01, 2025 0

Se da una parte i tool di Remote Monitoring and Management... -

Mimecast: con l’AI una nuova era per la Data Loss...

Mimecast: con l’AI una nuova era per la Data Loss...Mar 27, 2025 0

Ogni nuova tecnologia porta con sé nuovi rischi. Nel caso... -

Penetration testing, una volta ogni tanto non basta più:...

Penetration testing, una volta ogni tanto non basta più:...Mar 21, 2025 0

Il processo di penetration testing è ormai una pratica... -

Il ransomware Medusa ha colpito oltre 300 infrastrutture...

Il ransomware Medusa ha colpito oltre 300 infrastrutture...Mar 13, 2025 0

Il bilancio delle vittime del ransomware Medusa è...

Minacce recenti

Le vulnerabilità dei tool RMM aprono nuove opportunità ai cybercriminali

CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti dello smishing a tema INPS

RedCurl passa al ransomware: scoperto il primo attacco con QWCrypt

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

Colt ha completato il trial di crittografia quantistica...

Colt ha completato il trial di crittografia quantistica...Apr 03, 2025 0

Colt Technology Services ha annunciato di aver completato... -

Corea del Nord: la minaccia cyber si espande in Europa...

Corea del Nord: la minaccia cyber si espande in Europa...Apr 02, 2025 0

La Corea del Nord sta incrementando le proprie attività... -

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...Apr 01, 2025 0

Se da una parte i tool di Remote Monitoring and... -

Una campagna di phishing usa il DNS-over-HTTPS per eludere...

Una campagna di phishing usa il DNS-over-HTTPS per eludere...Mar 31, 2025 0

I ricercatori di Infoblox hanno scoperto una nuova campagna... -

CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti...

CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti...Mar 31, 2025 0

Nel corso dell’ultima settimana, il CERT-AGID ha rilevato...