Aggiornamenti recenti Aprile 3rd, 2025 10:03 AM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- Colt ha completato il trial di crittografia quantistica sulla propria rete ottica

- Corea del Nord: la minaccia cyber si espande in Europa grazie ai professionisti IT

- Le vulnerabilità dei tool RMM aprono nuove opportunità ai cybercriminali

- Una campagna di phishing usa il DNS-over-HTTPS per eludere i controlli

- CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti dello smishing a tema INPS

Tastiere wireless a rischio keylogging

Lug 28, 2016 Marco Schiaffino Keylogger, Minacce, News, RSS, Vulnerabilità 0

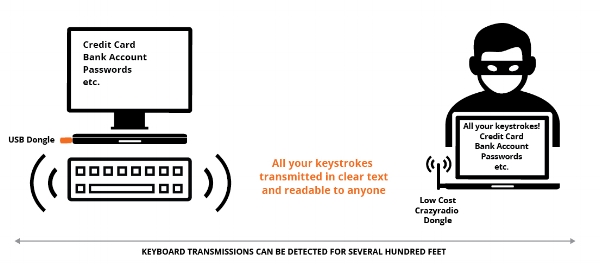

Almeno 12 modelli di tastiere senza fili low-cost potrebbero essere intercettate a una distanza di oltre 70 metri. I pirati potrebbero vedere in tempo reale tutto quello che viene digitato.

I dispositivi wireless sono una bella comodità, ma quanto sono sicuri? È questa la domanda che si deve essere posto Marc Newlin, un ricercatore di Bastille Network prima di infilarsi in un centro commerciale e acquistare 12 diversi modelli di tastiere per computer.

I dubbi sul livello di sicurezza garantito da questi dispositivi nascono da una semplice considerazione. A differenza delle tastiere che utilizzano un collegamento Bluetooth, non esiste un protocollo standard comune a cui fare riferimento. Ogni produttore, quindi, utilizza un protocollo proprietario, sulle cui caratteristiche si sa poco o nulla.

I test sui dispositivi a basso costo hanno subito confermato i sospetti dei ricercatori di Bastille Network. Otto di questi, infatti, non implementano un sistema di crittografia per le trasmissioni wireless tra la tastiera e il computer. Insomma: i dati transitano in chiaro. In questo modo, un cyber-criminale può intercettare le comunicazioni e registrare tutto ciò che viene digitato sulla tastiera.

Trasmissioni in chiaro che possono essere facilmente intercettate. Le tastiere wireless low-cost sono un vero buco nero per la sicurezza.

Sul banco degli imputati ci sono i ricetrasmettitori, che di solito non sono prodotti direttamente dai produttori delle tastiere. Per quanto riguarda i dispositivi testati da Newlin, per esempio, i modelli a marchio Hewlett-Packard, Anker, Kensington, RadioShack, Insignia, ed EagleTec utilizzano ricetrasmettitori prodotti da MOSART Semiconductor. Toshiba utilizza un trasmettitore di Signia Technologies, mentre GE/Jasco ne usa uno che i ricercatori non sono riusciti a identificare.

Alcuni dei produttori commercializzano queste tastiere solo negli Stati Uniti, ma alcune di questa sono in vendita anche in Europa. Quale che sia il produttore, comunque, il risultato è sempre lo stesso: la completa assenza di un sistema di codifica che protegga le comunicazioni tra la tastiera e il ricevitore USB.

Le vulnerabilità individuate consentirebbero sia l’intercettazione dei dati trasmessi, sia l’injection di dati dall’esterno. Insomma: un pirata informatico equipaggiato con l’hardware e il software adeguato potrebbe tranquillamente registrare user name e password per l’accesso ai diversi servizi online di un utente, o sottrarre i dati di una carta di credito.

Tutto senza che sia necessario compromettere il computer della vittima installando su di esso un malware. Peggio ancora, i dispositivi comunicano a intervalli regolari con il computer e un eventuale pirata potrebbe quindi individuarne la presenza anche quando la tastiera non viene utilizzata. Il cyber-criminale, quindi, potrebbe semplicemente avviare l’intercettazione e aspettare che l’utente cominci a utilizzare il dispositivo.

Articoli correlati

-

Bitdefender scopre Unfading Sea Haze,...

Bitdefender scopre Unfading Sea Haze,...Mag 24, 2024 0

-

Kaspersky scopre una campagna B2B...

Kaspersky scopre una campagna B2B...Ott 23, 2023 0

-

BlackMamba sfrutta l’AI per generare...

BlackMamba sfrutta l’AI per generare...Mar 10, 2023 0

-

Il gruppo Lazarus guarda verso...

Il gruppo Lazarus guarda verso...Gen 11, 2023 0

Altro in questa categoria

-

Colt ha completato il trial di...

Colt ha completato il trial di...Apr 03, 2025 0

-

Corea del Nord: la minaccia cyber si...

Corea del Nord: la minaccia cyber si...Apr 02, 2025 0

-

Le vulnerabilità dei tool RMM aprono...

Le vulnerabilità dei tool RMM aprono...Apr 01, 2025 0

-

Una campagna di phishing usa il...

Una campagna di phishing usa il...Mar 31, 2025 0

Last Week Security IT

Spyware nordcoreano e bot malvagi

Approfondimenti

-

Corea del Nord: la minaccia cyber si espande in Europa...

Corea del Nord: la minaccia cyber si espande in Europa...Apr 02, 2025 0

La Corea del Nord sta incrementando le proprie attività... -

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...Apr 01, 2025 0

Se da una parte i tool di Remote Monitoring and Management... -

Mimecast: con l’AI una nuova era per la Data Loss...

Mimecast: con l’AI una nuova era per la Data Loss...Mar 27, 2025 0

Ogni nuova tecnologia porta con sé nuovi rischi. Nel caso... -

Penetration testing, una volta ogni tanto non basta più:...

Penetration testing, una volta ogni tanto non basta più:...Mar 21, 2025 0

Il processo di penetration testing è ormai una pratica... -

Il ransomware Medusa ha colpito oltre 300 infrastrutture...

Il ransomware Medusa ha colpito oltre 300 infrastrutture...Mar 13, 2025 0

Il bilancio delle vittime del ransomware Medusa è...

Minacce recenti

Le vulnerabilità dei tool RMM aprono nuove opportunità ai cybercriminali

CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti dello smishing a tema INPS

RedCurl passa al ransomware: scoperto il primo attacco con QWCrypt

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

Colt ha completato il trial di crittografia quantistica...

Colt ha completato il trial di crittografia quantistica...Apr 03, 2025 0

Colt Technology Services ha annunciato di aver completato... -

Corea del Nord: la minaccia cyber si espande in Europa...

Corea del Nord: la minaccia cyber si espande in Europa...Apr 02, 2025 0

La Corea del Nord sta incrementando le proprie attività... -

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...Apr 01, 2025 0

Se da una parte i tool di Remote Monitoring and... -

Una campagna di phishing usa il DNS-over-HTTPS per eludere...

Una campagna di phishing usa il DNS-over-HTTPS per eludere...Mar 31, 2025 0

I ricercatori di Infoblox hanno scoperto una nuova campagna... -

CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti...

CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti...Mar 31, 2025 0

Nel corso dell’ultima settimana, il CERT-AGID ha rilevato...