Aggiornamenti recenti Aprile 2nd, 2025 10:39 AM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- Corea del Nord: la minaccia cyber si espande in Europa grazie ai professionisti IT

- Le vulnerabilità dei tool RMM aprono nuove opportunità ai cybercriminali

- Una campagna di phishing usa il DNS-over-HTTPS per eludere i controlli

- CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti dello smishing a tema INPS

- SharePoint inondato dallo spam: la colpa è di un dominio Stream compromesso

Partito Democratico USA vittima degli hacker. Sotto accusa la Russia.

Ago 01, 2016 Marco Schiaffino Attacchi, Gestione dati, Hacking, News, Privacy, RSS 0

I democratici americani hanno subito una serie di attacchi proprio in concomitanza con la conclusione delle elezioni primarie per le presidenziali USA. Dietro il furto di email e la violazione dei server ci sarebbero dei gruppi legati ai servizi segreti russi.

Il primo atto è stato il furto di 19.252 email riconducibili a sette dirigenti del Democratic National Committee (DNC) che sono state poi consegnate a WikiLeaks e pubblicate sul Web. Il secondo colpo ha invece preso di mira il Democratic Congressional Campaign Committee (DCCC), cioè il comitato che si occupa principalmente di raccogliere fondi per la campagna elettorale.

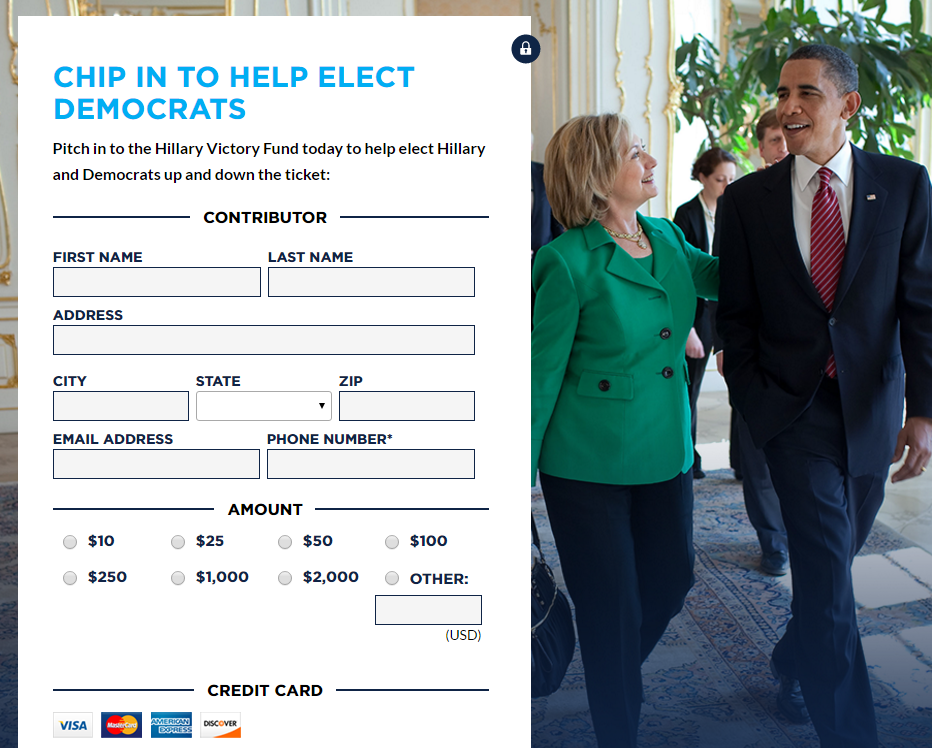

In questo secondo caso, i pirati non si sono limitati a sottrarre informazioni, ma hanno anche utilizzato un falso sito con un indirizzo Web simile a quello ufficiale per dirottare le donazioni online dei sostenitori del Partito Democratico.

Stando a quanto ricostruito da Crowdstrike, la società di sicurezza informatica che ha scoperto l’intrusione, i pirati avrebbero infiltrato i sistemi addirittura nel 2015, avendo così la possibilità di accedere a email, chat e comunicazioni interne del partito per oltre 12 mesi.

La strategia utilizzata coincide con quella adottata in altri attacchi mirati ad aziende e organizzazioni: un primo accesso attraverso un attacco di spear phishing e una prudente e calcolata espansione all’interno della rete informatica attraverso movimenti laterali e la progressiva compromissione dei servizi di comunicazione.

I ricercatori di Crowdstrike attribuiscono l’attacco a due gruppi diversi, entrambi legati ai servizi segreti russi, che avrebbero agito in maniera indipendente e senza un reale coordinamento.

Il rischio maggiore è che i pirati abbiano potuto mettere le mani sui dati personali dei sostenitori del Partito Democratico USA.

Il primo, battezzato Cozy Bear, è una vecchia conoscenza nel settore della sicurezza informatica. In passato il gruppo si è reso protagonista di azioni clamorose, come la violazione dei sistemi della Casa Bianca, del Dipartimento di Stato e dello Stato Maggiore USA.

L’azione di Cozy Bear risalirebbe all’estate del 2015 e avrebbe sfruttato una serie di APT particolarmente complessi. In particolare, i ricercatori di Crowdstrike hanno individuato l’utilizzo di SeaDaddy, un trojan modulare che può essere modificato facilmente per adattarne le caratteristiche e consentire l’infiltrazione in qualsiasi tipo di ambiente.

Oltre a SeaDaddy, i pirati hanno utilizzato una backdoor Powershell installata nei sistemi Windows Management Instrumentation (WMI) che gli ha consentito di programmare il download e l’installazione di ulteriori moduli.

Stando a quanto riportato dagli analisti, il gruppo avrebbe utilizzato numerose tecniche di offuscamento per nascondere la sua presenza nei sistemi del DNC, utilizzando comunicazioni crittografate con i server Command and Control che sfruttavano chiavi diverse per ogni singola macchina compromessa, cambiando spesso anche i server C&C a cui facevano riferimento.

Il secondo gruppo, chiamato Fancy Bear, ha invece colpito i sistemi nell’aprile 2016 utilizzando Xtunnel, un malware realizzato ad hoc per l’attacco nei confronti del DNC. Il trojan ha caratteristiche simili a SeaDaddy, ma implementa alcune funzioni particolari come il keyloggin e la registrazione dei movimenti del mouse sullo schermo.

Curiosamente, Xtunnel non utilizza alcuna tecnica di offuscamento del suo codice. I ricercatori che lo hanno analizzato, inoltre, hanno scoperto che per garantire le comunicazioni verso l’esterno, il malware utilizza un sistema di comunicazione mutuato da un modulo usato da oltre 10 anni per i sistemi VoIP.

Poco si sa, invece, su quali possano essere i reali danni provocati dai pirati. Oltre alle email consegnate a WikiLeaks, gesto pubblicamente rivendicato da un hacker indipendente chiamato Guccifer 2.0 ma più probabilmente attribuibili ai gruppi russi, i cyber-spioni potrebbero aver messo le mani su numerose altre informazioni, tra cui i dati di tutti i sostenitori del Partito Democratico.

Articoli correlati

-

Arrestati quattro hacker dietro il...

Arrestati quattro hacker dietro il...Feb 12, 2025 0

-

In Italia raddoppiano gli attacchi...

In Italia raddoppiano gli attacchi...Dic 02, 2024 0

-

Phishing, breach e trojan bancari:...

Phishing, breach e trojan bancari:...Nov 07, 2024 0

-

Il trojan Necro ha attaccato 11 milioni...

Il trojan Necro ha attaccato 11 milioni...Set 24, 2024 0

Altro in questa categoria

-

Corea del Nord: la minaccia cyber si...

Corea del Nord: la minaccia cyber si...Apr 02, 2025 0

-

Le vulnerabilità dei tool RMM aprono...

Le vulnerabilità dei tool RMM aprono...Apr 01, 2025 0

-

Una campagna di phishing usa il...

Una campagna di phishing usa il...Mar 31, 2025 0

-

CERT-AGID 22-28 marzo: in vendita sul...

CERT-AGID 22-28 marzo: in vendita sul...Mar 31, 2025 0

Last Week Security IT

Spyware nordcoreano e bot malvagi

Approfondimenti

-

Corea del Nord: la minaccia cyber si espande in Europa...

Corea del Nord: la minaccia cyber si espande in Europa...Apr 02, 2025 0

La Corea del Nord sta incrementando le proprie attività... -

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...Apr 01, 2025 0

Se da una parte i tool di Remote Monitoring and Management... -

Mimecast: con l’AI una nuova era per la Data Loss...

Mimecast: con l’AI una nuova era per la Data Loss...Mar 27, 2025 0

Ogni nuova tecnologia porta con sé nuovi rischi. Nel caso... -

Penetration testing, una volta ogni tanto non basta più:...

Penetration testing, una volta ogni tanto non basta più:...Mar 21, 2025 0

Il processo di penetration testing è ormai una pratica... -

Il ransomware Medusa ha colpito oltre 300 infrastrutture...

Il ransomware Medusa ha colpito oltre 300 infrastrutture...Mar 13, 2025 0

Il bilancio delle vittime del ransomware Medusa è...

Minacce recenti

Le vulnerabilità dei tool RMM aprono nuove opportunità ai cybercriminali

CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti dello smishing a tema INPS

RedCurl passa al ransomware: scoperto il primo attacco con QWCrypt

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

Corea del Nord: la minaccia cyber si espande in Europa...

Corea del Nord: la minaccia cyber si espande in Europa...Apr 02, 2025 0

La Corea del Nord sta incrementando le proprie attività... -

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...Apr 01, 2025 0

Se da una parte i tool di Remote Monitoring and... -

Una campagna di phishing usa il DNS-over-HTTPS per eludere...

Una campagna di phishing usa il DNS-over-HTTPS per eludere...Mar 31, 2025 0

I ricercatori di Infoblox hanno scoperto una nuova campagna... -

CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti...

CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti...Mar 31, 2025 0

Nel corso dell’ultima settimana, il CERT-AGID ha rilevato... -

SharePoint inondato dallo spam: la colpa è di un dominio...

SharePoint inondato dallo spam: la colpa è di un dominio...Mar 28, 2025 0

Un vecchio dominio di Microsoft Stream è stato compromesso...