Aggiornamenti recenti Aprile 3rd, 2025 10:03 AM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- Colt ha completato il trial di crittografia quantistica sulla propria rete ottica

- Corea del Nord: la minaccia cyber si espande in Europa grazie ai professionisti IT

- Le vulnerabilità dei tool RMM aprono nuove opportunità ai cybercriminali

- Una campagna di phishing usa il DNS-over-HTTPS per eludere i controlli

- CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti dello smishing a tema INPS

NanHaiShu: cyber-spionaggio in salsa cinese

Ago 31, 2016 Marco Schiaffino Attacchi, Intrusione, Malware, News 0

Una rete di spionaggio informatico ha preso di mira enti governativi e aziende private nell’area del mar cinese meridionale usando APT (Advanced Persistent Threaten) di alto livello.

La vicenda si iscrive nel più classico degli schemi dello spionaggio di stato: un’area geografica contesa, nazioni con aspirazioni contrapposte e un processo di “dialogo” che nasconde frizioni e conflitti mai sopiti.

L’area è quella del mar cinese meridionale, in cui varie nazioni (tra cui la Cina) si stanno confrontando da anni contrapponendo le loro aspirazioni per affermare la sovranità nazionale su isole e aree geografiche ricche di risorse naturali.

Il copione vuole che, accanto alla diplomazia, a muoversi siano anche gli 007 dei diversi paesi coinvolti, e lo facciano utilizzando tutti gli strumenti che hanno a disposizione. Uno di questi è NanHaiShu: un software spia che gli analisti di F-Secure hanno individuato e studiato in maniera approfondita.

Stando al report pubblicato dai ricercatori dell’azienda finlandese, il malware sarebbe in circolazione da quasi due anni. Il primo esemplare, infatti, è stato individuato il 13 gennaio 2015. Per quanto riguarda l’origine del malware, gli analisti hanno pochi dubbi: tutti gli indizi conducono alla Cina.

NanHaiShu è un classico RAT (Remote Access Tool) che è stato distribuito in maniera estremamente mirata attraverso campagne di spear phishing. I casi analizzati da F-Secure denunciano un’attenta pianificazione nella distribuzione del malware e un’accuratezza quasi maniacale nella scelta dei bersagli e delle tecniche di infezione.

Per colpire i bersagli individuati, i pirati hanno usato email con oggetti e contenuti adatti al contesto di ogni singola vittima, sfruttando anche la cronaca per suscitare il loro interesse e indurli ad aprire gli allegati ai messaggi.

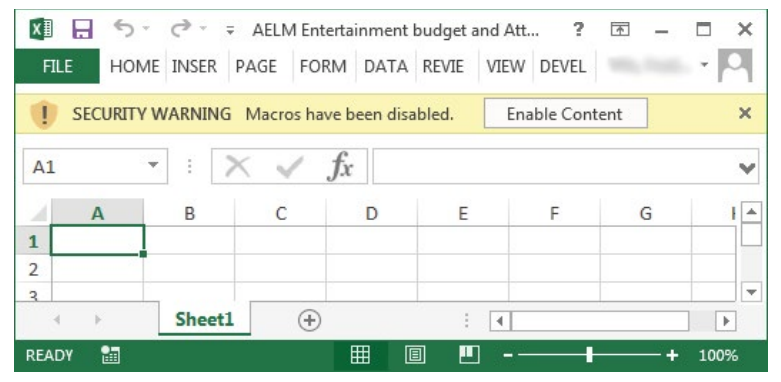

Il malware viene installato attraverso l’uso delle Macro in documenti Office (XLS e DOC) e non utilizza alcun sistema per aggirare il blocco delle Macro nel pacchetto Microsoft. Questo significa che l’utente deve intervenire attivamente per autorizzarne l’esecuzione.

L’infezione tramite Macro richiede l’autorizzazione dell’utente, ma evidentemente è ancora un sistema efficace.

Nonostante questo sistema di installazione non particolarmente sofisticato, NanHaiShu adotta delle tecniche di offuscamento decisamente evolute. Il collegamento per il download del malware contenuto nel Javascript all’interno dei file, per esempio, è protetto da due livelli di codifica: una in base 64 e una crittografica.

Il trojan è modulare, e consente ai suoi autori di scaricare qualsiasi altro tipo di programma vogliano installare sulla macchina compromessa per aggiungere nuove funzioni.

Gli indizi che conducono ai servizi segreti cinesi sono numerosi, già a partire da un profilo squisitamente tecnico. L’utilizzo di un decoder VBA per codice in base 64, per esempio, viene indicato dagli analisti come un chiaro “marchio di fabbrica” degli hacker cinesi, che adottano questa tecnica molto spesso.

Anche i collegamenti con i server Command and Control (C&C) utilizzati per gestire il malware puntano nella stessa direzione. Se in una prima fase in cui gli indirizzi IP facevano riferimento a dei servizi di hosting con sede negli USA, in seguito i collegamenti hanno infatti cominciato a far riferimento a infrastrutture situate nella Repubblica Popolare.

Il passaggio, come fanno notare i ricercatori nel report, è avvenuto in concomitanza con la notizia riguardante lo spostamento della flotta statunitense in direzione del mar cinese meridionale, proprio in un momento in cui la vicenda stava assumendo ancora maggiore importanza.

Tutte le vittime, inoltre, sono legate a nazioni coinvolte (a vario titolo) nelle dispute geopolitiche riguardanti l’area, a partire dalle Filippine, che a partire dal dicembre 2014 (1 mese prima della comparsa di NanHaiShu) sono state coinvolte con la Cina in una causa arbitrale a livello internazionale.

Articoli correlati

-

Trovata una backdoor in due dispositivi...

Trovata una backdoor in due dispositivi...Gen 31, 2025 0

-

PlushDaemon: un nuovo gruppo APT cinese...

PlushDaemon: un nuovo gruppo APT cinese...Gen 29, 2025 0

-

Oltre il 90% dei Microsoft Exchange...

Oltre il 90% dei Microsoft Exchange...Gen 24, 2025 0

-

In Cina fiorisce il mercato nero dei...

In Cina fiorisce il mercato nero dei...Dic 10, 2024 0

Altro in questa categoria

-

Colt ha completato il trial di...

Colt ha completato il trial di...Apr 03, 2025 0

-

Corea del Nord: la minaccia cyber si...

Corea del Nord: la minaccia cyber si...Apr 02, 2025 0

-

Le vulnerabilità dei tool RMM aprono...

Le vulnerabilità dei tool RMM aprono...Apr 01, 2025 0

-

Una campagna di phishing usa il...

Una campagna di phishing usa il...Mar 31, 2025 0

Last Week Security IT

Spyware nordcoreano e bot malvagi

Approfondimenti

-

Corea del Nord: la minaccia cyber si espande in Europa...

Corea del Nord: la minaccia cyber si espande in Europa...Apr 02, 2025 0

La Corea del Nord sta incrementando le proprie attività... -

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...Apr 01, 2025 0

Se da una parte i tool di Remote Monitoring and Management... -

Mimecast: con l’AI una nuova era per la Data Loss...

Mimecast: con l’AI una nuova era per la Data Loss...Mar 27, 2025 0

Ogni nuova tecnologia porta con sé nuovi rischi. Nel caso... -

Penetration testing, una volta ogni tanto non basta più:...

Penetration testing, una volta ogni tanto non basta più:...Mar 21, 2025 0

Il processo di penetration testing è ormai una pratica... -

Il ransomware Medusa ha colpito oltre 300 infrastrutture...

Il ransomware Medusa ha colpito oltre 300 infrastrutture...Mar 13, 2025 0

Il bilancio delle vittime del ransomware Medusa è...

Minacce recenti

Le vulnerabilità dei tool RMM aprono nuove opportunità ai cybercriminali

CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti dello smishing a tema INPS

RedCurl passa al ransomware: scoperto il primo attacco con QWCrypt

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

Colt ha completato il trial di crittografia quantistica...

Colt ha completato il trial di crittografia quantistica...Apr 03, 2025 0

Colt Technology Services ha annunciato di aver completato... -

Corea del Nord: la minaccia cyber si espande in Europa...

Corea del Nord: la minaccia cyber si espande in Europa...Apr 02, 2025 0

La Corea del Nord sta incrementando le proprie attività... -

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...Apr 01, 2025 0

Se da una parte i tool di Remote Monitoring and... -

Una campagna di phishing usa il DNS-over-HTTPS per eludere...

Una campagna di phishing usa il DNS-over-HTTPS per eludere...Mar 31, 2025 0

I ricercatori di Infoblox hanno scoperto una nuova campagna... -

CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti...

CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti...Mar 31, 2025 0

Nel corso dell’ultima settimana, il CERT-AGID ha rilevato...