Aggiornamenti recenti Aprile 2nd, 2025 10:39 AM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- Corea del Nord: la minaccia cyber si espande in Europa grazie ai professionisti IT

- Le vulnerabilità dei tool RMM aprono nuove opportunità ai cybercriminali

- Una campagna di phishing usa il DNS-over-HTTPS per eludere i controlli

- CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti dello smishing a tema INPS

- SharePoint inondato dallo spam: la colpa è di un dominio Stream compromesso

Ecco CryLocker, iI ransomware che ti cerca nel mondo reale

Set 07, 2016 Marco Schiaffino Malware, Minacce, News, Ransomware, Trojan 0

Il malware identifica ogni macchina colpita e usa Google Maps per localizzarla. Il motivo? Per ora è un mistero.

L’evoluzione dei ransomware, in alcuni casi, prende pieghe inaspettate. Nel caso di CryLocker, un malware individuato la scorsa settimana e che ha caratteristiche molto particolari.

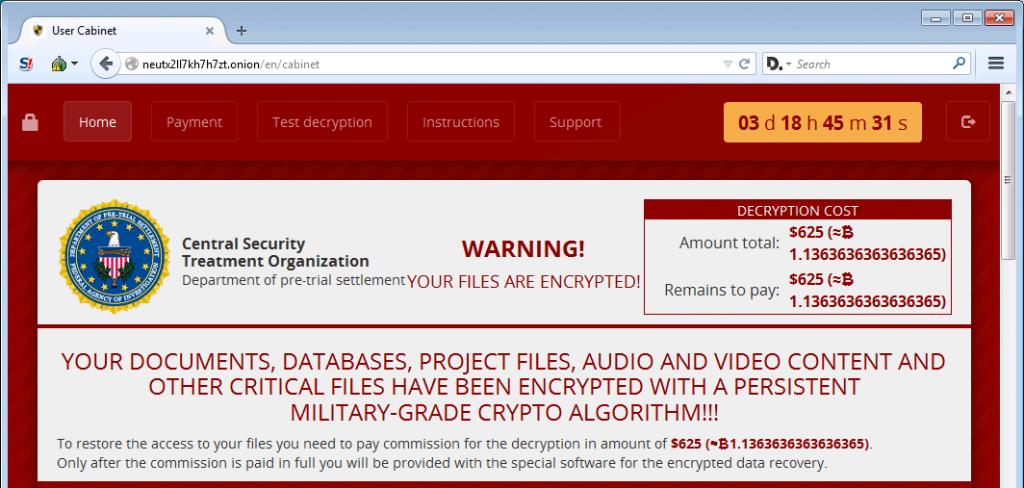

Nonostante alcuni comportamenti anomali, CryLocker rimane in ogni caso un crypto-ransomware, la cui funzione principale è quella di prendere in ostaggio i file della vittima e chiedere il pagamento di un riscatto (625 dollari in Bitcoin) per ottenere la chiave che consente la decodifica dei dati.

La richiesta di riscatto è “firmata” da una fantomatica Central Security Treatment Organization, che sfoggia un logo fatto in casa in cui vengono mescolati elementi degli stemmi di CIA e FBI. Due organizzazioni dalle quali gli autori del ransomware devono aver mutuato anche l’abitudine di farsi gli affari degli altri.

L’organizzazione non esiste, ma il suo logo incute un certo timore.

Una volta installato, infatti, CryLocker esegue una serie di operazioni che sembrano pensate per “schedare” il computer colpito. Prima di tutto il malware analizza il sistema e crea un log con le informazioni riguardanti il tipo di processore, il nome del computer e la versione di Windows installata.

Queste informazioni vengono poi inviate tramite una connessione con protocollo UDP a 4.096 indirizzi IP diversi. Un sistema, quello di comunicare con un gran numero di macchine, usato già in passato da altri malware per rendere più difficile l’individuazione del server Command and Control.

Infine, CryLocker utilizza la funzione WlanGetNetworkBssList per identificare le reti wireless raggiungibili dal computer. Una volta memorizzati gli identificativi SSID, usa le API di Google Maps per determinare la posizione del PC infetto.

Le informazioni sul computer infetto vengono poi inserite anche in un file in formato PNG che viene poi caricato in una gallery su Imgur, un popolare servizio di hosting di immagini. Il nome del file viene poi trasmesso al server C&C attraverso il solito collegamento UDP per segnalare che una nuova macchina è stata colpita.

Quale sia l’obiettivo di questa strana forma di “schedatura” è per ora un mistero. Stando a quanto riportato da Lawrence Abrams, che ha analizzato il malware per primo, CryLocker però si sta diffondendo molto velocemente.

- CIA, FBI, Ransomware

Articoli correlati

-

Attenzione ai convertitori di file...

Attenzione ai convertitori di file...Mar 24, 2025 0

-

Il ransomware Medusa usa un driver...

Il ransomware Medusa usa un driver...Mar 21, 2025 0

-

Il ransomware Medusa ha colpito oltre...

Il ransomware Medusa ha colpito oltre...Mar 13, 2025 0

-

Gli attacchi ransomware sono...

Gli attacchi ransomware sono...Feb 27, 2025 0

Altro in questa categoria

-

Corea del Nord: la minaccia cyber si...

Corea del Nord: la minaccia cyber si...Apr 02, 2025 0

-

Le vulnerabilità dei tool RMM aprono...

Le vulnerabilità dei tool RMM aprono...Apr 01, 2025 0

-

Una campagna di phishing usa il...

Una campagna di phishing usa il...Mar 31, 2025 0

-

CERT-AGID 22-28 marzo: in vendita sul...

CERT-AGID 22-28 marzo: in vendita sul...Mar 31, 2025 0

Last Week Security IT

Spyware nordcoreano e bot malvagi

Approfondimenti

-

Corea del Nord: la minaccia cyber si espande in Europa...

Corea del Nord: la minaccia cyber si espande in Europa...Apr 02, 2025 0

La Corea del Nord sta incrementando le proprie attività... -

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...Apr 01, 2025 0

Se da una parte i tool di Remote Monitoring and Management... -

Mimecast: con l’AI una nuova era per la Data Loss...

Mimecast: con l’AI una nuova era per la Data Loss...Mar 27, 2025 0

Ogni nuova tecnologia porta con sé nuovi rischi. Nel caso... -

Penetration testing, una volta ogni tanto non basta più:...

Penetration testing, una volta ogni tanto non basta più:...Mar 21, 2025 0

Il processo di penetration testing è ormai una pratica... -

Il ransomware Medusa ha colpito oltre 300 infrastrutture...

Il ransomware Medusa ha colpito oltre 300 infrastrutture...Mar 13, 2025 0

Il bilancio delle vittime del ransomware Medusa è...

Minacce recenti

Le vulnerabilità dei tool RMM aprono nuove opportunità ai cybercriminali

CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti dello smishing a tema INPS

RedCurl passa al ransomware: scoperto il primo attacco con QWCrypt

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

Corea del Nord: la minaccia cyber si espande in Europa...

Corea del Nord: la minaccia cyber si espande in Europa...Apr 02, 2025 0

La Corea del Nord sta incrementando le proprie attività... -

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...Apr 01, 2025 0

Se da una parte i tool di Remote Monitoring and... -

Una campagna di phishing usa il DNS-over-HTTPS per eludere...

Una campagna di phishing usa il DNS-over-HTTPS per eludere...Mar 31, 2025 0

I ricercatori di Infoblox hanno scoperto una nuova campagna... -

CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti...

CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti...Mar 31, 2025 0

Nel corso dell’ultima settimana, il CERT-AGID ha rilevato... -

SharePoint inondato dallo spam: la colpa è di un dominio...

SharePoint inondato dallo spam: la colpa è di un dominio...Mar 28, 2025 0

Un vecchio dominio di Microsoft Stream è stato compromesso...