Aggiornamenti recenti Aprile 3rd, 2025 10:03 AM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- Colt ha completato il trial di crittografia quantistica sulla propria rete ottica

- Corea del Nord: la minaccia cyber si espande in Europa grazie ai professionisti IT

- Le vulnerabilità dei tool RMM aprono nuove opportunità ai cybercriminali

- Una campagna di phishing usa il DNS-over-HTTPS per eludere i controlli

- CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti dello smishing a tema INPS

Mal/Miner-C usa i PC infetti per minare crypto-moneta

Set 13, 2016 Marco Schiaffino Attacco non convenzionale, Minacce, News, RSS 0

Il malware sfrutta la potenza di calcolo delle macchine infette per ottenere moneta virtuale e si diffonde infettando le cartelle sui NAS che agiscono come server FTP.

L’idea di usare i computer infetti per “minare” Bitcoin non è nuova ed è stata usata, nel recente passato, già da malware come Linux.Lady. La nuova versione di Mal/Miner, però, ha introdotto alcuni elementi di novità e portato la tecnica a un livello decisamente più raffinato.

A spiegarlo in un dettagliato report è Attila Marosi, un ricercatore di Sophos che ha passato ai raggi X il malware. La prima particolarità segnalata da Marosi riguarda la scelta di non rivolgersi alla produzione di Bitcoin, per i quali le operazioni di mining sono ormai decisamente troppo impegnative, ma a una crypto-valuta alternativa chiamata Monero, le cui monete sono chiamate XMR.

Rispetto ai più conosciuti e diffusi Bitcoin, che sono progettati in modo che col tempo siano sempre più difficili da “minare” attraverso l’uso della potenza di calcolo del computer, Monero è ancora piuttosto accessibile. L’uso di un malware per ottenere XMR sfruttando i computer altrui, quindi, consente un margine di guadagno piuttosto significativo.

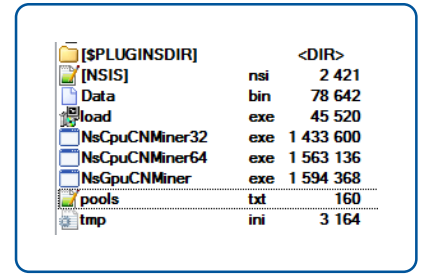

Per ottimizzare l’uso dei computer infetti, il codice del malware contiene ben tre miner (i software per “estrarre” gli XMR) diversi: uno dedicato alle macchine con CPU a 32 bit, uno per quelle a 64 bit e un terzo per l’utilizzo della GPU, che garantisce risultati migliori sfruttando il calcolo parallelo.

Il malware contiene ben 3 miner per ottenere XMR

Le particolarità di Mal/Miner-C, però, non finiscono qui. Il malware, infatti, usa un sistema di diffusione decisamente originale: si comporta come un worm, cercando di diffondersi su tutte le macchine che riesce a raggiungere via Internet.

Questo compito è affidato a un eseguibile chiamato tftp.exe, che ha il compito di tentare di accedere a server FTP aperti o vulnerabili per diffondere Mal/Miner-C. Il processo, in pratica, tenta il collegamento a indirizzi IP generati casualmente, utilizzando per l’accesso un elenco di username e password del tipo “admin”, “root” e simili.

Se individua un server FTP accessibile, inserisce una copia di Mal/Miner-C in tutte le cartelle che riesce a raggiungere. La tecnica per indurre la potenziale vittima ad aprire il file è un classico stratagemma da “vecchia scuola”.

Il malware viene infatti memorizzato all’interno di una cartella chiamata Photos. Il file eseguibile, chiamato Photo.scr, è stato inoltre “camuffato” abbinandolo a un’icona che somiglia terribilmente a quella delle cartelle di Windows.

Considerato che molti utenti non modificano l’opzione che nasconde automaticamente le estensioni nei nomi dei file, ci sono buone probabilità che qualcuno faccia doppio clic su quella che sembra solo una cartella tra tante.

E il trucco, a quanto pare, funziona. Per il momento, Marosi è stato in grado di individuare 3,150 macchine (identificate attraverso l’indirizzo IP) su cui è attivo il malware.

I bersagli più vulnerabili per questa originale strategia di diffusione sono i NAS, le cui funzioni FTP vengono spesso utilizzate senza modificare le configurazioni predefinite, lasciando inalterate la username e password originali. Tra tutti, però, Marosi ha individuato quella che sembra una vera vittima predestinata: si tratta del Seagate Central.

Il dispositivo, infatti, ha una funzione che consente lo streaming di contenuti multimediali via Internet. Per utilizzare la funzione di streaming, in sintesi, gli utenti devono usare una cartella pubblica e attivare la modalità remota. In queste condizioni, però, la cartella pubblica è accessibile via FTP a chiunque, anche in modalità anonima.

A causa delle sue caratteristiche, il Seagate Central è la vittima perfetta.

Chi ha impostato il dispositivo in questo modo, di conseguenza, si ritrova in una situazione che lo rende particolarmente vulnerabile a questo tipo di attacco.

Stando a quanto riportato da Attila Marosi, le sue ricerche su Internet hanno confermato che buona parte dei Seagate Central connessi alla Rete contengono il famigerato file Photo.scr.

Ma quanto rende la botnet creata dagli autori di Mal/Miner-C? Il ricercatore ha ricostruito anche questo aspetto. Dopo essere risalito ai wallet utilizzati dai pirati, infatti, ha potuto fare qualche calcolo.

Il sistema, con le dimensioni attuali, permette ai cyber-criminali di “minare” 327,7 XMR al giorno. Al cambio attuale (1,3 euro per XMR) sono la rispettabile somma di 428 euro al giorno. Una bella “paghetta”, considerato che a lavorare sono i computer di qualcun altro.

I problemi, però, potrebbero non finire qui. Secondo Marosi, infatti, Mal/Miner-C ha un sistema di aggiornamento che permetterebbe ai suoi autori di scaricare e installare moduli aggiuntivi sui computer infetti. Questo aprirebbe la strada a nuovi attacchi utilizzando, per esempio, dei ransomware per colpire i PC compromessi.

Articoli correlati

-

Una campagna di cryptojacking colpisce...

Una campagna di cryptojacking colpisce...Giu 14, 2024 0

-

Il nuovo ecosistema del cybercrimine è...

Il nuovo ecosistema del cybercrimine è...Dic 01, 2023 0

-

Kaspersky scopre una campagna B2B...

Kaspersky scopre una campagna B2B...Ott 23, 2023 0

-

Cryptohacking: l’anno peggiore di...

Cryptohacking: l’anno peggiore di...Feb 07, 2023 0

Altro in questa categoria

-

Colt ha completato il trial di...

Colt ha completato il trial di...Apr 03, 2025 0

-

Corea del Nord: la minaccia cyber si...

Corea del Nord: la minaccia cyber si...Apr 02, 2025 0

-

Le vulnerabilità dei tool RMM aprono...

Le vulnerabilità dei tool RMM aprono...Apr 01, 2025 0

-

Una campagna di phishing usa il...

Una campagna di phishing usa il...Mar 31, 2025 0

Last Week Security IT

Spyware nordcoreano e bot malvagi

Approfondimenti

-

Corea del Nord: la minaccia cyber si espande in Europa...

Corea del Nord: la minaccia cyber si espande in Europa...Apr 02, 2025 0

La Corea del Nord sta incrementando le proprie attività... -

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...Apr 01, 2025 0

Se da una parte i tool di Remote Monitoring and Management... -

Mimecast: con l’AI una nuova era per la Data Loss...

Mimecast: con l’AI una nuova era per la Data Loss...Mar 27, 2025 0

Ogni nuova tecnologia porta con sé nuovi rischi. Nel caso... -

Penetration testing, una volta ogni tanto non basta più:...

Penetration testing, una volta ogni tanto non basta più:...Mar 21, 2025 0

Il processo di penetration testing è ormai una pratica... -

Il ransomware Medusa ha colpito oltre 300 infrastrutture...

Il ransomware Medusa ha colpito oltre 300 infrastrutture...Mar 13, 2025 0

Il bilancio delle vittime del ransomware Medusa è...

Minacce recenti

Le vulnerabilità dei tool RMM aprono nuove opportunità ai cybercriminali

CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti dello smishing a tema INPS

RedCurl passa al ransomware: scoperto il primo attacco con QWCrypt

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

Colt ha completato il trial di crittografia quantistica...

Colt ha completato il trial di crittografia quantistica...Apr 03, 2025 0

Colt Technology Services ha annunciato di aver completato... -

Corea del Nord: la minaccia cyber si espande in Europa...

Corea del Nord: la minaccia cyber si espande in Europa...Apr 02, 2025 0

La Corea del Nord sta incrementando le proprie attività... -

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...Apr 01, 2025 0

Se da una parte i tool di Remote Monitoring and... -

Una campagna di phishing usa il DNS-over-HTTPS per eludere...

Una campagna di phishing usa il DNS-over-HTTPS per eludere...Mar 31, 2025 0

I ricercatori di Infoblox hanno scoperto una nuova campagna... -

CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti...

CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti...Mar 31, 2025 0

Nel corso dell’ultima settimana, il CERT-AGID ha rilevato...