Aggiornamenti recenti Aprile 3rd, 2025 10:03 AM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- Colt ha completato il trial di crittografia quantistica sulla propria rete ottica

- Corea del Nord: la minaccia cyber si espande in Europa grazie ai professionisti IT

- Le vulnerabilità dei tool RMM aprono nuove opportunità ai cybercriminali

- Una campagna di phishing usa il DNS-over-HTTPS per eludere i controlli

- CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti dello smishing a tema INPS

Per violare l’iPhone l’FBI ha sprecato un milione di dollari

Set 19, 2016 Marco Schiaffino Gestione dati, Hacking, News, Prodotto 0

Il Bureau ha pagato più di un milione per aggirare la protezione. Ora si scopre che bastava una tecnica di clonazione e 100 dollari di materiale.

Qualcuno potrà invocare il vecchio detto per cui “del senno di poi son pieni i fossi”, ma a se si guarda al semplice conto economico, oggi si può dire che l’FBI ha oggettivamente sprecato un bel po’ di denaro pubblico per una semplice mancanza di fiducia.

La vicenda è quella del famoso hacking dell’iPhone 5c di proprietà di Syed Rizwan, uno degli attentatori protagonista dell’attacco di San Bernardino dello scorso dicembre.

Il Federal Bureau, che voleva accedere ai dati contenuti sullo smartphone dell’attentatore, si è reso protagonista di un braccio di ferro con Apple, alla quale aveva chiesto di sviluppare un sistema che consentisse di aggirare i sistemi di protezione dell’iPhone, che prevedono la cancellazione automatica dei dati dopo il decimo tentativo fallito di inserire il PIN.

Di fronte al (categorico) rifiuto di collaborare opposto dall’azienda, l’agenzia federale ha deciso di ricorrere ai servizi di un contractor privato che ha portato a termine il compito e consentito agli investigatori di mettere le mani sui dati contenuti nel dispositivo. Costo totale dell’operazione: 1,3 milioni di dollari.

Ora si scopre che l’FBI avrebbe potuto ottenere lo stesso risultato spendendo 100 dollari per l’acquisto di materiale elettronico disponibile in qualsiasi rivendita.

La tecnica per aggirare il sistema di protezione di Apple è stata spiegata da un ricercatore dell’Università di Cambridge, la cui tecnica di NAND mirroring era stata bollata dall’FBI come “inutilizzabile”.

Sergei Skorobogatov, però, ha dimostrato che il sistema funziona e ha pubblicato un report completo che ne illustra dettagli e attuazione.

L’idea, in buona sostanza, è quella di clonare la memoria NAND, che nell’iPhone conserva le informazioni riguardanti la password di accesso, e utilizzare il backup per eseguire un brute forcing della password, provando tutte le possibili combinazioni fino a trovare quella giusta.

Certo, il tutto non è così facile. Il sistema di protezione usato da Apple prevede infatti un blocco progressivo del dispositivo, pensato per scoraggiare proprio le tecniche di brute forcing.

Se si sbaglia a inserire il codice per cinque volte, il sistema impedisce qualsiasi operazione per cinque secondi. Al sesto tentativo sbagliato l’attesa passa a un minuto, poi a cinque, quindici e infine a un’ora. La funzione permette anche di prevedere che al decimo tentativo sbagliato tutti i dati vengano automaticamente cancellati.

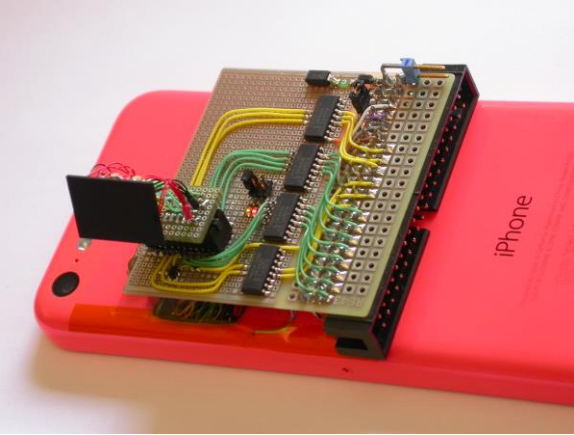

Il sistema ideato da Skorobogatov prevede quindi una procedura che richiede, come primo passaggio, di smontare l’iPhone ed estrarre (con cautela) la memoria NAND, che viene poi ricollegata allo smartphone attraverso un connettore esterno.

Per usare il NAND mirroring bisogna “sporcarsi” un po’ le mani e affidarsi a tecniche artigianali. Ma funziona.

Il ricercatore ha poi usato un oscilloscopio e altre tecniche di analisi per studiare le comunicazioni tra la memoria NAND e l’iPhone nel corso della fase di boot. In questo modo ha potuto ricostruire la struttura della memoria ed eseguirne il backup.

Una volta clonata la memoria, è possibile cominciare l’operazione di brute forcing con una procedura che permette di aggirare il sistema di protezione ripristinando il backup ogni 6 tentativi. In pratica, quindi, dopo ogni sei tentativi la memoria deve essere scollegata e ricollegata dopo averne ripristinato il contenuto, in modo da poter continuare come se si trattasse del primo tentativo.

Visto che il tempo necessario per ogni ciclo di sei tentativi è di 90 secondi, un codice di 4 cifre verrebbe individuato al massimo in 40 ore. Per uno di sei cifre (il sistema funzionerebbe anche su iPhone 6) “basterebbe” qualche settimana.

La tecnica, prospettata come possibile soluzione già al momento della diatriba tra FBI e Apple, era stata accantonata su ordine del direttore del Bureau James Comey, che si era limitato a scartare l’opzione con un lapidario “non funziona”. Se Comey avesse avuto più fiducia avrebbe potuto risparmiare la bellezza di 1.299.900 dollari.

Articoli correlati

-

Attenzione ai convertitori di file...

Attenzione ai convertitori di file...Mar 24, 2025 0

-

Apple risolve un bug 0-day di WebKit...

Apple risolve un bug 0-day di WebKit...Mar 12, 2025 0

-

Brutto momento per la crittografia in...

Brutto momento per la crittografia in...Feb 28, 2025 0

-

Apple rilascia un fix per un bug 0-day...

Apple rilascia un fix per un bug 0-day...Feb 11, 2025 0

Altro in questa categoria

-

Colt ha completato il trial di...

Colt ha completato il trial di...Apr 03, 2025 0

-

Corea del Nord: la minaccia cyber si...

Corea del Nord: la minaccia cyber si...Apr 02, 2025 0

-

Le vulnerabilità dei tool RMM aprono...

Le vulnerabilità dei tool RMM aprono...Apr 01, 2025 0

-

Una campagna di phishing usa il...

Una campagna di phishing usa il...Mar 31, 2025 0

Last Week Security IT

Spyware nordcoreano e bot malvagi

Approfondimenti

-

Corea del Nord: la minaccia cyber si espande in Europa...

Corea del Nord: la minaccia cyber si espande in Europa...Apr 02, 2025 0

La Corea del Nord sta incrementando le proprie attività... -

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...Apr 01, 2025 0

Se da una parte i tool di Remote Monitoring and Management... -

Mimecast: con l’AI una nuova era per la Data Loss...

Mimecast: con l’AI una nuova era per la Data Loss...Mar 27, 2025 0

Ogni nuova tecnologia porta con sé nuovi rischi. Nel caso... -

Penetration testing, una volta ogni tanto non basta più:...

Penetration testing, una volta ogni tanto non basta più:...Mar 21, 2025 0

Il processo di penetration testing è ormai una pratica... -

Il ransomware Medusa ha colpito oltre 300 infrastrutture...

Il ransomware Medusa ha colpito oltre 300 infrastrutture...Mar 13, 2025 0

Il bilancio delle vittime del ransomware Medusa è...

Minacce recenti

Le vulnerabilità dei tool RMM aprono nuove opportunità ai cybercriminali

CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti dello smishing a tema INPS

RedCurl passa al ransomware: scoperto il primo attacco con QWCrypt

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

Colt ha completato il trial di crittografia quantistica...

Colt ha completato il trial di crittografia quantistica...Apr 03, 2025 0

Colt Technology Services ha annunciato di aver completato... -

Corea del Nord: la minaccia cyber si espande in Europa...

Corea del Nord: la minaccia cyber si espande in Europa...Apr 02, 2025 0

La Corea del Nord sta incrementando le proprie attività... -

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...Apr 01, 2025 0

Se da una parte i tool di Remote Monitoring and... -

Una campagna di phishing usa il DNS-over-HTTPS per eludere...

Una campagna di phishing usa il DNS-over-HTTPS per eludere...Mar 31, 2025 0

I ricercatori di Infoblox hanno scoperto una nuova campagna... -

CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti...

CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti...Mar 31, 2025 0

Nel corso dell’ultima settimana, il CERT-AGID ha rilevato...