Aggiornamenti recenti Aprile 3rd, 2025 10:03 AM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- Colt ha completato il trial di crittografia quantistica sulla propria rete ottica

- Corea del Nord: la minaccia cyber si espande in Europa grazie ai professionisti IT

- Le vulnerabilità dei tool RMM aprono nuove opportunità ai cybercriminali

- Una campagna di phishing usa il DNS-over-HTTPS per eludere i controlli

- CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti dello smishing a tema INPS

La Local Intelligence al centro della nuova sicurezza aziendale

Nov 21, 2016 Giancarlo Calzetta Approfondimenti, Mercato, RSS, Scenario 0

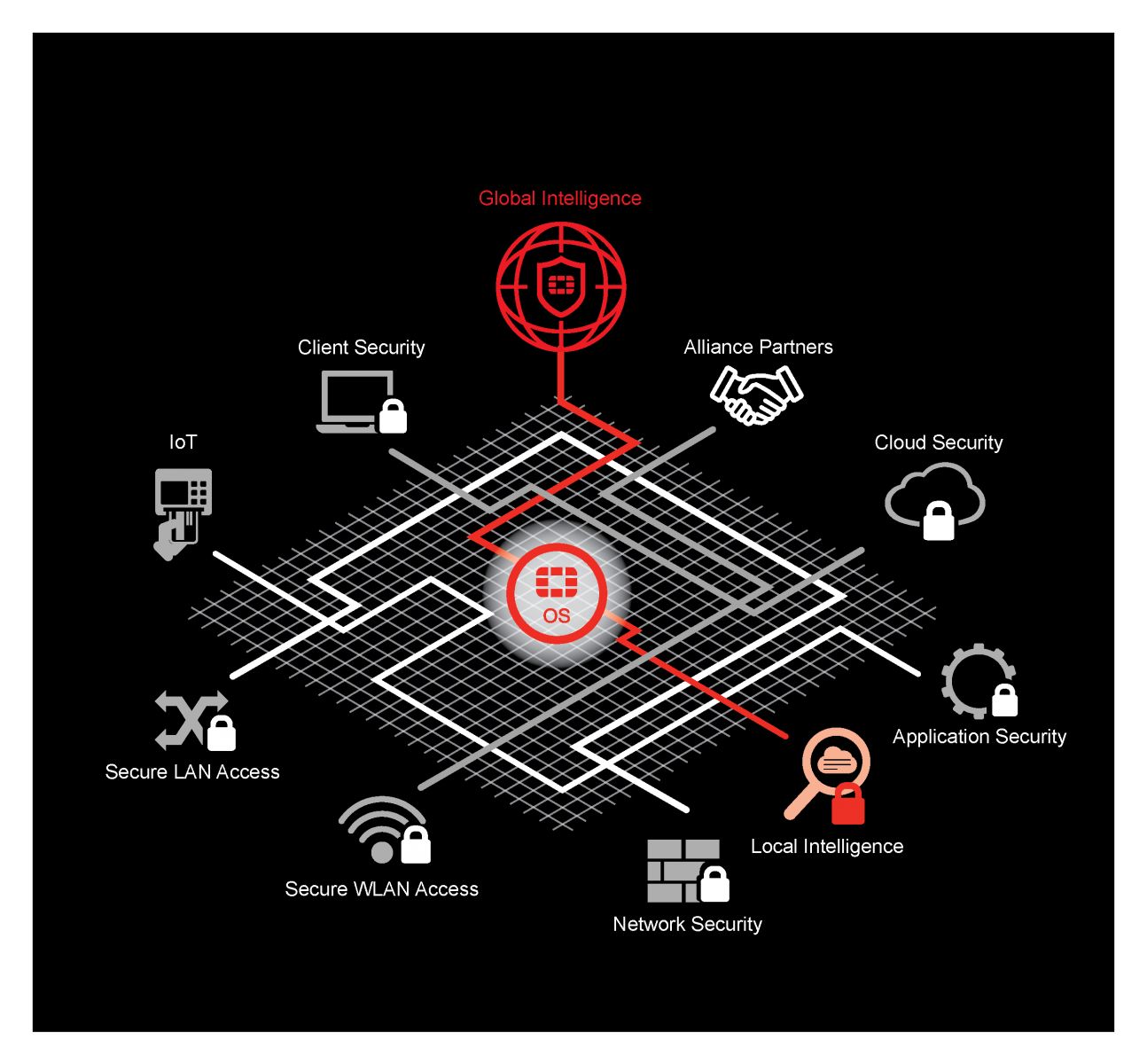

Granularità e trasparenza del network sono alla base della filosofia di Fortinet per garantire la sicurezza in ambito aziendale.

L’evoluzione dei sistemi informatici e la parallela espansione degli attacchi da parte di hacker e pirati informatici sta portando a un cambiamento radicale delle logiche con cui è necessario pensare le architetture dei sistemi di sicurezza.

Se fino a qualche tempo fa la gestione della rete e la protezione degli endpoint potevano essere visti come due aspetti complementari ma distinti, oggi le aziende hanno acquisito la consapevolezza che la protezione degli assets aziendali passa per una loro integrazione sempre più stretta.

È questa la sintesi del ragionamento di Antonio Madoglio, System Engineering Manager di Fortinet, uno dei più importanti produttori di soluzioni di sicurezza di rete. Nel corso dell’intervista con SecurityInfo.it, Madoglio in realtà va anche oltre, suggerendo che i fattori utili per garantire la sicurezza dovrebbero comprendere anche elementi che non sono ancora considerati “pertinenti” al tema della sicurezza informatica.

Antonio Madoglio è System Engineer Manager in Fortinet.

“Il perimetro aziendale così come lo conoscevamo non esiste più” – spiega Madoglio. “D’altra parte sono passati i tempi in cui si poteva pensare che la rete potesse essere idealmente divisa in aree trusted e untrusted. Oggi ci troviamo ad avere a che fare con diverse aree che sono comunque sensibili e ognuna di esse richiede accorgimenti diversi”.

“I dipendenti possono accedere a dati che si trovano al di fuori delle infrastrutture fisiche aziendali (per esempio nel cloud) e lo possono fare attraverso diversi dispositivi. Allo stesso modo, si deve allargare il perimetro degli strumenti utilizzati per garantire la sicurezza”.

Uno dei mezzi più utili sfrutta le informazioni aggiuntive presenti in azienda ma spesso non ancora integrate con le piattaforme di sicurezza, come i log di accesso dei dipendenti tramite badge che consente di avere una conferma dell’effettiva presenza fisica all’interno dell’azienda. L’obiettivo è quello di avere in ogni momento un quadro chiaro di chi sta accedendo al sistema, con quale tipo di dispositivo lo sta facendo, che tipo di attività sta svolgendo e a quali dati ha accesso, bloccando l’operatività quando, per esempio, la presenza fisica non combacia con l’accesso ai dati.

La rete, però, non è una semplice scacchiera su cui è necessario verificare in ogni momento la posizione dei pezzi, ma è un ambiente che deve essere gestito in maniera dinamica. “L’integrazione tra l’analisi delle minacce e la gestione della rete” – dice Madoglio – “è, nella nostra ottica, fondamentale e consente di fare grandi passi avanti nella mitigazione del rischio. Grazie a questo tipo di approccio, per esempio, possiamo fare in modo che, a seguito dell’individuazione di un malware all’interno della sandbox (il sistema virtuale in cui viene eseguita l’analisi comportamentale dei software sospetti – ndr) nella rete vengano bloccati i canali di comunicazione che potrebbero essere utilizzati dal malware stesso”.

Un livello di integrazione che in Fortinet hanno battezzato come “Local Intelligence” e che consente di sfruttare tutte le informazioni raccolte per adattarsi a eventuali minacce attraverso delle policy aziendali.

“Il prerequisito per adottare un approccio simile è quello di segmentare la rete, in modo da poter gestire le differenti aree in maniera specifica e, all’occorrenza, poterle isolare o addirittura metterle in quarantena” – prosegue Madoglio.

La local intelligence si affianca alla global intelligence per identificare potenziali minacce sfruttando tutti i dati presenti in azienda.

Lo sforzo, dal punto di vista tecnologico, è quello di garantire la visibilità del traffico di dati e delle attività in corso senza pregiudicare la performance dei servizi erogati al suo interno.

“Le maggiori resistenze all’implementazione di un sistema capillare di controllo sono legate soprattutto al timore che riducano le prestazioni delle appliance” – conferma il SEM di Fortinet. “Motivo per cui abbiamo sviluppato soluzioni che offrono la massima trasparenza senza appesantire i processi”.

Il rilevamento di comportamenti anomali all’interno del network è gestito attraverso un sistema che assegna automaticamente un “punteggio di rischio”, sulla base del quale i responsabili IT possono mettere in atto (in questo caso manualmente) le contromisure necessarie.

Ma qual è la reazione del mercato italiano a questo tipo di impostazione? Madoglio conferma che dal suo ruolo di osservatore privilegiato sta verificando un aumento della sensibilità delle aziende al tema della sicurezza, così come un aumento dei budget per le infrastrutture necessarie.

Una presa di consapevolezza che, al contrario di quanto sostenuto da molti, ha ben poco a che fare con le nuove normative in tema di trattamento dei dati.

“Paradossalmente, più che le nuove leggi dobbiamo ringraziare l’aumento di attacchi informatici registrato negli ultimi anni. L’ondata di ransomware che ha investito il nostro paese, per esempio, ha avuto come effetto collaterale quello di fare in modo che molti dirigenti si sono resi conto che le minacce informatiche sono reali e rappresentano un rischio concreto per la loro attività”.

Un modo forse poco ortodosso per arrivare a dare il giusto peso alla sicurezza, ma l’importante è che si inizi a vedere gli investimenti necessari non più come un costo puro ma come un valore. “Del resto,” – ci conferma Madoglio – “i risultati migliori si ottengono mettendo in opera delle soluzioni orchestrate, che coinvolgono delle soluzioni software, ma anche hardware. Usando apparati di rete Fortinet, infatti, le nostre suite di sicurezza sono in grado di prendere in maniera autonoma e automatica delle azioni drastiche come l’esclusione fisica dei PC infetti dalla rete , migliorando di molto l’efficacia delle risposte alle eventuali intrusioni”.

Articoli correlati

-

Fortinet estende il suo Academic...

Fortinet estende il suo Academic...Mar 10, 2025 0

-

L’IA generativa rivoluziona il...

L’IA generativa rivoluziona il...Gen 15, 2025 0

-

Fortinet rileva numerose attività...

Fortinet rileva numerose attività...Nov 05, 2024 0

-

CISA aggiunge tre vulnerabilità di...

CISA aggiunge tre vulnerabilità di...Ott 14, 2024 0

Altro in questa categoria

-

Colt ha completato il trial di...

Colt ha completato il trial di...Apr 03, 2025 0

-

Corea del Nord: la minaccia cyber si...

Corea del Nord: la minaccia cyber si...Apr 02, 2025 0

-

Le vulnerabilità dei tool RMM aprono...

Le vulnerabilità dei tool RMM aprono...Apr 01, 2025 0

-

Una campagna di phishing usa il...

Una campagna di phishing usa il...Mar 31, 2025 0

Last Week Security IT

Spyware nordcoreano e bot malvagi

Approfondimenti

-

Corea del Nord: la minaccia cyber si espande in Europa...

Corea del Nord: la minaccia cyber si espande in Europa...Apr 02, 2025 0

La Corea del Nord sta incrementando le proprie attività... -

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...Apr 01, 2025 0

Se da una parte i tool di Remote Monitoring and Management... -

Mimecast: con l’AI una nuova era per la Data Loss...

Mimecast: con l’AI una nuova era per la Data Loss...Mar 27, 2025 0

Ogni nuova tecnologia porta con sé nuovi rischi. Nel caso... -

Penetration testing, una volta ogni tanto non basta più:...

Penetration testing, una volta ogni tanto non basta più:...Mar 21, 2025 0

Il processo di penetration testing è ormai una pratica... -

Il ransomware Medusa ha colpito oltre 300 infrastrutture...

Il ransomware Medusa ha colpito oltre 300 infrastrutture...Mar 13, 2025 0

Il bilancio delle vittime del ransomware Medusa è...

Minacce recenti

Le vulnerabilità dei tool RMM aprono nuove opportunità ai cybercriminali

CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti dello smishing a tema INPS

RedCurl passa al ransomware: scoperto il primo attacco con QWCrypt

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

Colt ha completato il trial di crittografia quantistica...

Colt ha completato il trial di crittografia quantistica...Apr 03, 2025 0

Colt Technology Services ha annunciato di aver completato... -

Corea del Nord: la minaccia cyber si espande in Europa...

Corea del Nord: la minaccia cyber si espande in Europa...Apr 02, 2025 0

La Corea del Nord sta incrementando le proprie attività... -

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...Apr 01, 2025 0

Se da una parte i tool di Remote Monitoring and... -

Una campagna di phishing usa il DNS-over-HTTPS per eludere...

Una campagna di phishing usa il DNS-over-HTTPS per eludere...Mar 31, 2025 0

I ricercatori di Infoblox hanno scoperto una nuova campagna... -

CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti...

CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti...Mar 31, 2025 0

Nel corso dell’ultima settimana, il CERT-AGID ha rilevato...