Aggiornamenti recenti Aprile 3rd, 2025 10:03 AM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- Colt ha completato il trial di crittografia quantistica sulla propria rete ottica

- Corea del Nord: la minaccia cyber si espande in Europa grazie ai professionisti IT

- Le vulnerabilità dei tool RMM aprono nuove opportunità ai cybercriminali

- Una campagna di phishing usa il DNS-over-HTTPS per eludere i controlli

- CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti dello smishing a tema INPS

Mirai ora attacca i router. In Italia 150.000 dispositivi a rischio

Dic 01, 2016 Marco Schiaffino Approfondimenti, Attacchi, Attacchi, In evidenza, Malware, News, RSS, Vulnerabilità, Vulnerabilità 2

Minaccia globale

È probabile che gli Internet Provider nel resto del mondo dovranno seguire una strategia simile. Stando a quanto riportato da Kaspersky, infatti, l’attacco si starebbe allargando e avrebbe ormai raggiunto dimensioni globali.

Capire quali (e quanti) dispositivi possano effettivamente essere colpiti non è facile. Perché l’attacco abbia efficacia, serve che il router abbia la porta 7547 aperta e un server Rompager attivo.

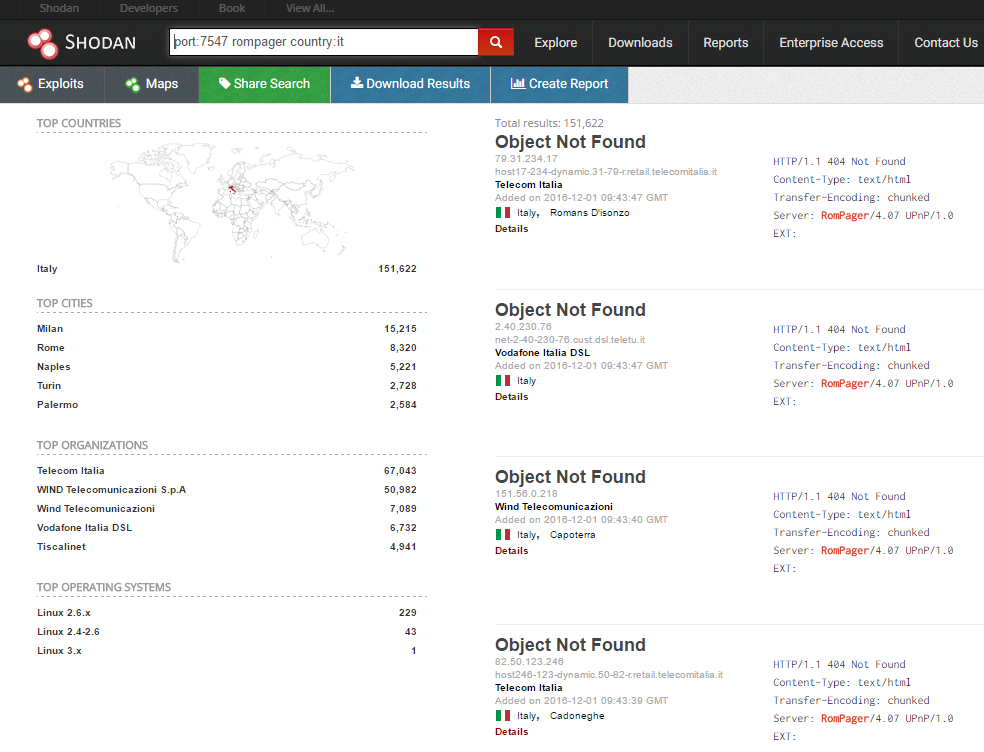

In Italia, da una ricerca tramite Shodan (serve l’accesso) ci sarebbero circa 151.000 dispositivi che fanno riferimento a utenze collegate a operatori italiani con queste caratteristiche. La maggior parte di Telecom Italia (67.000) e di Wind (58.000).

Non tutti, però, sono necessariamente a rischio. Come ci ha spiegato Marco Carlo Spada, ingegnere iscritto all’Ordine di Pavia ed esperto di sicurezza e informatica forense, servono anche altre condizioni.

“La vulnerabilità sfruttata da Mirai risale a 2 anni fa (CVE-2014-9222) e interessa le versioni di Rompager fino alla 4.34” precisa Spada. “Questo significa che i router con firmware aggiornato dovrebbero essere immuni all’attacco”.

“Il malware stesso, d’altra parte, è programmato in modo da verificare se il dispositivo sia vulnerabile o meno. Per verificarlo, richiama uno script e controlla la risposta del router: solo se la risposta contiene una determinata stringa, procede nell’attacco”.

Da una prima analisi (per quanto superficiale) dei dispositivi presenti nel nostro paese, però, sembra che la maggior parte siano vulnerabili.

Si tratta, è bene specificarlo, di una percentuale minima rispetto all’installato degli Internet Provider, ma estremamente significativa se si guarda alle possibili conseguenze.

In Italia ci sarebbero migliaia di router potenzialmente vulnerabili all’attacco.

Nelle scorse settimane, infatti, abbiamo assistito ad attacchi DDoS devastanti che sono stati portati da reti di dispositivi compromessi che contavano “solo” 200.000 bot. Questa nuova versione di Mirai potrebbe consentire ai pirati di reclutarne qualche milione in tempi relativamente rapidi.

Ma esiste un modo per prevenire l’attacco? “Un metodo esiste ed è terribilmente semplice” conferma Marco Carlo Spada. “Basta cambiare la password di amministratore del router”.

Mirai, infatti, utilizza come password d’accesso quella predefinita, che di solito coincide con la password Wi-Fi. Il malware la recupera utilizzando uno dei comandi del protocollo TR-064 disponibili grazie al bug.

La definitiva soluzione del problema, però, arriverà solo con gli aggiornamenti dei firmware e le misure di mitigazione che metteranno in campo i singoli operatori.

SecurtyInfo.it ha contattato i due maggiori ISP coinvolti nella vicenda (Wind e Telecom Italia) per avere un commento e capire meglio quale sia il quadro della situazione. “I modem/router commercializzati da TIM non presentano vulnerabilità di questo tipo” hanno fatto sapere da Telecom.

I dati sugli utenti dell’operatore, quindi, dovrebbero riguardare clienti che stanno utilizzando un modem acquistato autonomamente o di cui erano in possesso già in precedenza.

“In ogni caso TIM ha implementato gli opportuni sistemi di sicurezza volti a limitare gli impatti derivanti da eventuali attacchi in rete, anche per i clienti che hanno scelto di acquistare autonomamente i modem/router da altri produttori e che presentano la porta TCP 7547 aperta all’esterno” prosegue Telecom. “Tali attività di monitoraggio e controllo vengono continuamente aggiornati per tener conto delle evoluzioni delle minacce”.

Wind, nel momento in cui scriviamo, non ha fatto pervenire alcun commento.

Aggiornamento 02.12.2016

Anche Wind, dopo avere ricevuto la segnalazione da parte di SecurityInfo.it, ha inviato un commento sulla situazione dei suoi utenti.

“I clienti Wind/Infostrada che impiegano dispositivi da noi forniti ci risultano non esposti alla minaccia in questione, anche grazie a particolari accorgimenti adottati nella gestione remota degli stessi dispositivi” spiegano da Wind.

“Per i clienti che non utilizzano dispositivi da noi forniti, stiamo comunque valutando eventuali soluzioni di sicurezza per aumentarne la protezione. Per questi ultimi, in attesa che possano scaricare dai siti dei produttori ed installare gli aggiornamenti firmware, il consiglio è di modificare eventuali password di default e di effettuare il reboot dei dispositivi per ripulirne la memoria volatile”.

Articoli correlati

-

D-Link risolve tre vulnerabilità...

D-Link risolve tre vulnerabilità...Set 23, 2024 0

-

Botnet in vendita a partire da soli 99...

Botnet in vendita a partire da soli 99...Lug 05, 2024 0

-

I vecchi router possono rivelare...

I vecchi router possono rivelare...Apr 20, 2023 0

-

La diffusione dei wiper è cresciuta...

La diffusione dei wiper è cresciuta...Mar 02, 2023 0

Altro in questa categoria

-

Colt ha completato il trial di...

Colt ha completato il trial di...Apr 03, 2025 0

-

Corea del Nord: la minaccia cyber si...

Corea del Nord: la minaccia cyber si...Apr 02, 2025 0

-

Le vulnerabilità dei tool RMM aprono...

Le vulnerabilità dei tool RMM aprono...Apr 01, 2025 0

-

Una campagna di phishing usa il...

Una campagna di phishing usa il...Mar 31, 2025 0

Last Week Security IT

Spyware nordcoreano e bot malvagi

Approfondimenti

-

Corea del Nord: la minaccia cyber si espande in Europa...

Corea del Nord: la minaccia cyber si espande in Europa...Apr 02, 2025 0

La Corea del Nord sta incrementando le proprie attività... -

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...Apr 01, 2025 0

Se da una parte i tool di Remote Monitoring and Management... -

Mimecast: con l’AI una nuova era per la Data Loss...

Mimecast: con l’AI una nuova era per la Data Loss...Mar 27, 2025 0

Ogni nuova tecnologia porta con sé nuovi rischi. Nel caso... -

Penetration testing, una volta ogni tanto non basta più:...

Penetration testing, una volta ogni tanto non basta più:...Mar 21, 2025 0

Il processo di penetration testing è ormai una pratica... -

Il ransomware Medusa ha colpito oltre 300 infrastrutture...

Il ransomware Medusa ha colpito oltre 300 infrastrutture...Mar 13, 2025 0

Il bilancio delle vittime del ransomware Medusa è...

Minacce recenti

Le vulnerabilità dei tool RMM aprono nuove opportunità ai cybercriminali

CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti dello smishing a tema INPS

RedCurl passa al ransomware: scoperto il primo attacco con QWCrypt

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

Colt ha completato il trial di crittografia quantistica...

Colt ha completato il trial di crittografia quantistica...Apr 03, 2025 0

Colt Technology Services ha annunciato di aver completato... -

Corea del Nord: la minaccia cyber si espande in Europa...

Corea del Nord: la minaccia cyber si espande in Europa...Apr 02, 2025 0

La Corea del Nord sta incrementando le proprie attività... -

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...Apr 01, 2025 0

Se da una parte i tool di Remote Monitoring and... -

Una campagna di phishing usa il DNS-over-HTTPS per eludere...

Una campagna di phishing usa il DNS-over-HTTPS per eludere...Mar 31, 2025 0

I ricercatori di Infoblox hanno scoperto una nuova campagna... -

CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti...

CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti...Mar 31, 2025 0

Nel corso dell’ultima settimana, il CERT-AGID ha rilevato...

2 thoughts on “Mirai ora attacca i router. In Italia 150.000 dispositivi a rischio”