Aggiornamenti recenti Aprile 3rd, 2025 10:03 AM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- Colt ha completato il trial di crittografia quantistica sulla propria rete ottica

- Corea del Nord: la minaccia cyber si espande in Europa grazie ai professionisti IT

- Le vulnerabilità dei tool RMM aprono nuove opportunità ai cybercriminali

- Una campagna di phishing usa il DNS-over-HTTPS per eludere i controlli

- CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti dello smishing a tema INPS

Attacchi via Web ai router. Nel mirino anche i dispositivi di Telecom

Dic 19, 2016 Marco Schiaffino Attacchi, Attacco non convenzionale, Hacking, Minacce, News, RSS, Vulnerabilità 0

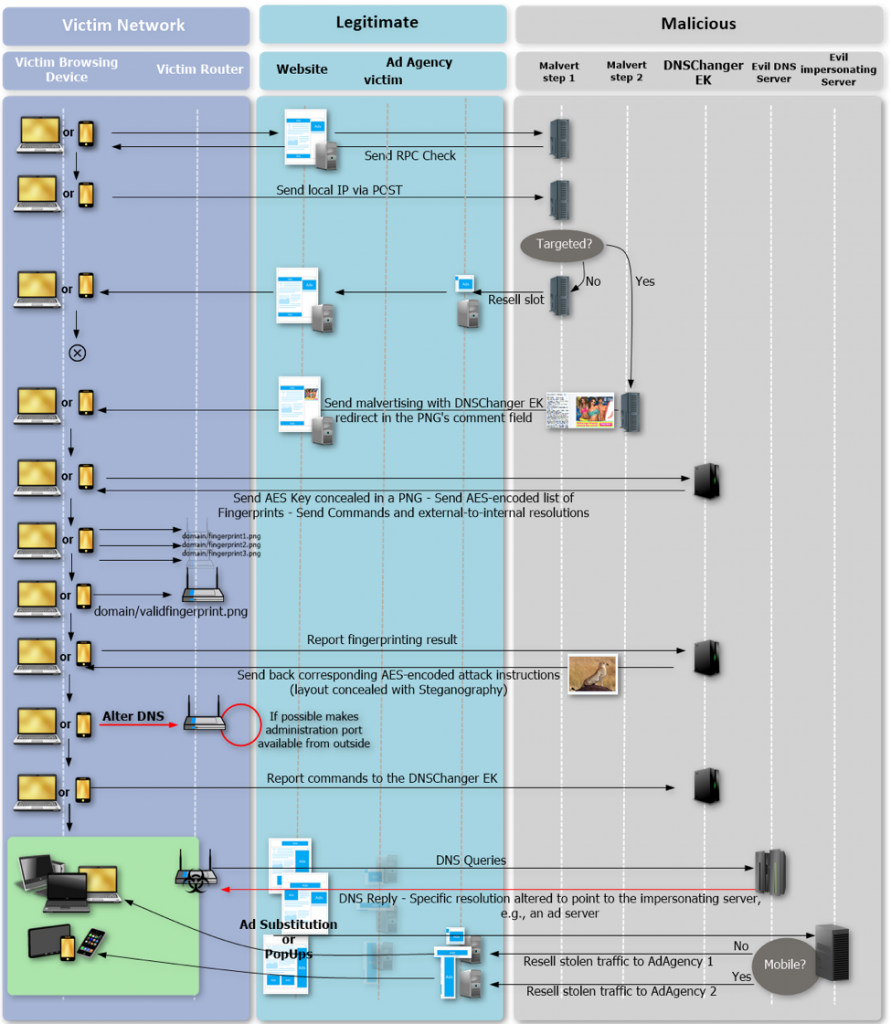

Una nuova versione di DNSChanger sfrutta le vulnerabilità di 166 modelli di router per dirottare il traffico Internet su siti Web controllati dai pirati.

Prendi un malware in circolazione dal 2012, modificalo per sfruttare le vulnerabilità dei router più diffusi e utilizza uno dei più efficaci Exploit Kit per diffonderlo sul Web. Ecco a voi la nuova versione di DNSChanger.

L’attacco individuato e analizzato da Proofpoint utilizza una tecnica che colpisce i computer Windows e i dispositivi Android, ma il suo vero obiettivo è il router a cui sono collegati.

L’obiettivo è quello di modificare il sistema di risoluzione degli indirizzi IP (DNS) del router per dirottare il traffico Internet su siti Web controllati dai pirati informatici.

Con una particolarità: mentre le versioni fino a oggi conosciute prendevano di mira un singolo computer, la nuova versione di DNSChanger colpisce il modem-router di casa e, di conseguenza, permette ai cyber criminali di dirottare il traffico di tutti i dispositivi che sono collegati alla rete locale o al Wi-Fi.

La strategia utilizzata dai pirati per portare l’attacco, inoltre, è estremamente articolata e sfrutta una serie di tecniche estremamente raffinate.

La prima fase dell’attacco sfrutta un Exploit Kit battezzato con il nome di Stegano e usato per la prima volta nel 2014,. Si tratta di una tecnica che sfrutta la steganografia per “nascondere” codice malevolo all’interno di immagini apparentemente innocue.

Nella sua versione rivista e corretta, la tecnica utilizza un Javascript che i pirati hanno inserito all’interno di un’immagine PNG e che secondo i ricercatori avrebbero distribuito su numerosi siti Web.

I pirati informatici, in particolare, avrebbero sfruttato (ignare) agenzie pubblicitarie per fare in modo che le immagini contenenti il codice malevolo venissero pubblicate su siti Internet molto frequentati sotto forma di banner pubblicitari apparentemente innocui.

Quando la potenziale vittima si collega a uno di questi siti usando un PC Windows con Chrome o un dispositivo Android, il codice nascosto nel banner entra in azione e, come prima cosa, individua l’indirizzo IP associato al dispositivo.

Per farlo, invia una richiesta WebRTC indirizzata a uno STUN server, che restituisce indirizzo IP e porta usata dal client. Il Javascript, a questo punto, compara l’indirizzo IP con un elenco predefinito e stabilisce se il bersaglio sia appetibile per l’attacco o meno.

Si tratta di uno stratagemma che i cyber criminali usano per filtrare i possibili bersagli per “tagliare fuori” le società antivirus ed evitare così di essere individuati.

Se il dispositivo è classificato come una potenziale vittima, viene reindirizzato a una pagina Web che contiene DNSChanger. In caso contrario, quello che viene visualizzato è un innocuo banner pubblicitario che non suscita alcun sospetto.

La strategia di attacco è estremamente complessa e prevede una serie di controlli per identificare le vittime. Secondo i ricercatori, i pirati che sfruttano DNS Changer erano preoccupati come prima cosa di passare il più possibile inosservati.

La seconda fase dell’attacco prevede l’invio di un’altra immagine che contiene DNSChanger, il quale esegue come prima cosa un ulteriore controllo attraverso alcune funzioni che consentono ai pirati di identificare il modello di router utilizzato dalla potenziale vittima.

DNSChanger, infatti, è in grado di modificare le impostazioni dei router sfruttando alcune vulnerabilità che affliggono solo determinati modelli.

Se il router non è tra quelli vulnerabili, il malware cerca in ogni caso di utilizzare le credenziali di default per modificare le impostazioni del DNS (Domain Name Server) in modo da poter dirottare il traffico Internet a loro piacimento.

Nel caso in cui il router sia invece tra i modelli vulnerabili (l’elenco comprende 166 modelli di diversi produttori, tra cui D-Link e Netgear, ma anche il Pirelli ADSL2/2+ Wireless Router P.DGA4001N fornito per un certo periodo in bundle da Telecom ai suoi clienti) DNSChanger sfrutta la falla per modificare le impostazioni del DNS aggirando l’autenticazione.

Non solo: in alcuni casi cercherebbe anche di stabilire un collegamento dall’esterno alle porte che consentono l’accesso agli strumenti di amministrazione in remoto.

Stando all’analisi dei ricercatori di Proofpoint, per il momento DNSChanger sarebbe usato “solamente” per dirottare il traffico Web e consentire ai pirati informatici di incassare i relativi introiti pubblicitari.

Tuttavia, la possibilità di modificare le impostazioni DNS del router aprono la strada a numerosi attacchi, tra cui il phishing. Dirottando il traffico a proprio piacimento, infatti, i cyber criminali potrebbero tranquillamente reindirizzare le loro vittime su siti apparentemente identici a quelli originali, sottraendo le relative credenziali di accesso una volta che gli ignari visitatori le avessero inserite.

Articoli correlati

-

D-Link risolve tre vulnerabilità...

D-Link risolve tre vulnerabilità...Set 23, 2024 0

-

I vecchi router possono rivelare...

I vecchi router possono rivelare...Apr 20, 2023 0

-

Nessuna patch per il bypass...

Nessuna patch per il bypass...Set 08, 2022 0

-

Milioni di dispositivi IoT e router a...

Milioni di dispositivi IoT e router a...Mag 04, 2022 0

Altro in questa categoria

-

Colt ha completato il trial di...

Colt ha completato il trial di...Apr 03, 2025 0

-

Corea del Nord: la minaccia cyber si...

Corea del Nord: la minaccia cyber si...Apr 02, 2025 0

-

Le vulnerabilità dei tool RMM aprono...

Le vulnerabilità dei tool RMM aprono...Apr 01, 2025 0

-

Una campagna di phishing usa il...

Una campagna di phishing usa il...Mar 31, 2025 0

Last Week Security IT

Spyware nordcoreano e bot malvagi

Approfondimenti

-

Corea del Nord: la minaccia cyber si espande in Europa...

Corea del Nord: la minaccia cyber si espande in Europa...Apr 02, 2025 0

La Corea del Nord sta incrementando le proprie attività... -

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...Apr 01, 2025 0

Se da una parte i tool di Remote Monitoring and Management... -

Mimecast: con l’AI una nuova era per la Data Loss...

Mimecast: con l’AI una nuova era per la Data Loss...Mar 27, 2025 0

Ogni nuova tecnologia porta con sé nuovi rischi. Nel caso... -

Penetration testing, una volta ogni tanto non basta più:...

Penetration testing, una volta ogni tanto non basta più:...Mar 21, 2025 0

Il processo di penetration testing è ormai una pratica... -

Il ransomware Medusa ha colpito oltre 300 infrastrutture...

Il ransomware Medusa ha colpito oltre 300 infrastrutture...Mar 13, 2025 0

Il bilancio delle vittime del ransomware Medusa è...

Minacce recenti

Le vulnerabilità dei tool RMM aprono nuove opportunità ai cybercriminali

CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti dello smishing a tema INPS

RedCurl passa al ransomware: scoperto il primo attacco con QWCrypt

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

Colt ha completato il trial di crittografia quantistica...

Colt ha completato il trial di crittografia quantistica...Apr 03, 2025 0

Colt Technology Services ha annunciato di aver completato... -

Corea del Nord: la minaccia cyber si espande in Europa...

Corea del Nord: la minaccia cyber si espande in Europa...Apr 02, 2025 0

La Corea del Nord sta incrementando le proprie attività... -

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...Apr 01, 2025 0

Se da una parte i tool di Remote Monitoring and... -

Una campagna di phishing usa il DNS-over-HTTPS per eludere...

Una campagna di phishing usa il DNS-over-HTTPS per eludere...Mar 31, 2025 0

I ricercatori di Infoblox hanno scoperto una nuova campagna... -

CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti...

CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti...Mar 31, 2025 0

Nel corso dell’ultima settimana, il CERT-AGID ha rilevato...