Aggiornamenti recenti Aprile 3rd, 2025 10:03 AM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- Colt ha completato il trial di crittografia quantistica sulla propria rete ottica

- Corea del Nord: la minaccia cyber si espande in Europa grazie ai professionisti IT

- Le vulnerabilità dei tool RMM aprono nuove opportunità ai cybercriminali

- Una campagna di phishing usa il DNS-over-HTTPS per eludere i controlli

- CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti dello smishing a tema INPS

Methbot è la truffa del secolo: 5 milioni al giorno

Dic 21, 2016 Marco Schiaffino Attacchi, Hacking, In evidenza, News, RSS 0

I truffatori hanno usato una rete con 500.000 bot ospitata su data center per simulare la visualizzazione di video pubblicitari. In tre mesi hanno incassato centinaia di milioni.

Se i cyber criminali dietro la rete Methbot dovessero riuscire a passarla liscia, la loro potrebbe passare alla storia come la truffa del secolo.

I truffatori protagonisti della vicenda hanno preso di mira il mercato della pubblicità video su Internet, sfruttando le debolezze del mercato pubblicitario sul Web.

Secondo quanto riportato da WhiteOps, che ha identificato e analizzato la truffa, i pirati sono riusciti a vendere milioni di visualizzazioni di video pubblicitari che, in realtà, sono stati visualizzati solo su macchine virtuali sotto il loro controllo.

Sul mercato pubblicitario, mille “impression” (il termine tecnico con cui viene indicata la visualizzazione un video nel mercato pubblicitario) vengono di solito pagate tra i 3 e i 36 dollari. Nel caso specifico, la media dei pagamenti si aggirerebbe sui 13 dollari. Secondo i ricercatori, i pirati sarebbero stati in grado di “simulare” fino a 300 milioni di impression al giorno.

Il colossale raggiro messo in piedi dal gruppo di pirati, probabilmente di origine russa, gli avrebbe quindi permesso di incassare fino a 5 milioni di dollari al giorno come corrispettivo per la visualizzazione di pubblicità che… non ha visto nessuno.

Per mettere in piedi questo gigantesco raggiro, i cyber criminali hanno messo in piedi un’infrastruttura estremamente complessa, che gli ha permesso di ingannare i maggiori operatori del settore per quasi tre mesi.

Ma com’è stato possibile tutto questo? Per mettere a segno la truffa, i pirati hanno dovuto superare due ostacoli: trovare il modo di vendere un pacchetto di visualizzazioni sul mercato pubblicitario (ingannando gli operatori del settore) e riuscire a fargli credere che i video siano stati effettivamente visualizzati da persone in carne e ossa.

Il primo ostacolo, paradossalmente, è quello che i pirati sembrano aver superato con maggiore facilità. Il mercato pubblicitario online, infatti, è talmente frenetico da rendere estremamente difficile capire quale sia l’origine e la destinazione delle pubblicità.

La distribuzione dei video pubblicitari online viene gestita attraverso sistemi automatici che “piazzano” gli spot quasi in tempo reale, utilizzando una serie di parametri (posizione geografica degli utenti che visualizzeranno i video, il loro profilo e altri parametri) sulla cui base viene determinato il prezzo a cui vengono venduti gli spazi online.

Tutto questo avviene nel giro di una manciata di millisecondi ed è gestito in maniera del tutto automatica. I controlli, a causa della complessità delle transazioni e della velocità con cui vengono eseguite, sono piuttosto scarsi.

I pirati si sono dimostrati abili a sfruttare le debolezze del sistema e, in pratica, riescono a vendere gli spazi online facendo figurare che i video pubblicitari fossero pubblicati su noti siti Internet (come il New York Times o altri popolari quotidiani online) mentre in realtà finiscono su siti Web da loro controllati.

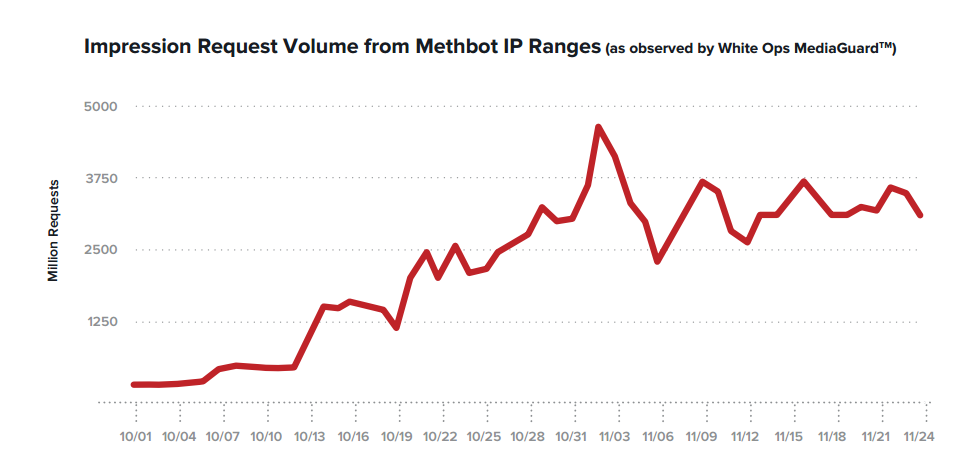

Il traffico generato dalla rete Methbot ha dimensioni spaventose: milioni di visualizzazioni al giorno.

Per portare a termine la truffa, però, questo non è sufficiente. Serve dimostrare che qualcuno li abbia effettivamente visti. Solo così, infatti, possono incassare il denaro dalle agenzie.

Per superare questo secondo ostacolo, i cyber criminali hanno dovuto escogitare una serie di trucchi che gli permettessero di aggirare i severi controlli implementati dalle agenzie pubblicitarie.

Gli operatori del settore, infatti sono tutt’altro che ingenui e adottano strumenti di analisi del traffico che (normalmente) gli permette di capire subito se qualcuno li sta cercando di truffare.

Tra i controlli che vengono usati, per esempio, c’è un sistema di analisi degli indirizzi IP di chi visualizza i video pubblicitari. Se le visualizzazioni provengono da un ristretto numero di indirizzi, sentono immediatamente puzza di bruciato.

Per tenere alla larga i bot, inoltre, vengono utilizzate tecniche di analisi che “registrano” i movimenti del mouse e i clic effettuati dagli utenti per capire se chi sta guardando il video è una persona in carne e ossa o un software programmato per visualizzare i filmati.

In questo caso, però, i truffatori sono stati abbastanza abili da riuscire a ingannare tutti. Per prima cosa hanno creato un “esercito” di falsi utenti, composto dalla bellezza di 571.904 bot sotto il loro controllo, gestiti tramite potenti server (WhiteOps ne ha stimato il numero tra i 900 e i 1.200) ospitati in data center negli USA e in Olanda.

Per non suscitare sospetti, hanno usato false documentazioni e registrato altrettanti indirizzi IP a nome di Internet Service Provider (ISP) come Verizon, Comcast e Spectrum.

I bot agiscono tramite un server proxy che ne nasconde il reale indirizzo IP (quello dei data center) e ognuno di essi è invece associato a uno degli indirizzi IP registrati a nome dei vari ISP. Questo gli ha offerto una copertura perfetta, che ha permesso loro di far passare i bot come normali persone residenti in varie città degli Stati Uniti.

Uno stratagemma che si è dimostrato estremamente efficace e che, almeno a una prima occhiata, non offre alcun modo di capire che gli utenti sono fasulli.

La ciliegina sulla torta è rappresentata da un sistema che simula alla perfezione un comportamento “umano”, con movimenti del mouse e clic che sono in grado di ingannare i sistemi di rilevamento automatici usati dalle agenzie per verificare l’autenticità delle visualizzazioni.

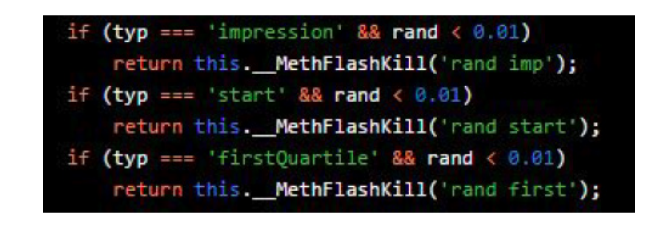

Il codice messo a punto dai pirati prevede azioni casuali (come la pausa del video) che somigliano al comportamento di persone in carne e ossa.

Non solo: i bot sono impostati in modo da usare diversi browser. Il motivo è ovvio: se i dati riguardanti le visualizzazioni facessero riferimento a un solo programma di navigazione (per esempio Chrome) risulterebbero immediatamente sospetti.

I software usati dai pirati usano invece diversi programmi (Internet Explorer, Chrome, Firefox) e differenti sistemi operativi (Windows e OS X) per rendere il tutto più credibile.

Risultato: a partire dallo scorso ottobre le agenzie pubblicitarie hanno versato somme dai 3 ai 5 milioni di dollari al giorno per video pubblicitari che non sono stati visti da nessuno.

La truffa è stata battezzata dai ricercatori di WhiteOps con il nome di Operazione Methbot, prendendo spunto da una stringa (Meth) presente nel sistema di gestione della rete di bot che reso possibile l’attacco.

WhiteOps ha contattato tutti gli operatori del settore e ha fornito loro l’elenco degli indirizzi IP che fanno riferimento ai bot sotto il controllo dei truffatori. Non è chiaro, però, se questo sia sufficiente per mettere la parola fine alla vicenda.

Articoli correlati

-

BadBox è stato smantellato (di nuovo):...

BadBox è stato smantellato (di nuovo):...Mar 07, 2025 0

-

Gli scammer di PayPal sfruttano...

Gli scammer di PayPal sfruttano...Mar 05, 2025 0

-

Truffa milionaria a nome del Ministro...

Truffa milionaria a nome del Ministro...Feb 07, 2025 0

-

In Italia raddoppiano gli attacchi...

In Italia raddoppiano gli attacchi...Dic 02, 2024 0

Altro in questa categoria

-

Colt ha completato il trial di...

Colt ha completato il trial di...Apr 03, 2025 0

-

Corea del Nord: la minaccia cyber si...

Corea del Nord: la minaccia cyber si...Apr 02, 2025 0

-

Le vulnerabilità dei tool RMM aprono...

Le vulnerabilità dei tool RMM aprono...Apr 01, 2025 0

-

Una campagna di phishing usa il...

Una campagna di phishing usa il...Mar 31, 2025 0

Last Week Security IT

Spyware nordcoreano e bot malvagi

Approfondimenti

-

Corea del Nord: la minaccia cyber si espande in Europa...

Corea del Nord: la minaccia cyber si espande in Europa...Apr 02, 2025 0

La Corea del Nord sta incrementando le proprie attività... -

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...Apr 01, 2025 0

Se da una parte i tool di Remote Monitoring and Management... -

Mimecast: con l’AI una nuova era per la Data Loss...

Mimecast: con l’AI una nuova era per la Data Loss...Mar 27, 2025 0

Ogni nuova tecnologia porta con sé nuovi rischi. Nel caso... -

Penetration testing, una volta ogni tanto non basta più:...

Penetration testing, una volta ogni tanto non basta più:...Mar 21, 2025 0

Il processo di penetration testing è ormai una pratica... -

Il ransomware Medusa ha colpito oltre 300 infrastrutture...

Il ransomware Medusa ha colpito oltre 300 infrastrutture...Mar 13, 2025 0

Il bilancio delle vittime del ransomware Medusa è...

Minacce recenti

Le vulnerabilità dei tool RMM aprono nuove opportunità ai cybercriminali

CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti dello smishing a tema INPS

RedCurl passa al ransomware: scoperto il primo attacco con QWCrypt

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

Colt ha completato il trial di crittografia quantistica...

Colt ha completato il trial di crittografia quantistica...Apr 03, 2025 0

Colt Technology Services ha annunciato di aver completato... -

Corea del Nord: la minaccia cyber si espande in Europa...

Corea del Nord: la minaccia cyber si espande in Europa...Apr 02, 2025 0

La Corea del Nord sta incrementando le proprie attività... -

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...Apr 01, 2025 0

Se da una parte i tool di Remote Monitoring and... -

Una campagna di phishing usa il DNS-over-HTTPS per eludere...

Una campagna di phishing usa il DNS-over-HTTPS per eludere...Mar 31, 2025 0

I ricercatori di Infoblox hanno scoperto una nuova campagna... -

CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti...

CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti...Mar 31, 2025 0

Nel corso dell’ultima settimana, il CERT-AGID ha rilevato...