Aggiornamenti recenti Aprile 4th, 2025 12:39 PM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- L’Italia è tra gli obiettivi principali del cybercrime

- Colt ha completato il trial di crittografia quantistica sulla propria rete ottica

- Corea del Nord: la minaccia cyber si espande in Europa grazie ai professionisti IT

- Le vulnerabilità dei tool RMM aprono nuove opportunità ai cybercriminali

- Una campagna di phishing usa il DNS-over-HTTPS per eludere i controlli

La mappa della sicurezza nel 2016 secondo F-Secure

Feb 15, 2017 Marco Schiaffino In evidenza, News, RSS, Scenario 0

Il report annuale della società finlandese analizza gli attacchi registrati nel corso dell’anno. Ecco come si muovono i cyber-criminali

Non solo estorsioni e attacchi DDoS. Se l’anno appena trascorso ha visto come protagonisti la botnet Mirai (che ha preso di mira i dispositivi IoT) e i vari ransomware, nel loro report annuale gli esperti di sicurezza di F-Secure tratteggiano un 2016 in cui il panorama della sicurezza ha registrato fondamentali cambiamenti rispetto al passato.

Di alcuni di questi ci occuperemo prossimamente con approfondimenti specifici, ma il primo spaccato offerto dal report disegna una geografia della cyber-security in cui risaltano conferme e alcune nuove tendenze.

Da un punto di vista statistico (e questa non è una sorpresa) il 2016 ha segnato il record di nuovi malware registrati dalle società di sicurezza: ben 127.469.002 sample, che sono andati ad arricchire i database di signature dei software antivirus portando il conteggio complessi vo a quota 600 milioni.

Se il 67% di questi prendono di mira i sistemi Windows, ben 19 milioni (l’8%) sono invece progettati per colpire dispositivi Android, che nel settore mobile si conferma come la “vittima predestinata” dei pirati informatici.

Ma l’anno passato ha anche segnato il ritorno dei Macro Virus, in voga nei primi anni 2000 e tornati prepotentemente sulla scena negli scorsi 12 mesi. Un fenomeno che segna il ritorno a schemi “classici” di distribuzione del malware attraverso email recapitate alle potenziali vittime.

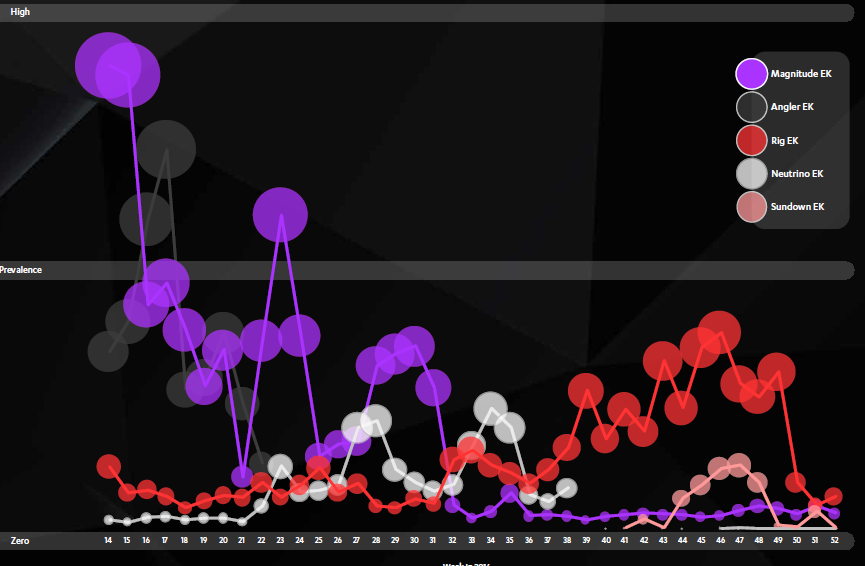

Sul fronte opposto, il mercato dei sistemi di distribuzione “professionale” del malware attraverso gli Exploit Kit (EK) si conferma estremamente mutevole. Nel corso del 2016 gli esperti hanno assistito alla scomparsa di strumenti “storici” come Angler e Neutrino, sostituiti da nuovi EK (come Rig) che ne hanno assorbito rapidamente il mercato.

***foto***Nel corso del 2016 i pirati informatici hanno utilizzato diversi Expolit Kit per portare i loro attacchi. Alcuni, come Angler, sono usciti di scena dopo che i gruppi che li controllavano sono stati arrestati.

***foto***Nel corso del 2016 i pirati informatici hanno utilizzato diversi Expolit Kit per portare i loro attacchi. Alcuni, come Angler, sono usciti di scena dopo che i gruppi che li controllavano sono stati arrestati.

Una dinamica che conferma la presenza di diversi gruppi di cyber-criminali in competizione tra loro per assicurarsi una “clientela” di pirati informatici che sfruttano i loro servizi per diffondere malware in maniera automatizzata e sempre più efficace.

Spesso si tratta di sistemi di affiliazione del tipo “malware as a service”, che prevedono una percentuale sui guadagni per chi si occupa della distribuzione del malware.

Lo schema sfrutta collegamenti anche a livello internazionale e, sebbene si tratti di una ragnatela estremamente complessa, permette di disegnare una “geografia del cyber-crimine” che mostra spunti decisamente interessanti.

Analizzando i dati raccolti dagli honeypot collocati in rete, per esempio, i ricercatori F-Secure hanno potuto analizzare origine e destinazione degli attacchi, stilando una classifica per nazioni che, se da un lato conferma alcuni luoghi comuni, dall’altro mette in luce collegamenti piuttosto curiosi.

Partiamo dai luoghi comuni: in testa alla classifica delle nazioni da cui partono gli attacchi si conferma la Russia, seguita (a sorpresa) dall’Olanda e dagli Stati Uniti. Gli USA, prevedibilmente, sono invece il paese più bersagliato.

Il dato riguardante la Russia, però, non deve portare a conclusioni affrettate: il semplice fatto che la maggior parte degli attacchi siano riconducibili a indirizzi IP gestiti da provider russi, infatti, non significa necessariamente che gli autori degli attacchi abbiano base sul territorio.

Tanto più che buona parte del traffico sospetto proveniente dal paese riguarda attività di scansione della Rete. Secondo i ricercatori F-Secure, non rappresenterebbero veri e propri attacchi, ma una sorta di attività preparatoria volta a individuare possibili bersagli e obiettivi.

A confermarlo sono i dati che fanno riferimento agli obiettivi. Il 50% del traffico analizzato, infatti, punta direttamente alle porte HTTP (porta 80) e indica, secondo i ricercatori, un’attività di scansione rivolta all’individuazione di macchine vulnerabili.

Le cose cambiano quando l’analisi si concentra sulle connessioni Telnet, utilizzate di solito per compromettere dispositivi della IoT per arruolarli nelle campagne DDoS. In questo caso i tentativi di attacco provengono prevalentemente da Taiwan, Cina, India, Vietnam e Corea del Sud.

Articoli correlati

-

1 consumatore su 4 è stato vittima di...

1 consumatore su 4 è stato vittima di...Nov 09, 2023 0

-

WithSecure offre una protezione...

WithSecure offre una protezione...Ott 27, 2022 0

-

F-Secure Corporate Security diventa...

F-Secure Corporate Security diventa...Mar 23, 2022 0

-

Anche i tecnici a rischio di phishing

Anche i tecnici a rischio di phishingFeb 07, 2022 0

Altro in questa categoria

-

L’Italia è tra gli obiettivi...

L’Italia è tra gli obiettivi...Apr 04, 2025 0

-

Colt ha completato il trial di...

Colt ha completato il trial di...Apr 03, 2025 0

-

Corea del Nord: la minaccia cyber si...

Corea del Nord: la minaccia cyber si...Apr 02, 2025 0

-

Le vulnerabilità dei tool RMM aprono...

Le vulnerabilità dei tool RMM aprono...Apr 01, 2025 0

Last Week Security IT

Spyware nordcoreano e bot malvagi

Approfondimenti

-

L’Italia è tra gli obiettivi principali del...

L’Italia è tra gli obiettivi principali del...Apr 04, 2025 0

L’Italia è tra i principali obiettivi del cybercrime... -

Corea del Nord: la minaccia cyber si espande in Europa...

Corea del Nord: la minaccia cyber si espande in Europa...Apr 02, 2025 0

La Corea del Nord sta incrementando le proprie attività... -

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...Apr 01, 2025 0

Se da una parte i tool di Remote Monitoring and Management... -

Mimecast: con l’AI una nuova era per la Data Loss...

Mimecast: con l’AI una nuova era per la Data Loss...Mar 27, 2025 0

Ogni nuova tecnologia porta con sé nuovi rischi. Nel caso... -

Penetration testing, una volta ogni tanto non basta più:...

Penetration testing, una volta ogni tanto non basta più:...Mar 21, 2025 0

Il processo di penetration testing è ormai una pratica...

Minacce recenti

Corea del Nord: la minaccia cyber si espande in Europa grazie ai professionisti IT

Le vulnerabilità dei tool RMM aprono nuove opportunità ai cybercriminali

CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti dello smishing a tema INPS

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

L’Italia è tra gli obiettivi principali del...

L’Italia è tra gli obiettivi principali del...Apr 04, 2025 0

L’Italia è tra i principali obiettivi del cybercrime... -

Colt ha completato il trial di crittografia quantistica...

Colt ha completato il trial di crittografia quantistica...Apr 03, 2025 0

Colt Technology Services ha annunciato di aver completato... -

Corea del Nord: la minaccia cyber si espande in Europa...

Corea del Nord: la minaccia cyber si espande in Europa...Apr 02, 2025 0

La Corea del Nord sta incrementando le proprie attività... -

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...Apr 01, 2025 0

Se da una parte i tool di Remote Monitoring and... -

Una campagna di phishing usa il DNS-over-HTTPS per eludere...

Una campagna di phishing usa il DNS-over-HTTPS per eludere...Mar 31, 2025 0

I ricercatori di Infoblox hanno scoperto una nuova campagna...