Aggiornamenti recenti Aprile 3rd, 2025 10:03 AM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- Colt ha completato il trial di crittografia quantistica sulla propria rete ottica

- Corea del Nord: la minaccia cyber si espande in Europa grazie ai professionisti IT

- Le vulnerabilità dei tool RMM aprono nuove opportunità ai cybercriminali

- Una campagna di phishing usa il DNS-over-HTTPS per eludere i controlli

- CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti dello smishing a tema INPS

CIA Leaks: ecco come gli 007 coprono le loro tracce

Mar 09, 2017 Marco Schiaffino Hacking, Leaks, News, RSS 0

Il programma Umbrage sfrutta una collezione di componenti malware usati da pirati informatici comuni per depistare gli esperti di sicurezza.

Non solo malware e strumenti per portare attacchi informatici: dai documenti pubblicati da WikiLeaks riguardanti gli strumenti di hacking della CIA emergono anche le strategie usate dagli 007 americani per creare i malware che usano e per coprire le loro tracce.

I documenti più “istruttivi” in questo ambito sono quelli relativi al gruppo Umbrage, che si occupa di raccogliere tecniche “prese in prestito” dai comuni malware in circolazione.

Stando a quanto scrivono gli stessi tecnici della CIA, il progetto parte dall’idea che l’uso di tecniche già conosciute sia meno dispendioso che svilupparle da zero.

Una logica che, nel corso del 2015, ha portato gli hacker di Langley a prestare particolare attenzione agli sviluppi della vicenda legata al leak dei dati rubati all’azienda milanese Hacking Team (ironia della sorte, divulgati proprio da WikiLeaks) per cercare di raccogliere materiale utile per le loro attività.

La funzione di Umbrage, però, non è solo quella di rendere più facile il lavoro di chi crea i tool di spionaggio, ma anche di fornire un servizio di copertura alle operazioni.

Nella logica della Central Intelligence Agency, infatti, uno degli obiettivi fondamentali è quello di fare in modo che nessuno possa collegare gli attacchi e l’attacco all’azione del governo USA.

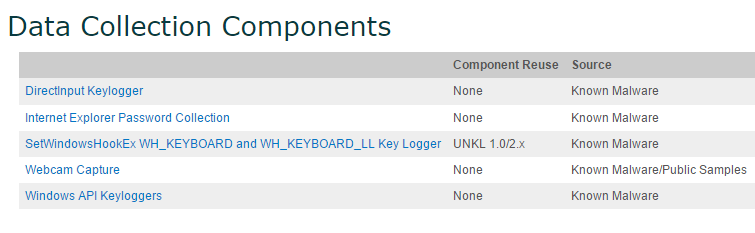

Il gruppo Umbrage gestisce una collezione di tool raccattati qui e là da malware in circolazione che possono essere utilizzati dagli hacker al soldo della CIA.

Quando si utilizzano strumenti “fatti in casa”, però, il rischio di essere scoperti diventa piuttosto elevato. Gli esperti di forensica, infatti, hanno la cattiva abitudine di analizzare i malware individuati e classificarli in base ai moduli e agli strumenti che utilizzano, creando una sorta di profilo che viene usato per individuare gli autori degli attacchi.

Umbrage, in questa prospettiva, agisce come un vero “ufficio depistaggio” che raccoglie porzioni di codice e strumenti usati da altri gruppi e che vengono inseriti nei malware della CIA per confondere le acque.

“Individuare chi si nasconde dietro un attacco è, di per sé, un’attività piuttosto complicata” spiega Tim Berghoff, Security Evangelist di G Data. “Questo perché i ricercatori spesso indagano su attacchi che sono stati portati dallo stesso gruppo di pirati, ma non lo possono sapere”.

Tramite Umbrage, in pratica, la Central Intelligence Agency complica ulteriormente le cose, inserendo indizi che portano i ricercatori su una falsa pista. “Il fatto che la CIA abbia una collezione di strumenti di questo genere significa che nelle loro operazioni possono fare in modo che i ricercatori siano indotti ad attribuire l’attacco a qualcun altro”.

Non è la prima volta che si assiste a qualcosa del genere. In passato, per esempio, gli esperti di sicurezza si sono trovati spesso di fronte a tentativi di depistaggio messi in atto da semplici cyber-criminali che hanno cercato di dissimulare la loro identità.

Le tecniche, di solito, sono piuttosto rozze e prevedono, per esempio, di inserire commenti nel codice o messaggi scritti in una lingua diversa da quella dell’autore.

Nel caso di Umbrage, però, si va ben oltre. “L’uso di componenti normalmente utilizzati da gruppi ben conosciuti è uno stratagemma terribilmente efficace” conferma Berghoff. “Di solito quando emergono elementi come questi nel corso dell’analisi forensica, siamo portati ad attribuire quasi automaticamente l’attacco a questo o quel gruppo. Ora sappiamo che potrebbe essere un depistaggio”.

Articoli correlati

-

Un piccolo glitch di X ha messo in...

Un piccolo glitch di X ha messo in...Ott 19, 2023 0

-

Qihoo 360 accusa gli USA di cyber...

Qihoo 360 accusa gli USA di cyber...Mar 28, 2022 0

-

IceRat: il trojan “virtuale” che...

IceRat: il trojan “virtuale” che...Dic 01, 2020 0

-

ServHelper raddoppia: oltre alla...

ServHelper raddoppia: oltre alla...Lug 13, 2020 0

Altro in questa categoria

-

Colt ha completato il trial di...

Colt ha completato il trial di...Apr 03, 2025 0

-

Corea del Nord: la minaccia cyber si...

Corea del Nord: la minaccia cyber si...Apr 02, 2025 0

-

Le vulnerabilità dei tool RMM aprono...

Le vulnerabilità dei tool RMM aprono...Apr 01, 2025 0

-

Una campagna di phishing usa il...

Una campagna di phishing usa il...Mar 31, 2025 0

Last Week Security IT

Spyware nordcoreano e bot malvagi

Approfondimenti

-

Corea del Nord: la minaccia cyber si espande in Europa...

Corea del Nord: la minaccia cyber si espande in Europa...Apr 02, 2025 0

La Corea del Nord sta incrementando le proprie attività... -

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...Apr 01, 2025 0

Se da una parte i tool di Remote Monitoring and Management... -

Mimecast: con l’AI una nuova era per la Data Loss...

Mimecast: con l’AI una nuova era per la Data Loss...Mar 27, 2025 0

Ogni nuova tecnologia porta con sé nuovi rischi. Nel caso... -

Penetration testing, una volta ogni tanto non basta più:...

Penetration testing, una volta ogni tanto non basta più:...Mar 21, 2025 0

Il processo di penetration testing è ormai una pratica... -

Il ransomware Medusa ha colpito oltre 300 infrastrutture...

Il ransomware Medusa ha colpito oltre 300 infrastrutture...Mar 13, 2025 0

Il bilancio delle vittime del ransomware Medusa è...

Minacce recenti

Le vulnerabilità dei tool RMM aprono nuove opportunità ai cybercriminali

CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti dello smishing a tema INPS

RedCurl passa al ransomware: scoperto il primo attacco con QWCrypt

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

Colt ha completato il trial di crittografia quantistica...

Colt ha completato il trial di crittografia quantistica...Apr 03, 2025 0

Colt Technology Services ha annunciato di aver completato... -

Corea del Nord: la minaccia cyber si espande in Europa...

Corea del Nord: la minaccia cyber si espande in Europa...Apr 02, 2025 0

La Corea del Nord sta incrementando le proprie attività... -

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...Apr 01, 2025 0

Se da una parte i tool di Remote Monitoring and... -

Una campagna di phishing usa il DNS-over-HTTPS per eludere...

Una campagna di phishing usa il DNS-over-HTTPS per eludere...Mar 31, 2025 0

I ricercatori di Infoblox hanno scoperto una nuova campagna... -

CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti...

CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti...Mar 31, 2025 0

Nel corso dell’ultima settimana, il CERT-AGID ha rilevato...