Aggiornamenti recenti Aprile 3rd, 2025 10:03 AM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- Colt ha completato il trial di crittografia quantistica sulla propria rete ottica

- Corea del Nord: la minaccia cyber si espande in Europa grazie ai professionisti IT

- Le vulnerabilità dei tool RMM aprono nuove opportunità ai cybercriminali

- Una campagna di phishing usa il DNS-over-HTTPS per eludere i controlli

- CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti dello smishing a tema INPS

PetrWrap: ecco la versione “piratata” del ransomware Petya

Mar 15, 2017 Marco Schiaffino Malware, Minacce, News, Ransomware, RSS 0

Individuato da Kaspersky, il nuovo ransomware sembra essere stato derivato da quello originale copiandone il codice sorgente.

Tra pirati informatici la lealtà è merce rara. L’ultimo esempio di “sgarro” operato nel mondo del cyber crimine è rappresentato dalla comparsa di quello che i ricercatori Kaspersky hanno battezzato con il nome di PetrWrap.

Si tratta di un ransomware che, secondo gli analisti, è stato derivato direttamente da Petya, una vecchia conoscenza del settore.

L’elemento interessante, però, è che stando a quanto dicono dalle parti di Kaspersky si tratterebbe di una versione “piratata” del celebre ransomware.

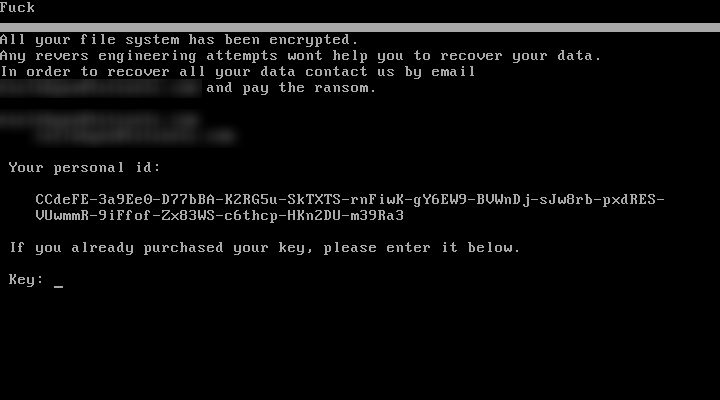

Petya è un crypto-ransomware che ha fatto parlare di sé a causa di una sua particolarità tecnica: il malware, infatti, attacca il settore MBR del disco fisso del PC, bloccando di fatto il sistema e chiedendo un riscatto in Bitcoin che la vittima deve pagare per ottenere il codice che consente di “sbloccare” il computer.

Questo, però, non è l’unico tratto distintivo di Petya. Il ransomware è stato uno dei primi ad adottare una strategia di diffusione basata sul concetto di “ransomware as a service”: i suoi autori, infatti, forniscono a chi lo desidera il binary del malware, affidandogli di fatto il compito di diffonderlo su Internet.

Sono invece gli autori a gestire la comunicazione con i server Command and Control e a incassare i proventi delle estorsioni. I “collaboratori” che si fanno carico di individuare e colpire le vittime vengono poi compensati con una percentuale sui riscatti che vengono pagati dalle vittime.

Nel caso di PetrWrap, sembra che qualcuno abbia fatto il furbo e sia riuscito a modificare il binary del malware per poterlo gestire in proprio.

Come spiegano i ricercatori di Kaspersky in un report dedicato al ransomware, PetrWrap sfrutta un sistema che gli consente di modificare il comportamento di Petya.

La richiesta di riscatto, come nel caso di Petya, viene visualizzata al riavvio del PC.

In sintesi, il malware sfrutta le porzioni di codice di Petya che gli servono, ma ne sostituisce alcune con dei moduli particolari che gli permettono di “mantenere il controllo” delle operazioni. In particolare utilizzando una chiave crittografica diversa da quella incorporata nel ransomware originale.

La logica di questa operazione è cristallina: senza questo accorgimento, gli autori di PetrWrap non potrebbero decifrare i dati crittografati dal malware.

Le modifiche rispetto al codice originale riguardano anche altri due elementi del ransomware e, in particolare, quelli che riguardano la visualizzazione della richiesta di riscatto (che non fa alcuna menzione di Petya) e quella che genera l’identificativo (ID) della macchina infetta, che consente ai cyber-criminali di gestire l’estorsione.

Purtroppo per noi, il resto del codice ricalca esattamente quello dell’ultima versione di Petya e, in particolare, ne riprende il sistema crittografico. Questo significa che, almeno per il momento, non c’è modo di scardinare la cifratura dei dati.

Articoli correlati

-

Attenzione ai convertitori di file...

Attenzione ai convertitori di file...Mar 24, 2025 0

-

Il ransomware Medusa usa un driver...

Il ransomware Medusa usa un driver...Mar 21, 2025 0

-

Il ransomware Medusa ha colpito oltre...

Il ransomware Medusa ha colpito oltre...Mar 13, 2025 0

-

Sul dark web ci sono oltre 2 milioni di...

Sul dark web ci sono oltre 2 milioni di...Mar 04, 2025 0

Altro in questa categoria

-

Colt ha completato il trial di...

Colt ha completato il trial di...Apr 03, 2025 0

-

Corea del Nord: la minaccia cyber si...

Corea del Nord: la minaccia cyber si...Apr 02, 2025 0

-

Le vulnerabilità dei tool RMM aprono...

Le vulnerabilità dei tool RMM aprono...Apr 01, 2025 0

-

Una campagna di phishing usa il...

Una campagna di phishing usa il...Mar 31, 2025 0

Last Week Security IT

Spyware nordcoreano e bot malvagi

Approfondimenti

-

Corea del Nord: la minaccia cyber si espande in Europa...

Corea del Nord: la minaccia cyber si espande in Europa...Apr 02, 2025 0

La Corea del Nord sta incrementando le proprie attività... -

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...Apr 01, 2025 0

Se da una parte i tool di Remote Monitoring and Management... -

Mimecast: con l’AI una nuova era per la Data Loss...

Mimecast: con l’AI una nuova era per la Data Loss...Mar 27, 2025 0

Ogni nuova tecnologia porta con sé nuovi rischi. Nel caso... -

Penetration testing, una volta ogni tanto non basta più:...

Penetration testing, una volta ogni tanto non basta più:...Mar 21, 2025 0

Il processo di penetration testing è ormai una pratica... -

Il ransomware Medusa ha colpito oltre 300 infrastrutture...

Il ransomware Medusa ha colpito oltre 300 infrastrutture...Mar 13, 2025 0

Il bilancio delle vittime del ransomware Medusa è...

Minacce recenti

Le vulnerabilità dei tool RMM aprono nuove opportunità ai cybercriminali

CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti dello smishing a tema INPS

RedCurl passa al ransomware: scoperto il primo attacco con QWCrypt

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

Colt ha completato il trial di crittografia quantistica...

Colt ha completato il trial di crittografia quantistica...Apr 03, 2025 0

Colt Technology Services ha annunciato di aver completato... -

Corea del Nord: la minaccia cyber si espande in Europa...

Corea del Nord: la minaccia cyber si espande in Europa...Apr 02, 2025 0

La Corea del Nord sta incrementando le proprie attività... -

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...Apr 01, 2025 0

Se da una parte i tool di Remote Monitoring and... -

Una campagna di phishing usa il DNS-over-HTTPS per eludere...

Una campagna di phishing usa il DNS-over-HTTPS per eludere...Mar 31, 2025 0

I ricercatori di Infoblox hanno scoperto una nuova campagna... -

CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti...

CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti...Mar 31, 2025 0

Nel corso dell’ultima settimana, il CERT-AGID ha rilevato...