Aggiornamenti recenti Aprile 3rd, 2025 10:03 AM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- Colt ha completato il trial di crittografia quantistica sulla propria rete ottica

- Corea del Nord: la minaccia cyber si espande in Europa grazie ai professionisti IT

- Le vulnerabilità dei tool RMM aprono nuove opportunità ai cybercriminali

- Una campagna di phishing usa il DNS-over-HTTPS per eludere i controlli

- CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti dello smishing a tema INPS

Hacker turchi violano account Twitter: insulti all’Olanda

Mar 16, 2017 Marco Schiaffino Attacchi, Gestione dati, Hacking, Intrusione, News, RSS 0

Gli attivisti pro-Erdogan hanno sfruttato una vulnerabilità di Twitter Counter, un’app di terze parti collegata al servizio di Twitter.

Lo scontro tra Olanda e Turchia sulla vicenda dei viaggi negati ai ministri del governo Erdogan travolge anche Internet.

Nella giornata di ieri alcuni hacker filo-turchi sono riusciti a violare numerosi account Twitter di alto livello e li hanno utilizzati per postare sul social network una serie di messaggi contenenti insulti e accuse nei confronti dei politici olandesi.

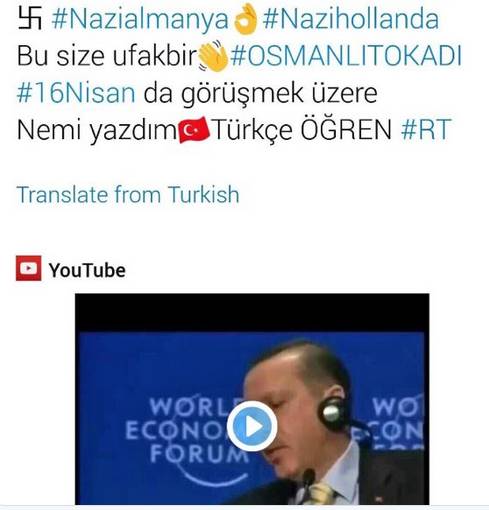

I toni dei messaggi, simili a quelli inseriti in una contemporanea campagna di defacing che ha colpito centinaia di siti Internet, sono esattamente quelli utilizzati dai politici del governo Erdogan in risposta ai divieti imposti dal governo dei Paesi Bassi, con hashtag del tipo #Nazihollanda.

Se il defacing non è una grande novità, l’azione degli hacker turchi ha invece suscitato un certo allarme per quanto riguarda la violazione di Twitter. Tra gli account violati c’erano infatti quelli di Forbes, dell’UNICEF, della BBC North America, di Reuters Japan, Starbucks Argentina, Amnesty International, della filiale spagnola della Nike e anche quelli di alcuni parlamentari europei.

Messaggi di insulti agli olandesi e svastiche sono comparsi sui profili Twitter di numerose organizzazioni ed enti.

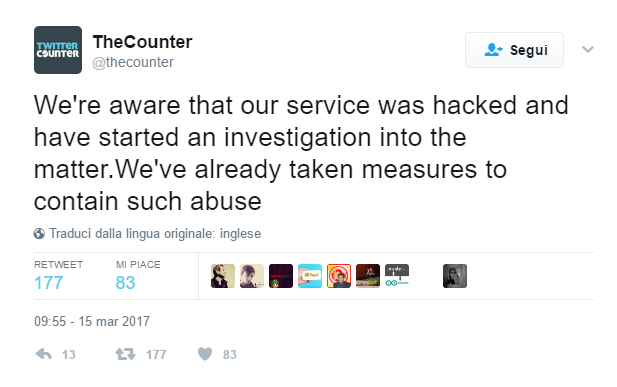

Il social network di Jack Dorsey, però, non ha colpe (per lo meno dirette) per quanto accaduto. Gli hacker, infatti, sarebbero riusciti a mettere le mani sugli account violando i sistemi di Twitter Counter, un’applicazione di terze parti che offre un servizio di analytics per Twitter. L’azienda, nella giornata di ieri, ha ammesso di aver subito l’attacco con un tweet.

Dopo l’ammissione di aver subito un attacco, Twitter Counter ha interrotto il servizio. AL momento il sito non è raggiungibile.

L’episodio, in sé, non è particolarmente allarmante, visto che i legittimi proprietari degli account hanno potuto riprenderne il controllo senza troppi problemi. Ma accende i riflettori sul problema legato alle vulnerabilità “laterali” che si possono aprire quando si usano applicazioni di terze parti a cui viene dato il permesso di gestire un altro servizio.

Troppo, spesso, infatti, gli utenti che installano e usano applicazioni di questo genere non si rendono conto che stanno affidando dati sensibili a un soggetto che non ha le caratteristiche, magari semplicemente a causa delle dimensioni e delle sue capacità di investire in sicurezza, per garantirne una gestione adeguata.

Articoli correlati

-

Un piccolo glitch di X ha messo in...

Un piccolo glitch di X ha messo in...Ott 19, 2023 0

-

Scoperta una botnet basata su ChatGPT...

Scoperta una botnet basata su ChatGPT...Ago 24, 2023 0

-

Furto di account e criptomonete: Pink...

Furto di account e criptomonete: Pink...Giu 12, 2023 0

-

Twitter non vuole responsabilità per...

Twitter non vuole responsabilità per...Gen 13, 2023 0

Altro in questa categoria

-

Colt ha completato il trial di...

Colt ha completato il trial di...Apr 03, 2025 0

-

Corea del Nord: la minaccia cyber si...

Corea del Nord: la minaccia cyber si...Apr 02, 2025 0

-

Le vulnerabilità dei tool RMM aprono...

Le vulnerabilità dei tool RMM aprono...Apr 01, 2025 0

-

Una campagna di phishing usa il...

Una campagna di phishing usa il...Mar 31, 2025 0

Last Week Security IT

Spyware nordcoreano e bot malvagi

Approfondimenti

-

Corea del Nord: la minaccia cyber si espande in Europa...

Corea del Nord: la minaccia cyber si espande in Europa...Apr 02, 2025 0

La Corea del Nord sta incrementando le proprie attività... -

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...Apr 01, 2025 0

Se da una parte i tool di Remote Monitoring and Management... -

Mimecast: con l’AI una nuova era per la Data Loss...

Mimecast: con l’AI una nuova era per la Data Loss...Mar 27, 2025 0

Ogni nuova tecnologia porta con sé nuovi rischi. Nel caso... -

Penetration testing, una volta ogni tanto non basta più:...

Penetration testing, una volta ogni tanto non basta più:...Mar 21, 2025 0

Il processo di penetration testing è ormai una pratica... -

Il ransomware Medusa ha colpito oltre 300 infrastrutture...

Il ransomware Medusa ha colpito oltre 300 infrastrutture...Mar 13, 2025 0

Il bilancio delle vittime del ransomware Medusa è...

Minacce recenti

Le vulnerabilità dei tool RMM aprono nuove opportunità ai cybercriminali

CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti dello smishing a tema INPS

RedCurl passa al ransomware: scoperto il primo attacco con QWCrypt

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

Colt ha completato il trial di crittografia quantistica...

Colt ha completato il trial di crittografia quantistica...Apr 03, 2025 0

Colt Technology Services ha annunciato di aver completato... -

Corea del Nord: la minaccia cyber si espande in Europa...

Corea del Nord: la minaccia cyber si espande in Europa...Apr 02, 2025 0

La Corea del Nord sta incrementando le proprie attività... -

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...Apr 01, 2025 0

Se da una parte i tool di Remote Monitoring and... -

Una campagna di phishing usa il DNS-over-HTTPS per eludere...

Una campagna di phishing usa il DNS-over-HTTPS per eludere...Mar 31, 2025 0

I ricercatori di Infoblox hanno scoperto una nuova campagna... -

CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti...

CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti...Mar 31, 2025 0

Nel corso dell’ultima settimana, il CERT-AGID ha rilevato...