Aggiornamenti recenti Aprile 3rd, 2025 10:03 AM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- Colt ha completato il trial di crittografia quantistica sulla propria rete ottica

- Corea del Nord: la minaccia cyber si espande in Europa grazie ai professionisti IT

- Le vulnerabilità dei tool RMM aprono nuove opportunità ai cybercriminali

- Una campagna di phishing usa il DNS-over-HTTPS per eludere i controlli

- CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti dello smishing a tema INPS

Il Callisto Group porta attacchi mirati di alto profilo

Apr 14, 2017 Marco Schiaffino Attacchi, Hacking, In evidenza, Leaks, News, RSS 0

Il gruppo di hacker utilizza una versione personalizzata dei malware sviluppati da Hacking Team. F-Secure: “sono attivi dal 2015 e non si fermano”.

Accanto alla bolgia di criminali da mezza tacca che infesta i bassifondi di Internet, si muovono gruppi che rappresentano una sorta di “elite” della pirateria informatica.

Si tratta di gruppi organizzati, alcuni dei quali hanno legami con servizi segreti e governi, che adottano strumenti più sofisticati e preferiscono mantenere un “basso profilo”, passando per lo più inosservati. Nonostante tutti i loro sforzi, però, capita che qualcuno riesca ad accendere i riflettori sulla loro attività

È quello che ha fatto F-Secure pubblicando un report che tratteggia le caratteristiche e le attività di Callisto Group, una gang di cyber-criminali che opera (più o meno) indisturbata fin dal 2015.

Come spiegano i ricercatori della società finlandese, i pirati informatici che lavorano in Callisto Group hanno le idee estremamente chiare sui loro obiettivi e hanno messo a punto una strategia in più fasi per portarla a compimento.

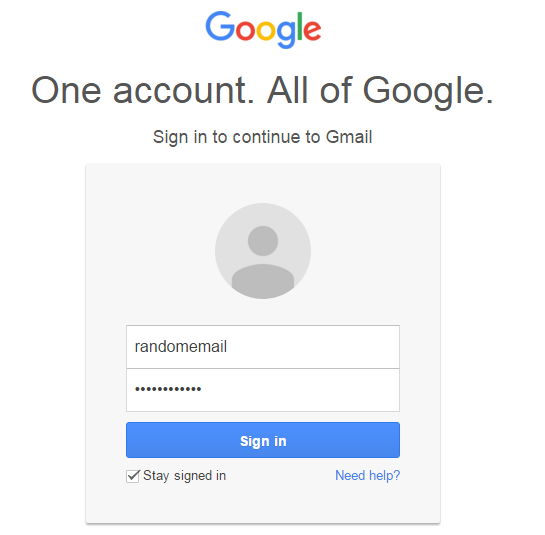

La prima attività individuata da F-Secure risale all’ottobre del 2015, ma secondo i ricercatori il gruppo è sempre attivo e usa sempre lo stesso modus operandi. Tutto inizia con una campagna mirata di phishing, che ha come obiettivo il furto delle credenziali di accesso relative ad alcuni account Gmail, accuratamente selezionati dai pirati.

Lo schema non è particolarmente complicato, ma eseguito con estrema cura e precisione. Il vettore di attacco è un’email in cui si comunica alla potenziale vittima che il suo account può risulta essere stato compromesso.

Nel confezionare il messaggio, riferiscono i ricercatori di F-Secure, i pirati si sono preoccupati di utilizzare tutti gli accorgimenti utili a rendere credibile

Naturalmente il messaggio invita l’utente a eseguire una immediata verifica. Il collegamento inserito nell’email, però, conduce a una pagina Web del tutto simile a quella di Gmail, ma controllata dai cyber-criminali.

Il metodo più semplice per rubare le credenziali di accesso a un servizio è quello di spaventare la vittima e indurlo a dartele “spontaneamente”.

Una volta preso possesso di un numero sufficiente di account, i membri del Callisto Group hanno quello che gli serve per passare alla seconda fase del piano: colpire i reali bersagli.

Per farlo utilizzano la tecnica dello spear-phishing, cioè l’invio di messaggi di posta elettronica estremamente mirati ai bersagli, inviati sfruttando gli account di posta di cui si sono impadroniti.

Si tratta di una tattica utilizzata piuttosto frequentemente negli attacchi di alto profilo, che richiede un po’ di astuzia e, soprattutto, fa leva sul fatto che la potenziale vittima sia meno sospettosa quando riceve un messaggio da un mittente che conosce.

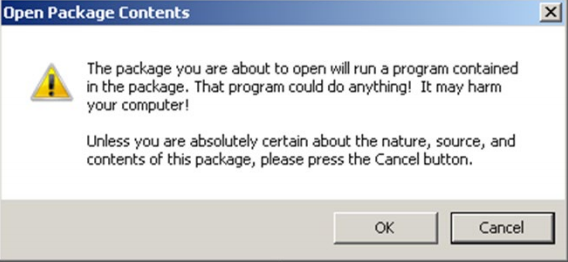

Le email inviate dal Callisto Group ai suoi bersagli contengono infatti un file di Word in formato .DOCX, al cui interno però è nascosto un malware per la cui esecuzione è necessario che l’utente dia il suo consenso.

L’avviso consiglia di consentire l’operazione solo se si è “assolutamente certi della natura, provenienza e contenuto del pacchetto”. Ma se arriva da un collega o da un amico, che pericolo ci può essere?

Il malware nascosto nel documento è una vecchia conoscenza degli esperti di sicurezza: si tratta di Scout, uno dei tool di spionaggio sviluppati dalla milanese Hacking Team e finito nella disponibilità di chiunque dopo il “leak” conseguente al furto di dati subito dall’azienda nel 2015.

Scout viene definita dai ricercatori di F-Secure come una backdoor “leggera”, che si limita a raccogliere informazioni di base riguardo il computer infetto, catturare schermate ma che permette, in seguito, l’installazione di ulteriore malware della piattaforma di spionaggio Galileo di Hacking Team.

Secondo quanto ricostruito dagli analisti, si tratterebbe in ogni caso di una variante sviluppata in proprio dal Callisto Group, partendo dagli installer originali.

I bersagli presi di mira dal Callisto Group sono giornalisti o professionisti coinvolti a vario titolo in paesi europei (in ambito militare o governativo) nel settore della politica estera. Impossibile, però, sapere se Callisto Group sia un gruppo direttamente collegato ai servizi segreti o, invece, composto da “freelance” che lavorano per il miglior offerente.

Articoli correlati

-

1 consumatore su 4 è stato vittima di...

1 consumatore su 4 è stato vittima di...Nov 09, 2023 0

-

WithSecure offre una protezione...

WithSecure offre una protezione...Ott 27, 2022 0

-

F-Secure Corporate Security diventa...

F-Secure Corporate Security diventa...Mar 23, 2022 0

-

Anche i tecnici a rischio di phishing

Anche i tecnici a rischio di phishingFeb 07, 2022 0

Altro in questa categoria

-

Colt ha completato il trial di...

Colt ha completato il trial di...Apr 03, 2025 0

-

Corea del Nord: la minaccia cyber si...

Corea del Nord: la minaccia cyber si...Apr 02, 2025 0

-

Le vulnerabilità dei tool RMM aprono...

Le vulnerabilità dei tool RMM aprono...Apr 01, 2025 0

-

Una campagna di phishing usa il...

Una campagna di phishing usa il...Mar 31, 2025 0

Last Week Security IT

Spyware nordcoreano e bot malvagi

Approfondimenti

-

Corea del Nord: la minaccia cyber si espande in Europa...

Corea del Nord: la minaccia cyber si espande in Europa...Apr 02, 2025 0

La Corea del Nord sta incrementando le proprie attività... -

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...Apr 01, 2025 0

Se da una parte i tool di Remote Monitoring and Management... -

Mimecast: con l’AI una nuova era per la Data Loss...

Mimecast: con l’AI una nuova era per la Data Loss...Mar 27, 2025 0

Ogni nuova tecnologia porta con sé nuovi rischi. Nel caso... -

Penetration testing, una volta ogni tanto non basta più:...

Penetration testing, una volta ogni tanto non basta più:...Mar 21, 2025 0

Il processo di penetration testing è ormai una pratica... -

Il ransomware Medusa ha colpito oltre 300 infrastrutture...

Il ransomware Medusa ha colpito oltre 300 infrastrutture...Mar 13, 2025 0

Il bilancio delle vittime del ransomware Medusa è...

Minacce recenti

Le vulnerabilità dei tool RMM aprono nuove opportunità ai cybercriminali

CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti dello smishing a tema INPS

RedCurl passa al ransomware: scoperto il primo attacco con QWCrypt

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

Colt ha completato il trial di crittografia quantistica...

Colt ha completato il trial di crittografia quantistica...Apr 03, 2025 0

Colt Technology Services ha annunciato di aver completato... -

Corea del Nord: la minaccia cyber si espande in Europa...

Corea del Nord: la minaccia cyber si espande in Europa...Apr 02, 2025 0

La Corea del Nord sta incrementando le proprie attività... -

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...Apr 01, 2025 0

Se da una parte i tool di Remote Monitoring and... -

Una campagna di phishing usa il DNS-over-HTTPS per eludere...

Una campagna di phishing usa il DNS-over-HTTPS per eludere...Mar 31, 2025 0

I ricercatori di Infoblox hanno scoperto una nuova campagna... -

CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti...

CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti...Mar 31, 2025 0

Nel corso dell’ultima settimana, il CERT-AGID ha rilevato...