Aggiornamenti recenti Aprile 18th, 2025 2:53 PM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- XorDDoS, il DDoS contro Linux evolve e continua a mietere vittime

- Migliaia di chiavi AWS usate in un attacco ransomware

- Aggiornato: Addio a CVE – il governo U.S.A. (sospende) riprende i finanziamenti per il programma

- Defender for Endpoint bloccherà gli IP sconosciuti per impedire il movimento laterale

- Slopsquatting: quando l’IA consiglia pacchetti che non esistono

Un’email con un tracking pixel per preparare gli attacchi degli hacker

Apr 19, 2017 Marco Schiaffino Attacchi, Hacking, Intrusione, News, RSS, Vulnerabilità 0

È uno dei trucchi usati dai pirati informatici, che gli permette di “mappare” gli obiettivi e preparare la strategia perfetta per il loro attacco.

La tecnica del tracking pixel, almeno in origine, è stata pensata come uno strumento di marketing e aveva lo scopo di permettere al mittente di un’email pubblicitaria di sapere se il destinatario l’avesse letta.

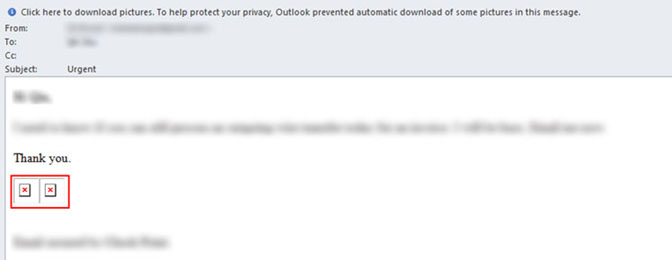

Lo stratagemma è semplicissimo: si tratta di inserire una semplice immagine delle dimensioni di 1 pixel per 1 pixel, solitamente dello stesso colore dello sfondo, che il destinatario non dovrebbe nemmeno notare. Per farlo si usa una porzione di codice HTML del tipo.

Quando l’email viene aperta l’immagine viene caricata dal server del mittente, il quale può così avere la conferma del fatto che il messaggio è stato letto. Come spiega Donald Meyer di Check Point, però, i tracking pixel possono risultare molto utili anche ai pirati informatici che vogliono “preparare il terreno” per i loro attacchi.

Attraverso questa tecnica, infatti, si possono raccogliere diverse informazioni aggiuntive su chi ha ricevuto il messaggio. In particolare è possibile sapere l’indirizzo di posta di chi ha aperto l’email, se usa una webmail o un client di posta elettronica, quale sistema operativo e browser utilizza, qual è il suo indirizzo IP e molto altro.

Nelle email di phishing sono spesso inseriti dei tracking pixel che consentono ai cyber-criminali di ottenere informazioni sul destinatario.

Insomma: con una semplice e innocua email è possibile avere una “radiografia” della macchina che viene utilizzata da una persona, senza dover utilizzare malware o complicati strumenti di scansione.

Nel caso in cui i cyber-criminali stiano preparando un attacco nei confronti di un’azienda, la tecnica si presta anche a eseguire una mappatura della rete locale, che può essere eseguita utilizzando un po’ di ingegneria sociale, per esempio facendo in modo che il messaggio venga inoltrato ad altri impiegati dell’azienda.

Non solo: secondo Meyer l’invio di messaggi innocui con un tracking pixel possono permettere ai pirati informatici di capire chi siano le persone più predisposte ad aprire messaggi di phishing, o magari individuare i temi e gli argomenti che li interessano per confezionarne una particolarmente allettante.

Come evitare di rimanere esposti a questa tecnica di spionaggio “leggero”? Se usiamo un programma di posta elettronica è sufficiente assicurarsi che blocchi automaticamente il caricamento dei contenuti esterni.

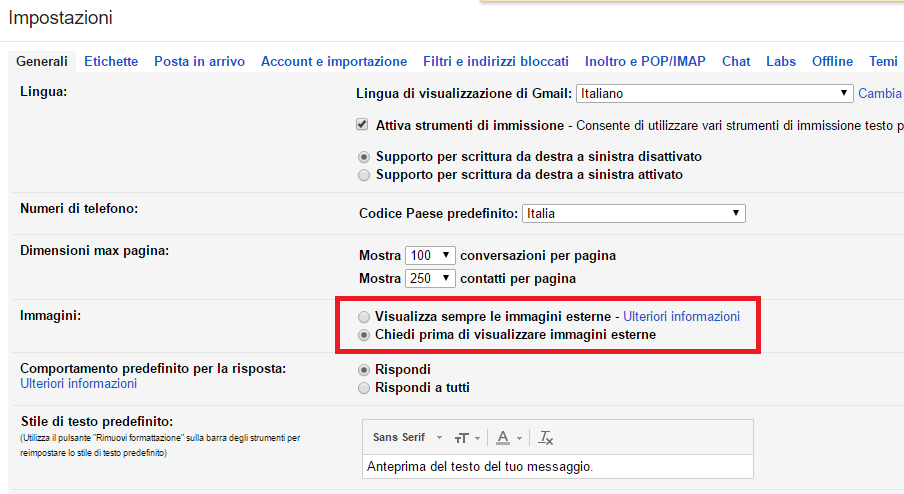

L’impostazione predefinita di Gmail è quella di consentire il download automatico delle immagini esterne. Basta un clic per cambiarla.

Se invece utilizziamo un servizio di webmail come Gmail, è necessario modificarne le impostazioni. Nel caso del servizio di posta elettronica di Google c’è una voce specifica nella sezione principale delle impostazioni.

Articoli correlati

-

PDF pericolosi: il 22% degli attacchi...

PDF pericolosi: il 22% degli attacchi...Apr 07, 2025 0

-

L’Italia è tra gli obiettivi...

L’Italia è tra gli obiettivi...Apr 04, 2025 0

-

Una campagna di phishing usa il...

Una campagna di phishing usa il...Mar 31, 2025 0

-

Il ransomware Medusa ha colpito oltre...

Il ransomware Medusa ha colpito oltre...Mar 13, 2025 0

Altro in questa categoria

-

XorDDoS, il DDoS contro Linux evolve e...

XorDDoS, il DDoS contro Linux evolve e...Apr 18, 2025 0

-

Migliaia di chiavi AWS usate in un...

Migliaia di chiavi AWS usate in un...Apr 17, 2025 0

-

Aggiornato: Addio a CVE – il...

Aggiornato: Addio a CVE – il...Apr 16, 2025 0

-

Defender for Endpoint bloccherà gli IP...

Defender for Endpoint bloccherà gli IP...Apr 16, 2025 0

Last Week Security IT

Spyware nordcoreano e bot malvagi

Approfondimenti

-

XorDDoS, il DDoS contro Linux evolve e continua a mietere...

XorDDoS, il DDoS contro Linux evolve e continua a mietere...Apr 18, 2025 0

I ricercatori di Cisco Talos hanno pubblicato una nuova... -

Slopsquatting: quando l’IA consiglia pacchetti che...

Slopsquatting: quando l’IA consiglia pacchetti che...Apr 15, 2025 0

La diffusione dell’IA e il progressivo miglioramento... -

Agenti di IA: un’arma potente nelle mani del...

Agenti di IA: un’arma potente nelle mani del...Apr 09, 2025 0

Gli agenti di IA stanno diventando sempre più capaci, in... -

PDF pericolosi: il 22% degli attacchi proviene da questi...

PDF pericolosi: il 22% degli attacchi proviene da questi...Apr 07, 2025 0

I file PDF possono diventare molto pericolosi: stando a una... -

L’Italia è tra gli obiettivi principali del...

L’Italia è tra gli obiettivi principali del...Apr 04, 2025 0

L’Italia è tra i principali obiettivi del cybercrime...

Minacce recenti

Defender for Endpoint bloccherà gli IP sconosciuti per impedire il movimento laterale

Slopsquatting: quando l’IA consiglia pacchetti che non esistono

CERT-AGID 5-11 APRILE: MintLoader e AsyncRAT protagonisti di due campagne malspam

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

XorDDoS, il DDoS contro Linux evolve e continua a mietere...

XorDDoS, il DDoS contro Linux evolve e continua a mietere...Apr 18, 2025 0

I ricercatori di Cisco Talos hanno pubblicato una nuova... -

Migliaia di chiavi AWS usate in un attacco ransomware

Migliaia di chiavi AWS usate in un attacco ransomwareApr 17, 2025 0

Alcuni ricercatori di sicurezza hanno scoperto una nuova... -

Aggiornato: Addio a CVE – il governo U.S.A....

Aggiornato: Addio a CVE – il governo U.S.A....Apr 16, 2025 0

Aggiornamento: “Il programma CVE ha un valore... -

Defender for Endpoint bloccherà gli IP sconosciuti per...

Defender for Endpoint bloccherà gli IP sconosciuti per...Apr 16, 2025 0

Microsoft sta per rilasciare una nuova funzionalità di... -

Slopsquatting: quando l’IA consiglia pacchetti che...

Slopsquatting: quando l’IA consiglia pacchetti che...Apr 15, 2025 0

La diffusione dell’IA e il progressivo miglioramento...