Aggiornamenti recenti Aprile 3rd, 2025 10:03 AM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- Colt ha completato il trial di crittografia quantistica sulla propria rete ottica

- Corea del Nord: la minaccia cyber si espande in Europa grazie ai professionisti IT

- Le vulnerabilità dei tool RMM aprono nuove opportunità ai cybercriminali

- Una campagna di phishing usa il DNS-over-HTTPS per eludere i controlli

- CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti dello smishing a tema INPS

Se l’FBI prende il controllo di 100.000 PC per fermare i pirati

Apr 26, 2017 Marco Schiaffino Approfondimenti, Hacking, In evidenza, Malware, RSS, Scenario 0

L’operazione ha stroncato una botnet controllata da un’organizzazione russa. I federali, però, in questo modo hanno avuto accesso ai computer. Tutto normale?

Quali sono i limiti entro i quali ci si può muovere per tutelare la cyber security? La domanda può sembrare strana, ma dopo le notizie di cronaca che arrivano dagli Stati Uniti molti pensano che dovrebbe diventare una questione centrale.

Stando a quanto riporta il New York Times, infatti, l’FBI ha utilizzato per la prima volta i poteri garantiti all’agenzia federale da una norma (l’art. 41 del regolamento federale di procedura penale) che consentono di hackerare un computer infetto con lo scopo di fermare l’attività del malware.

La vicenda è quella collegata all’arresto in Spagna di Peter Levashov, considerato il “re dello spam” e conosciuto dall’FBI fin dal 2006. Levashov, che fino a oggi ha potuto agire indisturbato grazie alla protezione del governo russo, è stato arrestato all’inizio di aprile a Barcellona, dove si trovava in vacanza.

Mentre la polizia spagnola eseguiva l’arresto l’FBI, in collaborazione con alcune società private, si preoccupava di smantellare la botnet usata dal 36enne russo per la sua “attività imprenditoriale”.

E qui si arriva al nocciolo della questione: per inondare di spam le caselle di posta elettronica di mezzo mondo, Levashov utilizzava una botnet (battezzata Kelihos) composta da 100.000 computer.

Per renderla inoffensiva, l’FBI avrebbe sfruttato una falla nel codice di Kelihos sostituendo un suo server al Command and Control predefinito. Una tecnica, quella del sinkholing, utilizzata spesso per lo stesso scopo dalle società di sicurezza, ma che in questo caso è stata portata a termine in maniera un po’ diversa dal solito.

Kelihos ha caratteristiche tecniche che lo rendono estremamente difficile da bloccare e, in particolare, utilizza un sistema “peer to peer” che permette di recuperare il controllo dei bot se perdono il collegamento con i server C&C, Per dirottare i computer infetti, quindi, l’FBI ha modificato le impostazioni del malware su ogni singola macchina.

Un’operazione diversa dal normale sinkholing, che di solito avviene dirottando le comunicazioni semplicemente agendo sul DNS.

Erka Koivunen, Chief Information Security Officer di F-Secure Labs conferma la cautela sul piano legale. “Può esserci una grossa differenza tra il prendere il controllo di un server Command and Controll e inviare comandi ai computer infetti” conferma Koivunen.

Un aspetto che viene sottolineato anche da Sean Sullivan, Security Advisor di F-Secure Labs. “Sotto un profilo tecnico, le società che si occupano di sicurezza sanno sicuramente come disabilitare una botnet” spiega Sullivan. “Da un punto di vista legale, però, è un gigantesco campo minato. In fondo si tratta comunque di un suo non autorizzato del computer di qualcuno. Entrano in gioco un mucchio di responsabilità, per non parlare delle possibili ripercussioni sul piano penale”.

“Il limite in cui operano (e dovrebbero operare) le società di sicurezza è quello della ricerca. Assistendo poi le forze di polizia fornendogli gli strumenti che gli permettono di agire. Sta poi al potere giudiziario garantire che la polizia stessa non ecceda i limiti previsti dalla legge”.

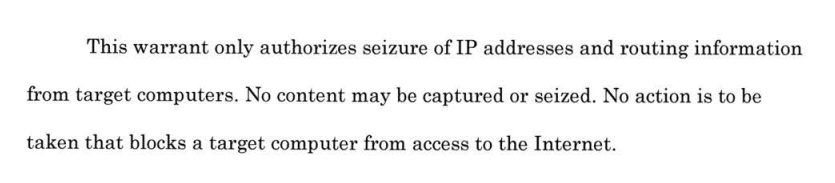

Il mandato per mettere K.O. la botnet specificava che l’FBI non poteva accedere ai dati conservati nei singoli PC. Tutti più tranquilli?

Dal punto di vista strettamente legale, l’azione dei federali è stata inappuntabile. La questione squisitamente legale della giurisdizione (che nell’ambito dei crimini informatici è sempre molto “scivolosa”) trova infatti la sua giustificazione in un emendamento del 2016 all’articolo 41 del codice di procedura penale, che consente di “accedere” ai computer infetti (il testo parla esplicitamente di botnet) per “investigare su attività criminali”.

Come si può leggere nel mandato che il tribunale statunitense ha reso pubblico dopo l’operazione, inoltre, il giudice ha fissato dei limiti ben precisi a cui i federali si sono dovuti attenere. Tra questi, il divieto di accedere in qualsiasi modo ai dati conservati sulle singole macchine.

Rimane aperto, però, l’aspetto più squisitamente etico: fino a dove ci si può spingere per contrastare il crimine informatico?

Secondo Luca Sambucci, Operations Manager di ESET Italia, l’elemento qualificante è rappresentato proprio dalle modalità con cui è stata portata avanti. “Le azioni che le aziende di sicurezza compiono per smantellare una botnet avvengono sempre in coordinamento con le forze di pubblica sicurezza competenti sull’attività in corso. Una volta stabiliti e messi in chiaro i contorni legali, si fa tutto ciò che è tecnicamente necessario per mettere fuori uso la botnet”.

“In ogni caso I limiti da seguire sono sempre etici e legali” prosegue Sambucci. “Pensiamo per esempio agli Stati Uniti, dove è molto importante il concetto di “probable cause”, che poi deve portare a un provvedimento emanato da un giudice. Difficilmente ci si pone dei limiti di natura tecnica, anche perché i cyber-criminali non stanno lì a guardare”.

Le garanzie, quindi, arriverebbero dalla partecipazione di più soggetti. Un concetto che Sambucci sottolinea riportando un precedente di cui è stata protagonista proprio la sua azienda.

“ESET in passato ha distrutto una botnet chiamata Mumblehard, che aveva infettato e quindi comandava oltre 4000 sistemi in oltre 63 paesi, ma lo ha fatto in stretta collaborazione con il CyS-CERT e il gruppo della polizia ucraina che si occupa di crimini informatici. Dopodiché i dati catturati dal server sinkhole di ESET sono stati condivisi con il CERT tedesco – il CERT-Bund – che si è preso il compito di notificare gli amministratori dei sistemi colpiti attraverso i rispettivi CERT nazionali”.

Certo, dopo le rivelazioni di Edward Snowden sui programmi di spionaggio di massa dell’NSA riporre così tanta fiducia nei confronti della capacità delle autorità nell’evitare abusi può sembrare difficile. Anche perché in questo settore le leggi cambiano notevolmente da paese a paese e la mancanza di collaborazione tra governi non aiuta di certo.

“Fino a quando il governo Russo continuerà a opporre resistenza all’arresto dei cyber-criminali e gli Stati Uniti rimarranno un bersaglio dei loro attacchi, credo che in futuro vedremo altri casi simili” chiosa Sean Sullivan di F-Secure. “Quello che sappiamo, però, è che da oggi i cyber-criminali russi ci penseranno due volte prima di andare in vacanza fuori dal loro paese”.

Articoli correlati

-

Attenzione ai convertitori di file...

Attenzione ai convertitori di file...Mar 24, 2025 0

-

BadBox è stato smantellato (di nuovo):...

BadBox è stato smantellato (di nuovo):...Mar 07, 2025 0

-

ESET scopre il primo bootkit UEFI per...

ESET scopre il primo bootkit UEFI per...Dic 11, 2024 0

-

In Italia raddoppiano gli attacchi...

In Italia raddoppiano gli attacchi...Dic 02, 2024 0

Altro in questa categoria

-

Colt ha completato il trial di...

Colt ha completato il trial di...Apr 03, 2025 0

-

Corea del Nord: la minaccia cyber si...

Corea del Nord: la minaccia cyber si...Apr 02, 2025 0

-

Le vulnerabilità dei tool RMM aprono...

Le vulnerabilità dei tool RMM aprono...Apr 01, 2025 0

-

Una campagna di phishing usa il...

Una campagna di phishing usa il...Mar 31, 2025 0

Last Week Security IT

Spyware nordcoreano e bot malvagi

Approfondimenti

-

Corea del Nord: la minaccia cyber si espande in Europa...

Corea del Nord: la minaccia cyber si espande in Europa...Apr 02, 2025 0

La Corea del Nord sta incrementando le proprie attività... -

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...Apr 01, 2025 0

Se da una parte i tool di Remote Monitoring and Management... -

Mimecast: con l’AI una nuova era per la Data Loss...

Mimecast: con l’AI una nuova era per la Data Loss...Mar 27, 2025 0

Ogni nuova tecnologia porta con sé nuovi rischi. Nel caso... -

Penetration testing, una volta ogni tanto non basta più:...

Penetration testing, una volta ogni tanto non basta più:...Mar 21, 2025 0

Il processo di penetration testing è ormai una pratica... -

Il ransomware Medusa ha colpito oltre 300 infrastrutture...

Il ransomware Medusa ha colpito oltre 300 infrastrutture...Mar 13, 2025 0

Il bilancio delle vittime del ransomware Medusa è...

Minacce recenti

Le vulnerabilità dei tool RMM aprono nuove opportunità ai cybercriminali

CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti dello smishing a tema INPS

RedCurl passa al ransomware: scoperto il primo attacco con QWCrypt

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

Colt ha completato il trial di crittografia quantistica...

Colt ha completato il trial di crittografia quantistica...Apr 03, 2025 0

Colt Technology Services ha annunciato di aver completato... -

Corea del Nord: la minaccia cyber si espande in Europa...

Corea del Nord: la minaccia cyber si espande in Europa...Apr 02, 2025 0

La Corea del Nord sta incrementando le proprie attività... -

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...Apr 01, 2025 0

Se da una parte i tool di Remote Monitoring and... -

Una campagna di phishing usa il DNS-over-HTTPS per eludere...

Una campagna di phishing usa il DNS-over-HTTPS per eludere...Mar 31, 2025 0

I ricercatori di Infoblox hanno scoperto una nuova campagna... -

CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti...

CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti...Mar 31, 2025 0

Nel corso dell’ultima settimana, il CERT-AGID ha rilevato...