Aggiornamenti recenti Dicembre 23rd, 2025 10:00 AM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- Kaspersky: così funziona il mercato del lavoro nel dark web

- Kaspersky: il cybercrime finanziario ha alzato il livello nel 2025

- CERT-AGID 13-19 dicembre: phishing PagoPA e smishing INPS

- Una vulnerabilità di ASUS Live Update di sette anni fa viene ancora sfruttata

- Il cybercrime si evolve velocemente e l’IA diventa protagonista: le previsioni di Group-IB per il 2026

Il protocollo CLDAP è una manna per i pirati

Mag 08, 2017 Marco Schiaffino Approfondimenti, Attacchi, In evidenza, RSS, Vulnerabilità 0

Il protocollo consente di amplificare gli attacchi con estrema efficacia. Akamai: “basterebbe poco per bloccare gli attacchi una volta per tutte”.

Nel mondo della sicurezza certi problemi emergono solo quando si presenta un’emergenza. È stato così nel 2016, con la crescita esponenziale dei ransomware che ha acceso i riflettori sul problema dei malware.

Lo stesso è avvenuto con gli attacchi DDoS che con la comparsa di Mirai, il worm che prende di mira i dispositivi della “Internet of Things” per reclutarli in botnet utilizzate per attaccare siti e infrastrutture di rete. In realtà, però, il problema degli attacchi DDoS non si limita a Mirai.

Come ben sanno gli esperti di sicurezza, la frequenza degli attacchi e la loro efficacia è aumentata costantemente nel corso degli anni e le “mega botnet” formate da dispositivi IoT rappresentano solo una parte del problema.

Per portare attacchi che mettono in crisi in crisi i server di un sito Internet o di un servizio online non serve infatti una botnet gigantesca: spesso per i pirati è sufficiente utilizzare tecniche di amplificazione che permettono di raggiungere volumi di traffico più che sufficienti per raggiungere i loro obiettivi.

Ma come funzionano questi vettori di attacco e perché rappresentano un pericolo per le aziende e la stessa integrità della rete? Il primo fattore da considerare per capirlo è UDP.

“Finché si utilizza UDP su Internet, ci saranno sempre possibilità nuove per gli hacker” spiega Stefano Buttiglione, Security Service Line Manager di Akamai Technologies.

UDP è uno dei principali protocolli utilizzati su Internet e, a differenza di TCP, è un protocollo connectionless. Questo significa che il trasferimento dei dati su UDP non richiede che sia stabilito un collegamento “dichiarato” tra le macchine che lo usano per comunicare.

La conseguenza pratica è che, usando un protocollo connectionless, è possibile inviare dati senza che ne sia verificata l’origine, aprendo la strada agli attacchi basati sulla cosiddetta “reflection”, cioè una tecnica che permette di utilizzare server legittimi per trasformarli in “complici inconsapevoli” degli attacchi.

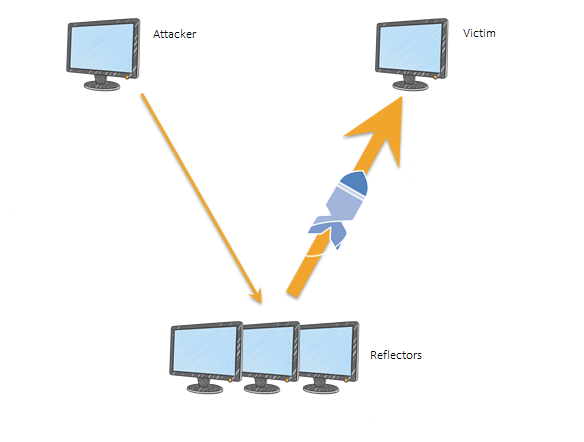

Il trucco è semplice: una volta scelto il bersaglio, i pirati inviano richieste a un server (che in gergo viene chiamato “reflector”) alterando i pacchetti in modo che sembrino provenire dall’indirizzo IP del server che vogliono colpire.

Attraverso la reflection, i pirati utilizzano server legittimi per portare attacchi amplificati nei confronti dei loro obiettivi.

Utilizzando un protocollo connectionless, l’effettiva origine delle richieste non può essere verificata e il reflector invierà le risposte all’indirizzo IP scelto dai pirati.

Ma quale vantaggio hanno i pirati nel mettere in piedi questo reindirizzamento di dati? I vantaggi sono due: prima di tutto possono nascondere più facilmente l’origine dell’attacco. In secondo luogo, possono sfruttare le caratteristiche del protocollo per amplificarne la potenza.

Molti protocolli, infatti, hanno come caratteristica il fatto che la risposta ha dimensioni molto superiori alla richiesta. Per esempio è possibile che a una richiesta di 100 byte il server risponda con pacchetti che “pesano” 2.000 byte. In questo modo, in pratica, i pirati informatici possono moltiplicare per 20 la loro capacità di attacco.

L’ultimo esempio di attacchi basati su reflection è quello registrato da Akamai e che utilizza CLDAP, un protocollo usato dai server Windows che i pirati stanno sfruttando per portare attacchi di notevole potenza.

CLDAP è un protocollo introdotto da Microsoft sui suoi server a partire dal 2012 e rappresenta una versione “semplificata” di LDAP. E il motivo per cui rappresenta un problema è che la “C” nella sigla significa (sorpresa!) “Connectionless”.

“Nel caso di CLDAP, abbiamo verificato che lanciando una richiesta molto piccola, di circa 52 byte, la risposta del reflector può arrivare a 3.000 byte. Il volume di traffico, in pratica, viene moltiplicato per 60 volte” spiega Buttiglione.

Articoli correlati

-

Impressionate! Un attacco DDoS da quasi...

Impressionate! Un attacco DDoS da quasi...Nov 18, 2025 0

-

Attacchi DDoS ipervolumetrici, ancora...

Attacchi DDoS ipervolumetrici, ancora...Lug 17, 2025 0

-

Akamai individua...

Akamai individua...Mag 26, 2025 0

-

Europa sotto attacco: aumentano le...

Europa sotto attacco: aumentano le...Mag 15, 2025 0

Altro in questa categoria

-

Kaspersky: così funziona il mercato...

Kaspersky: così funziona il mercato...Dic 23, 2025 0

-

Kaspersky: il cybercrime finanziario ha...

Kaspersky: il cybercrime finanziario ha...Dic 22, 2025 0

-

CERT-AGID 13-19 dicembre: phishing...

CERT-AGID 13-19 dicembre: phishing...Dic 22, 2025 0

-

Una vulnerabilità di ASUS Live Update...

Una vulnerabilità di ASUS Live Update...Dic 19, 2025 0

Last Week Security IT

Malware distruttivi ancora in auge

Approfondimenti

-

Kaspersky: così funziona il mercato del lavoro nel dark

Kaspersky: così funziona il mercato del lavoro nel darkDic 23, 2025 0

Il dark web non è più soltanto un luogo di scambio di... -

Kaspersky: il cybercrime finanziario ha alzato il livello...

Kaspersky: il cybercrime finanziario ha alzato il livello...Dic 22, 2025 0

Nel 2025 la pressione cyber sul settore finanziario è... -

Il cybercrime si evolve velocemente e l’IA diventa...

Il cybercrime si evolve velocemente e l’IA diventa...Dic 18, 2025 0

Se c’è una cosa su cui tutti concordano è che... -

Il cybercrime si evolve e si adatta, integrando l’IA...

Il cybercrime si evolve e si adatta, integrando l’IA...Dic 17, 2025 0

Il secondo semestre del 2025 ha segnato un punto di svolta... -

L’IA al centro delle strategie di cybersecurity...

L’IA al centro delle strategie di cybersecurity...Dic 15, 2025 0

Il 2025 sta giungendo al termine e nel mondo della...

Minacce recenti

Kaspersky: il cybercrime finanziario ha alzato il livello nel 2025

CERT-AGID 13-19 dicembre: phishing PagoPA e smishing INPS

Una vulnerabilità di ASUS Live Update di sette anni fa viene ancora sfruttata

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

Kaspersky: il cybercrime finanziario ha alzato il livello...

Kaspersky: il cybercrime finanziario ha alzato il livello...Dic 22, 2025 0

Nel 2025 la pressione cyber sul settore finanziario è... -

CERT-AGID 13-19 dicembre: phishing PagoPA e smishing INPS

CERT-AGID 13-19 dicembre: phishing PagoPA e smishing INPSDic 22, 2025 0

Nel corso della settimana appena analizzata, il CERT-AGID... -

Una vulnerabilità di ASUS Live Update di sette anni fa...

Una vulnerabilità di ASUS Live Update di sette anni fa...Dic 19, 2025 0

Una vecchia vulnerabilità di ASUS Live Update è ancora... -

Il cybercrime si evolve velocemente e l’IA diventa...

Il cybercrime si evolve velocemente e l’IA diventa...Dic 18, 2025 0

Se c’è una cosa su cui tutti concordano è che... -

Kaspersky, le PMI italiane sono un bersaglio strutturale...

Kaspersky, le PMI italiane sono un bersaglio strutturale...Dic 17, 2025 0

Mezzo milione di nuovi file malevoli al giorno. È