Aggiornamenti recenti Aprile 3rd, 2025 10:03 AM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- Colt ha completato il trial di crittografia quantistica sulla propria rete ottica

- Corea del Nord: la minaccia cyber si espande in Europa grazie ai professionisti IT

- Le vulnerabilità dei tool RMM aprono nuove opportunità ai cybercriminali

- Una campagna di phishing usa il DNS-over-HTTPS per eludere i controlli

- CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti dello smishing a tema INPS

Il protocollo CLDAP è una manna per i pirati

Mag 08, 2017 Marco Schiaffino Approfondimenti, Attacchi, In evidenza, RSS, Vulnerabilità 0

Un arsenale a disposizione dei pirati

Stando ai dati raccolti da Akamai, negli ultimi mesi CLDAP è stato utilizzato in maniera intensiva dai pirati informatici per portare attacchi DDoS che hanno raggiunto picchi di 24 Gbps.

La presenza di server che utilizzano CLDAP, quindi, rappresenta in pratica un vero e proprio arsenale informatico disponibile per i cyber-criminali che vogliono portare attacchi DDoS.

“Gli attacchi non impattano soltanto sulle vittime” spiega Buttiglione. “Anche chi gestisce i server che vengono usati come reflector subisce dei danni che è un errore sottovalutare”.

Nel dettaglio, chi viene coinvolto in questo tipo di attacco paga un prezzo sia in termini di banda, sia in termini di risorse impegnate. In pratica è come se stesse lavorando gratis per i pirati informatici, fornendogli risorse che vengono sottratte alle normali attività dell’azienda.

Non solo: il coinvolgimento nello schema espone anche al rischio di “danni collaterali” che possono danneggiare più o meno direttamente l’attività delle società coinvolte.

“La community ha dei sistemi per reagire agli attacchi DDoS” spiega sempre Buttiglione. “Tra questi l’applicazione di filtri e la creazione di black list che isolano le fonti degli attacchi”.

Quando si tratta di attacchi che usano la reflection, però, queste contromisure non colpiscono i computer dei pirati, ma le aziende i cui server vengono usati come reflector.

Le infrastrutture sfruttate in questo modo rischiano infatti di essere considerate pericolose ed essere sottoposte a misure di mitigazione che possono anche ripercuotersi sul funzionamento dei servizi.

Ma com’è possibile tutto questo? “Purtroppo la presenza di CLDAP è prevista come impostazione predefinita in tutti i casi in cui viene utilizzato Active Directory” spiega Buttiglione. “Per escludere il protocollo è necessario un intervento degli amministratori IT, che dovrebbero impostare firewall e infrastrutture per bloccarne le comunicazioni verso Internet”.

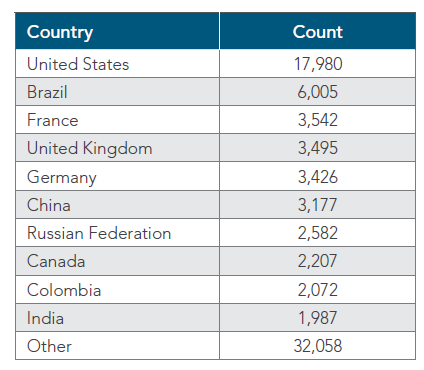

Nonostante esponga al rischio di essere sfruttato come strumento per attacchi basati sulla reflection, ci sono migliaia di macchine in tutto il mondo che espongono un servizio CLDAP su Internet.

Il problema quindi si potrebbe risolvere in maniera piuttosto semplice. Tanto più che chi gestisce i sistemi informatici di questo tipo, come abbiamo visto, ha tutto l’interesse a farlo.

Al di là delle motivazioni “altruistiche” che dovrebbero portare a collaborare con il massimo sforzo per sottrarre strumenti utili all’azione dei cyber-criminali, infatti, a smuovere gli amministratori dovrebbe essere anche un interesse più “egoistico” a impedire che le infrastrutture aziendali siano usate in maniera impropria, esponendo la stessa società a subire dei danni.

Ma nella pratica, cosa si dovrebbe fare per bloccare la possibilità di questi attacchi? “La cosa migliore nel caso di CLADAP è quella di chiudere completamente il servizio. Più in generale, per impedire gli attacchi di reflection è consigliabile implementare delle regole che permettano di individuare questo tipo di attacchi e reagire di conseguenza” spiega Buttiglione.

“Meglio però non bloccare la connessione, perché in questo caso l’attaccante può semplicemente eseguire delle variazioni per aggirare il blocco. Una delle contromisure più efficaci è quella di utilizzare il Tarpit, cioè tenere aperta la connessione ma non inviare risposte, in modo da neutralizzare l’attacco”.

Si tratta di una soluzione utilizzata per mitigare altri attacchi simili, come quelli che prendono di mira i server DNS. Nel caso di CLDAP, però, la sensibilità degli operatori è ancora troppo bassa.

“L’anno scorso abbiamo individuato circa 78.000 indirizzi IP con il servizio CLDAP attivo. Considerato che sono pochissime le aziende che hanno davvero bisogno di questo servizio attivo su Internet, si potrebbe ridurre enormemente la superficie d’attacco con pochissimo sforzo”.

Articoli correlati

-

Rapporto CSIRT di novembre: aumentano...

Rapporto CSIRT di novembre: aumentano...Dic 20, 2024 0

-

Attacchi DDoS più che raddoppiati lo...

Attacchi DDoS più che raddoppiati lo...Nov 22, 2024 0

-

Aumentano gli attacchi alle...

Aumentano gli attacchi alle...Set 02, 2024 0

-

I rischi dei dispositivi IoT obsoleti e...

I rischi dei dispositivi IoT obsoleti e...Ago 29, 2024 0

Altro in questa categoria

-

Colt ha completato il trial di...

Colt ha completato il trial di...Apr 03, 2025 0

-

Corea del Nord: la minaccia cyber si...

Corea del Nord: la minaccia cyber si...Apr 02, 2025 0

-

Le vulnerabilità dei tool RMM aprono...

Le vulnerabilità dei tool RMM aprono...Apr 01, 2025 0

-

Una campagna di phishing usa il...

Una campagna di phishing usa il...Mar 31, 2025 0

Last Week Security IT

Spyware nordcoreano e bot malvagi

Approfondimenti

-

Corea del Nord: la minaccia cyber si espande in Europa...

Corea del Nord: la minaccia cyber si espande in Europa...Apr 02, 2025 0

La Corea del Nord sta incrementando le proprie attività... -

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...Apr 01, 2025 0

Se da una parte i tool di Remote Monitoring and Management... -

Mimecast: con l’AI una nuova era per la Data Loss...

Mimecast: con l’AI una nuova era per la Data Loss...Mar 27, 2025 0

Ogni nuova tecnologia porta con sé nuovi rischi. Nel caso... -

Penetration testing, una volta ogni tanto non basta più:...

Penetration testing, una volta ogni tanto non basta più:...Mar 21, 2025 0

Il processo di penetration testing è ormai una pratica... -

Il ransomware Medusa ha colpito oltre 300 infrastrutture...

Il ransomware Medusa ha colpito oltre 300 infrastrutture...Mar 13, 2025 0

Il bilancio delle vittime del ransomware Medusa è...

Minacce recenti

Le vulnerabilità dei tool RMM aprono nuove opportunità ai cybercriminali

CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti dello smishing a tema INPS

RedCurl passa al ransomware: scoperto il primo attacco con QWCrypt

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

Colt ha completato il trial di crittografia quantistica...

Colt ha completato il trial di crittografia quantistica...Apr 03, 2025 0

Colt Technology Services ha annunciato di aver completato... -

Corea del Nord: la minaccia cyber si espande in Europa...

Corea del Nord: la minaccia cyber si espande in Europa...Apr 02, 2025 0

La Corea del Nord sta incrementando le proprie attività... -

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...Apr 01, 2025 0

Se da una parte i tool di Remote Monitoring and... -

Una campagna di phishing usa il DNS-over-HTTPS per eludere...

Una campagna di phishing usa il DNS-over-HTTPS per eludere...Mar 31, 2025 0

I ricercatori di Infoblox hanno scoperto una nuova campagna... -

CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti...

CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti...Mar 31, 2025 0

Nel corso dell’ultima settimana, il CERT-AGID ha rilevato...