Aggiornamenti recenti Aprile 4th, 2025 12:39 PM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- L’Italia è tra gli obiettivi principali del cybercrime

- Colt ha completato il trial di crittografia quantistica sulla propria rete ottica

- Corea del Nord: la minaccia cyber si espande in Europa grazie ai professionisti IT

- Le vulnerabilità dei tool RMM aprono nuove opportunità ai cybercriminali

- Una campagna di phishing usa il DNS-over-HTTPS per eludere i controlli

Il malware Athena della CIA sviluppato con un contractor privato

Mag 19, 2017 Marco Schiaffino Malware, News, RSS 0

WikiLeaks pubblica la documentazione sul trojan in dotazione agli 007. Sviluppato con la società privata Siege Technologies, funziona su tutte le versioni di Windows da XP a 10.

Non solo software “fatto in casa”: nell’arsenale della Central Intelligence Agency ci sono anche malware sviluppati in collaborazione con contractor privati.

A rivelarlo (ma non è una grossa sorpresa) è WikiLeaks, che oggi ha pubblicato sul suo sito i documenti dei CIA Leaks relativi ad Athena, un trojan in grado di funzionare con tutte le versioni di Windows (da XP all’ultimo Windows 10) e che consente agli 007 americani di portare attacchi mirati ai loro bersagli.

L’impianto sarebbe stato sviluppato in collaborazione con Siege Technologies, una società privata che si occupa di “sorveglianza informatica” e che nel 2016 è stata acquisita da Nehemiah Security.

Come si legge nel manuale d’uso, Athena mette a disposizione un builder che consente agli agenti CIA di creare l’impianto in modo che si adatti all’ambiente di lavoro in cui dovrà operare. In altre parole, il builder consente di realizzare un trojan “cucito su misura” per il dispositivo che si vuole infettare.

Il malware, stando alla documentazione, consentirebbe anche una forma di installazione residente esclusivamente in memoria (fileless) che consentirebbe una maggiore probabilità di aggirare i controlli antivirus.

L’installer così ottenuto è programmato per ottenere la persistenza sul computer infetto e comunicare con un server remoto in attesa di istruzioni. Stando alla documentazione pubblicata da WikiLeaks, il malware avrebbe una configurazione base (Athena) e una avanzata (Hera) che differiscono in quanto a caratteristiche tecniche.

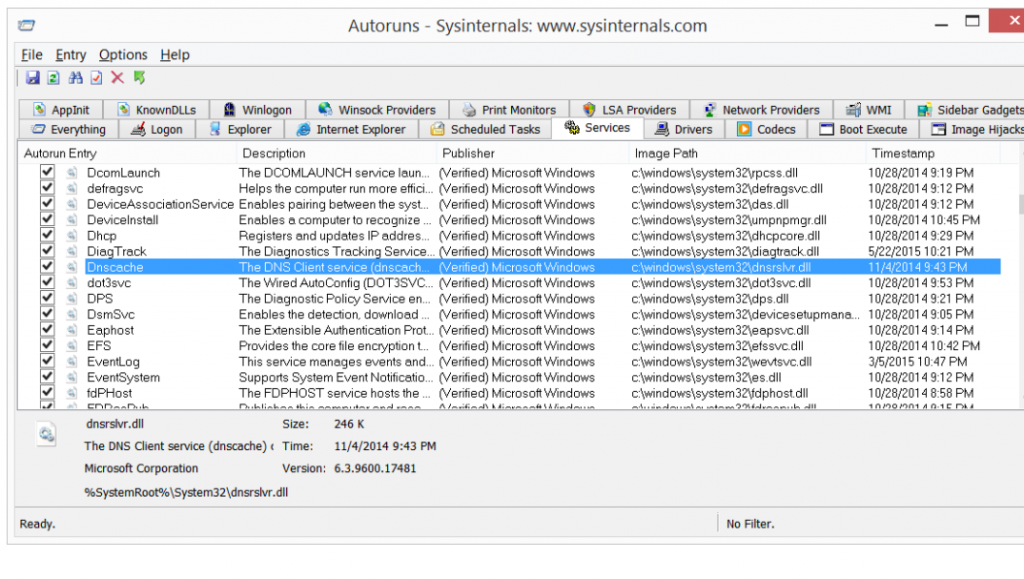

Hera, a differenza della versione ”base” Athena, ottiene la persistenza attraverso il processo DNScache, ma stando alle note conclusive richiede un riavvio della macchina per ottenere i necessari privilegi di esecuzione.

Hera, nel dettaglio, sarebbe compatibile solo con le versioni più recenti di Windows (8 e 10) e utilizzerebbe tecniche di persistenza più avanzate (inserendosi a livello di Dnscache) sfruttando inoltre un sistema di crittografia AES 256, più complesso del sistema XTEA (che tra l’altro non è efficace sui sistemi a 64 bit) utilizzato da Athena.

Per quanto riguarda le funzionalità, però, i due impianti si equivalgono e in particolare sono focalizzati sulle funzioni di esfiltrazione di file dalle macchine infette e la possibilità di sfruttare la loro funzione modulare per installare ulteriori payload sulla macchina. Insomma: niente di molto diverso dai malware “commerciali” che siamo abituati a vedere.

La notizia arriva proprio quando il Senato degli Stati Uniti sta avviando i primi passi per l’implementazione del Protecting Our Ability to Counter Hacking (PATCH) Act, il provvedimento legislativo che dovrebbe introdurre delle regole certe per gestire la comunicazione alle società private da parte delle agenzie governative di vulnerabilità individuate in software e sistemi operativi. Probabile che dalle parti di Microsoft non vedano l’ora che la legge diventi operativa…

Articoli correlati

-

Un piccolo glitch di X ha messo in...

Un piccolo glitch di X ha messo in...Ott 19, 2023 0

-

Qihoo 360 accusa gli USA di cyber...

Qihoo 360 accusa gli USA di cyber...Mar 28, 2022 0

-

Una vulnerabilità di Windows 10...

Una vulnerabilità di Windows 10...Feb 01, 2022 0

-

Finti agenti della CIA ricattano le...

Finti agenti della CIA ricattano le...Giu 14, 2020 0

Altro in questa categoria

-

L’Italia è tra gli obiettivi...

L’Italia è tra gli obiettivi...Apr 04, 2025 0

-

Colt ha completato il trial di...

Colt ha completato il trial di...Apr 03, 2025 0

-

Corea del Nord: la minaccia cyber si...

Corea del Nord: la minaccia cyber si...Apr 02, 2025 0

-

Le vulnerabilità dei tool RMM aprono...

Le vulnerabilità dei tool RMM aprono...Apr 01, 2025 0

Last Week Security IT

Spyware nordcoreano e bot malvagi

Approfondimenti

-

L’Italia è tra gli obiettivi principali del...

L’Italia è tra gli obiettivi principali del...Apr 04, 2025 0

L’Italia è tra i principali obiettivi del cybercrime... -

Corea del Nord: la minaccia cyber si espande in Europa...

Corea del Nord: la minaccia cyber si espande in Europa...Apr 02, 2025 0

La Corea del Nord sta incrementando le proprie attività... -

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...Apr 01, 2025 0

Se da una parte i tool di Remote Monitoring and Management... -

Mimecast: con l’AI una nuova era per la Data Loss...

Mimecast: con l’AI una nuova era per la Data Loss...Mar 27, 2025 0

Ogni nuova tecnologia porta con sé nuovi rischi. Nel caso... -

Penetration testing, una volta ogni tanto non basta più:...

Penetration testing, una volta ogni tanto non basta più:...Mar 21, 2025 0

Il processo di penetration testing è ormai una pratica...

Minacce recenti

Corea del Nord: la minaccia cyber si espande in Europa grazie ai professionisti IT

Le vulnerabilità dei tool RMM aprono nuove opportunità ai cybercriminali

CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti dello smishing a tema INPS

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

L’Italia è tra gli obiettivi principali del...

L’Italia è tra gli obiettivi principali del...Apr 04, 2025 0

L’Italia è tra i principali obiettivi del cybercrime... -

Colt ha completato il trial di crittografia quantistica...

Colt ha completato il trial di crittografia quantistica...Apr 03, 2025 0

Colt Technology Services ha annunciato di aver completato... -

Corea del Nord: la minaccia cyber si espande in Europa...

Corea del Nord: la minaccia cyber si espande in Europa...Apr 02, 2025 0

La Corea del Nord sta incrementando le proprie attività... -

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...Apr 01, 2025 0

Se da una parte i tool di Remote Monitoring and... -

Una campagna di phishing usa il DNS-over-HTTPS per eludere...

Una campagna di phishing usa il DNS-over-HTTPS per eludere...Mar 31, 2025 0

I ricercatori di Infoblox hanno scoperto una nuova campagna...