Aggiornamenti recenti Aprile 3rd, 2025 10:03 AM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- Colt ha completato il trial di crittografia quantistica sulla propria rete ottica

- Corea del Nord: la minaccia cyber si espande in Europa grazie ai professionisti IT

- Le vulnerabilità dei tool RMM aprono nuove opportunità ai cybercriminali

- Una campagna di phishing usa il DNS-over-HTTPS per eludere i controlli

- CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti dello smishing a tema INPS

Come funziona la “fabbrica” del phishing?

Mag 22, 2017 Marco Schiaffino Approfondimenti, Attacchi, In evidenza, Minacce, RSS 0

Gruppi organizzati per ruoli e strumenti specializzati che possono essere acquistati per pochi dollari sul Web. Ecco come funzionano le truffe online che permettono ai cyber-criminali di incassare milioni.

Quando si pensa al phishing, la prima cosa che viene in mente sono quelle email sgrammaticate che quotidianamente intasano le nostre caselle di posta. In realtà il “pianeta phishing” è qualcosa di molto più complesso ed evoluto, di cui quelle email rappresentano solo la proverbiale “punta dell’iceberg”.

L’occasione per approfondire il tema è arrivata all’inizio di maggio nel corso di HackinBo 2017, che nella seconda giornata ha proposto dei “Lab” tematici. Security Info ha scelto di partecipare al workshop tenuto da Andrea Draghetti, IT Security Consultant di D3Lab, dal titolo: “Phishing: one shot, many victims!”

Un viaggio particolarmente istruttivo, che ci ha permesso di accedere a informazioni “di prima mano” da parte di chi lavora tutti i giorni per contrastare un fenomeno che, nel nostro paese, ha dimensioni notevoli.

“Un buon indice per capire la diffusione del phishing è quello di guardare ai dati del numero di siti Internet dedicati a questo tipo di attività” spiega Andrea Draghetti. “Se nel mondo l’anno scorso ne sono stati registrati circa 1,5 milioni, in Italia questo dato è di circa 10.000 siti Internet unici. Non pochi”.

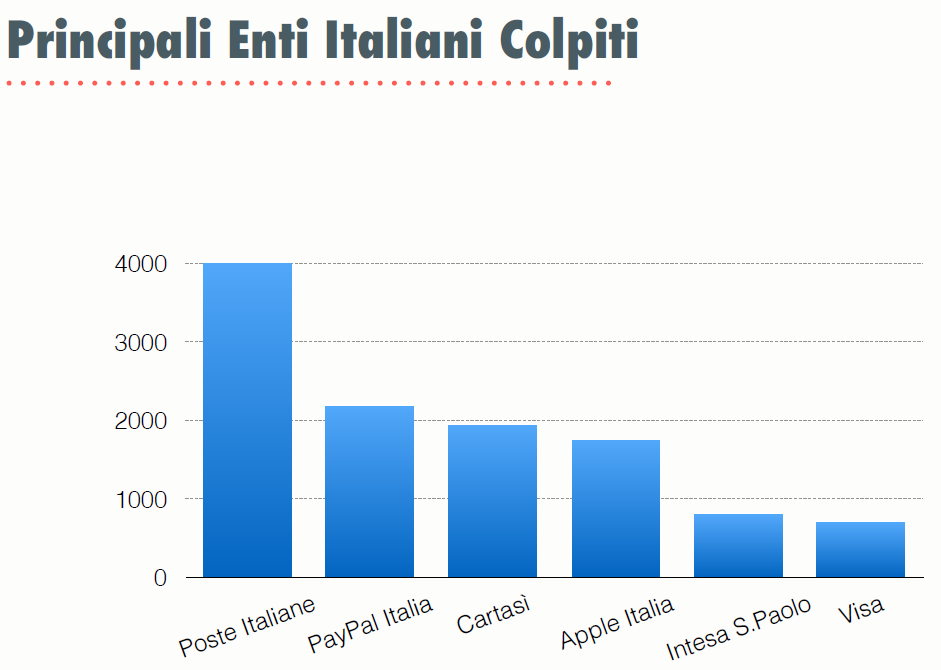

Al di là del dato numerico, il caso Italiano ha anche altre particolarità, legate agli obiettivi che i phisher prendono di mira con più frequenza. E non stupisce che in testa alla classifica ci sia Poste Italiane.

“PostePay è un obiettivo particolarmente appetitoso per i cyber-criminali” spiega Draghetti. “La carta consente infatti di spostare denaro in tempo reale, riducendo quindi il rischio che il titolare del conto possa accorgersi che qualcosa non va e la transazione venga bloccata”.

Nella specialissima classifica delle aziende bersagliate dal phishing in Italia, Poste Italiane si aggiudica il poco invidiabile primato come ente più colpito

Ma come agiscono i cyber-criminali specializzati nel phishing? “Esattamente come succede negli altri settori del cyber-crimine, i phisher sono organizzati in gruppi in cui ci sono ruoli e compiti ben precisi” spiega Draghetti.

Il ruolo principale è quello del progettista, che studia l’attacco e mette appunto gli strumenti per portare a termine la truffa con successo. Per farlo, di solito vengono messi a punto dei veri “kit” che consentono di raccogliere i dati a cui i pirati puntano.

Prima di poter passare all’azione, però, i cyber-criminali hanno bisogno delle infrastrutture che gli permettono di mettere online i siti di phishing. E qui entra in gioco il cracker.

Il suo compito è quello di individuare (e violare) siti Internet vulnerabili o server che gli permettano di pubblicare online le pagine di phishing. A parte i casi in cui vengono utilizzate macchine affittate ad hoc (di solito in paesi non particolarmente “collaborativi” con le forze di polizia) i pirati preferiscono usare server compromessi in modo da poter coprire le loro tracce.

La palla passa poi allo spammer, che dovrà riuscire nel non facile compito di diffondere le email (o i messaggi) che condurranno le vittime al sito di phishing, aggirando i filtri antispam e sfruttando le tecniche di social engineering che gli permettano di far finire nella rete quante più vittime possibile.

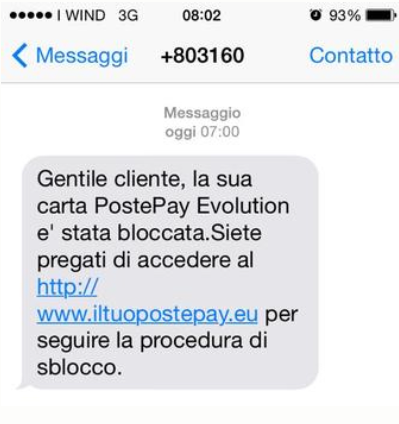

Oltre alle normali email, i phisher stanno utilizzando sempre più spesso campagne di SMS che conducono alle pagine Web contraffatte.

Ultimo, ma non ultimo, arriva il responsabile del “cash out”, cioè il complice a cui è delegato il compito di monetizzare gli attacchi. “Il suo ruolo non è affatto secondario” puntualizza Draghetti. “Di tutto il gruppo è quello che rischia di più e, di solito, viene compensato con una percentuale pari al 20% di quanto riesce a incassare”.

I professionisti del “cash out” hanno uno dei compiti più impegnativi. Come gli altri professionisti del phishing, si promuovono su Internet per trovare “impiego”. In questo caso il “mulo” mostra in maniera abbastanza esplicita quanto è in grado di incassare.

In parallelo all’evoluzione che ha portato alla specializzazione nei compiti, inoltre, i ricercatori hanno assistito a un affinamento delle tecniche e degli strumenti usati dai phisher.

Una delle campagne più efficaci illustrate da Draghetti riguarda proprio PostePay, che in Italia viene bersagliata con particolare insistenza. “Il sistema adottato dai phisher per truffare gli utenti di PostePay che abbiamo individuato è uno dei più efficaci mai visti” spiega il ricercatore.

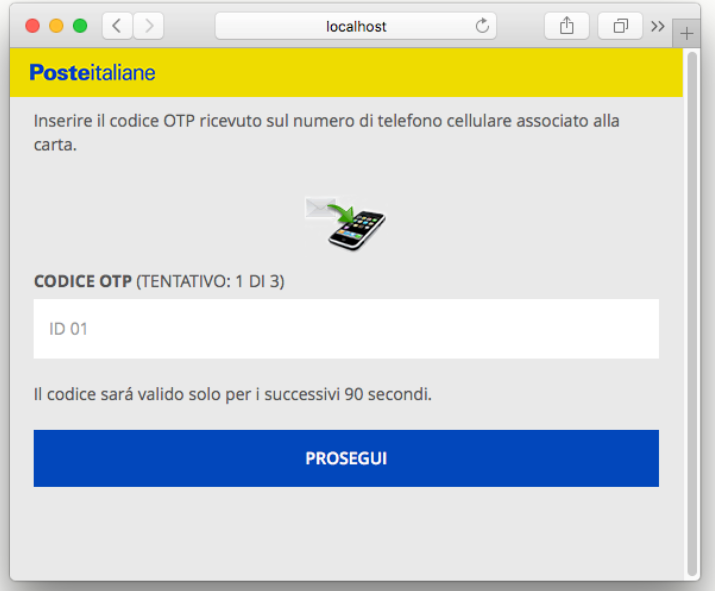

I pirati, in pratica, hanno trovato il modo di aggirare il sistema di autenticazione a due fattori introdotto da Poste Italiane e che sfrutta l’invio di un codice OTP tramite SMS.

“La tecnica prevede che il pirata si colleghi al sito originale di PostePay nello stesso momento in cui la vittima accede al sito di phishing” prosegue Draghetti.

“Quando l’utente inserisce le credenziali nel falso sito, il pirata fa lo stesso su quello originale. A questo punto avvia la procedura per spostare denaro dalla carta della vittima al suo conto e, contemporaneamente, visualizza sul sito di phishing la richiesta di inserimento del codice OTP”.

Inserimento in tempo reale del codice OTP della carta PostePay e il gioco è fatto.

La vittima non sospetta nulla, visto che il codice arriva puntualmente sul suo telefono. Peccato che arrivi in risposta alla richiesta del truffatore. Quando il legittimo titolare della carta inserisce il codice nel sito di phishing, il cyber-criminale può utilizzarlo per portare a termine il trasferimento di denaro.

(Continua a pagina 2)

Articoli correlati

-

Una campagna di phishing usa il...

Una campagna di phishing usa il...Mar 31, 2025 0

-

Il ransomware Medusa ha colpito oltre...

Il ransomware Medusa ha colpito oltre...Mar 13, 2025 0

-

CERT-AGID 1-7 marzo: bot fasulli,...

CERT-AGID 1-7 marzo: bot fasulli,...Mar 11, 2025 0

-

Gli scammer di PayPal sfruttano...

Gli scammer di PayPal sfruttano...Mar 05, 2025 0

Altro in questa categoria

-

Colt ha completato il trial di...

Colt ha completato il trial di...Apr 03, 2025 0

-

Corea del Nord: la minaccia cyber si...

Corea del Nord: la minaccia cyber si...Apr 02, 2025 0

-

Le vulnerabilità dei tool RMM aprono...

Le vulnerabilità dei tool RMM aprono...Apr 01, 2025 0

-

CERT-AGID 22-28 marzo: in vendita sul...

CERT-AGID 22-28 marzo: in vendita sul...Mar 31, 2025 0

Last Week Security IT

Spyware nordcoreano e bot malvagi

Approfondimenti

-

Corea del Nord: la minaccia cyber si espande in Europa...

Corea del Nord: la minaccia cyber si espande in Europa...Apr 02, 2025 0

La Corea del Nord sta incrementando le proprie attività... -

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...Apr 01, 2025 0

Se da una parte i tool di Remote Monitoring and Management... -

Mimecast: con l’AI una nuova era per la Data Loss...

Mimecast: con l’AI una nuova era per la Data Loss...Mar 27, 2025 0

Ogni nuova tecnologia porta con sé nuovi rischi. Nel caso... -

Penetration testing, una volta ogni tanto non basta più:...

Penetration testing, una volta ogni tanto non basta più:...Mar 21, 2025 0

Il processo di penetration testing è ormai una pratica... -

Il ransomware Medusa ha colpito oltre 300 infrastrutture...

Il ransomware Medusa ha colpito oltre 300 infrastrutture...Mar 13, 2025 0

Il bilancio delle vittime del ransomware Medusa è...

Minacce recenti

Le vulnerabilità dei tool RMM aprono nuove opportunità ai cybercriminali

CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti dello smishing a tema INPS

RedCurl passa al ransomware: scoperto il primo attacco con QWCrypt

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

Colt ha completato il trial di crittografia quantistica...

Colt ha completato il trial di crittografia quantistica...Apr 03, 2025 0

Colt Technology Services ha annunciato di aver completato... -

Corea del Nord: la minaccia cyber si espande in Europa...

Corea del Nord: la minaccia cyber si espande in Europa...Apr 02, 2025 0

La Corea del Nord sta incrementando le proprie attività... -

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...Apr 01, 2025 0

Se da una parte i tool di Remote Monitoring and... -

Una campagna di phishing usa il DNS-over-HTTPS per eludere...

Una campagna di phishing usa il DNS-over-HTTPS per eludere...Mar 31, 2025 0

I ricercatori di Infoblox hanno scoperto una nuova campagna... -

CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti...

CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti...Mar 31, 2025 0

Nel corso dell’ultima settimana, il CERT-AGID ha rilevato...