Aggiornamenti recenti Aprile 2nd, 2025 10:39 AM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- Corea del Nord: la minaccia cyber si espande in Europa grazie ai professionisti IT

- Le vulnerabilità dei tool RMM aprono nuove opportunità ai cybercriminali

- Una campagna di phishing usa il DNS-over-HTTPS per eludere i controlli

- CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti dello smishing a tema INPS

- SharePoint inondato dallo spam: la colpa è di un dominio Stream compromesso

Come ti controllo il trojan… con Britney Spears!

Giu 08, 2017 Marco Schiaffino Malware, News, RSS 0

Un gruppo di pirati informatici utilizza i commenti alle foto della popstar per gestire il collegamento di un trojan al server Command and Control.

Uno dei punti deboli delle botnet sono i server Command and Control. È da qui, infatti, che i cyber-criminali coordinano le operazioni dei malware e raccolgono le informazioni raccolte sulle macchine delle loro vittime. Una volta tagliato il collegamento tra il server C&C e i computer infetti, il malware si può considerare (quasi) neutralizzato.

Non è un caso che i pirati informatici impegnino tempo e lavoro per realizzare sistemi di collegamento sempre più flessibili ed evoluti, che possano “sopravvivere” ai filtri delle società di sicurezza o ai sequestri delle forze di polizia.

L’ultima trovata in questo campo è descritta dai ricercatori di ESET, che hanno individuato una curiosa tecnica adottata da un gruppo di pirati che stanno portando avanti una campagna di attacchi attraverso un’estensione di Firefox in grado di agire come un trojan.

L’estensione è distribuita con il nome di HTML5 Encoding e contiene un JavaScript che agisce come backdoor, registrando ogni attività della vittima e inviandolo ai cyber-criminali.

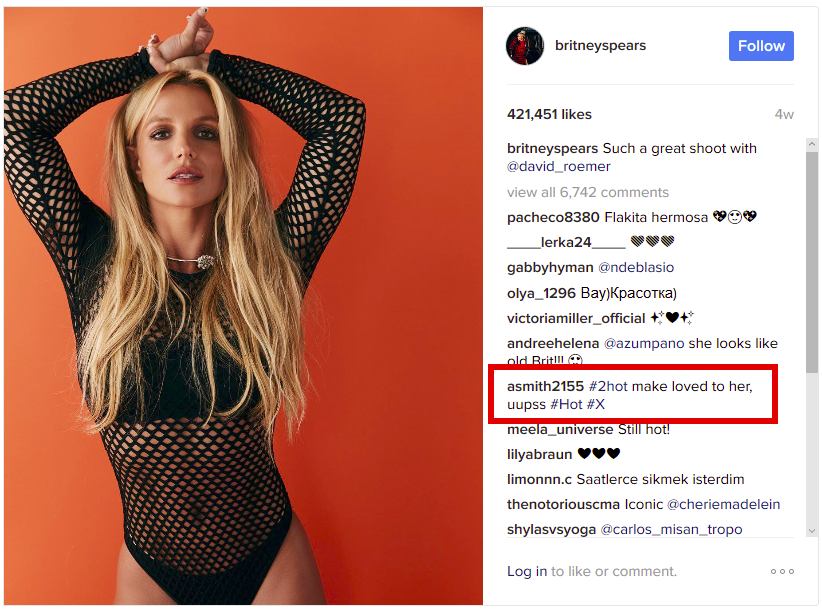

La sorpresa è che, per localizzare il server C&C a cui fare riferimento, il trojan va a spulciare i commenti su Instagram di una fotografia di Britney Spears.

Il commento sembra innocuo, in realtà permette al trojan di collegarsi al server C&C attraverso un link “accorciato” con Bitly.

Il trucco è piuttosto ingegnoso: sebbene il commento sembri avere un senso compiuto e non possa essere interpretato come un indirizzo Internet, in realtà nasconde una serie di caratteri nascosti Unicode e in particolare il cosiddetto Zero Width Joiner (200d) che viene usato normalmente per separare gli emoji.

Se si analizza con un editor il messaggio in questione, per esempio, si scopre che in realtà corrisponde a “smith2155< 200d >#2hot ma< 200d >ke lovei< 200d >d to < 200d >her, < 200d >uupss < 200d >#Hot < 200d >#X” che, una volta “tagliato” con lo Zero Width Joiner diventa http://bit.ly/2kdhuHX.

Per fare in modo che il trojan “capisca” quale commento usare come indirizzo per il collegamento, i cyber-criminali hanno utilizzato un sistema di hashing, in modo che il malware consideri solo i messaggi che hanno un hash con valore 183.

Secondo i ricercatori di ESET, l’estensione sarebbe uno degli strumenti utilizzati dal gruppo Turla, uno dei più celebri team di pirati informatici che si pensa essere collegato ai servizi segreti russi.

Articoli correlati

-

ESET scopre il primo bootkit UEFI per...

ESET scopre il primo bootkit UEFI per...Dic 11, 2024 0

-

In Italia raddoppiano gli attacchi...

In Italia raddoppiano gli attacchi...Dic 02, 2024 0

-

Phishing, breach e trojan bancari:...

Phishing, breach e trojan bancari:...Nov 07, 2024 0

-

ESET scopre CeranaKeeper, gruppo APT...

ESET scopre CeranaKeeper, gruppo APT...Ott 08, 2024 0

Altro in questa categoria

-

Corea del Nord: la minaccia cyber si...

Corea del Nord: la minaccia cyber si...Apr 02, 2025 0

-

Le vulnerabilità dei tool RMM aprono...

Le vulnerabilità dei tool RMM aprono...Apr 01, 2025 0

-

Una campagna di phishing usa il...

Una campagna di phishing usa il...Mar 31, 2025 0

-

CERT-AGID 22-28 marzo: in vendita sul...

CERT-AGID 22-28 marzo: in vendita sul...Mar 31, 2025 0

Last Week Security IT

Spyware nordcoreano e bot malvagi

Approfondimenti

-

Corea del Nord: la minaccia cyber si espande in Europa...

Corea del Nord: la minaccia cyber si espande in Europa...Apr 02, 2025 0

La Corea del Nord sta incrementando le proprie attività... -

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...Apr 01, 2025 0

Se da una parte i tool di Remote Monitoring and Management... -

Mimecast: con l’AI una nuova era per la Data Loss...

Mimecast: con l’AI una nuova era per la Data Loss...Mar 27, 2025 0

Ogni nuova tecnologia porta con sé nuovi rischi. Nel caso... -

Penetration testing, una volta ogni tanto non basta più:...

Penetration testing, una volta ogni tanto non basta più:...Mar 21, 2025 0

Il processo di penetration testing è ormai una pratica... -

Il ransomware Medusa ha colpito oltre 300 infrastrutture...

Il ransomware Medusa ha colpito oltre 300 infrastrutture...Mar 13, 2025 0

Il bilancio delle vittime del ransomware Medusa è...

Minacce recenti

Le vulnerabilità dei tool RMM aprono nuove opportunità ai cybercriminali

CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti dello smishing a tema INPS

RedCurl passa al ransomware: scoperto il primo attacco con QWCrypt

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

Corea del Nord: la minaccia cyber si espande in Europa...

Corea del Nord: la minaccia cyber si espande in Europa...Apr 02, 2025 0

La Corea del Nord sta incrementando le proprie attività... -

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...Apr 01, 2025 0

Se da una parte i tool di Remote Monitoring and... -

Una campagna di phishing usa il DNS-over-HTTPS per eludere...

Una campagna di phishing usa il DNS-over-HTTPS per eludere...Mar 31, 2025 0

I ricercatori di Infoblox hanno scoperto una nuova campagna... -

CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti...

CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti...Mar 31, 2025 0

Nel corso dell’ultima settimana, il CERT-AGID ha rilevato... -

SharePoint inondato dallo spam: la colpa è di un dominio...

SharePoint inondato dallo spam: la colpa è di un dominio...Mar 28, 2025 0

Un vecchio dominio di Microsoft Stream è stato compromesso...