Aggiornamenti recenti Aprile 3rd, 2025 10:03 AM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- Colt ha completato il trial di crittografia quantistica sulla propria rete ottica

- Corea del Nord: la minaccia cyber si espande in Europa grazie ai professionisti IT

- Le vulnerabilità dei tool RMM aprono nuove opportunità ai cybercriminali

- Una campagna di phishing usa il DNS-over-HTTPS per eludere i controlli

- CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti dello smishing a tema INPS

Contro il trojan Industroyer gli impianti industriali non hanno speranze

Giu 14, 2017 Marco Schiaffino Attacchi, In evidenza, Malware, News, RSS 0

Il malware progettato per prendere di mira principalmente le infrastrutture di energia elettrica. Secondo alcuni analisti ci sarebbe lo zampino della Russia.

Potrebbe essere responsabile dell’attacco avvenuto alle centrali energetiche in Ucraina del dicembre 2016 e rappresenta un vero flagello per le infrastrutture industriali.

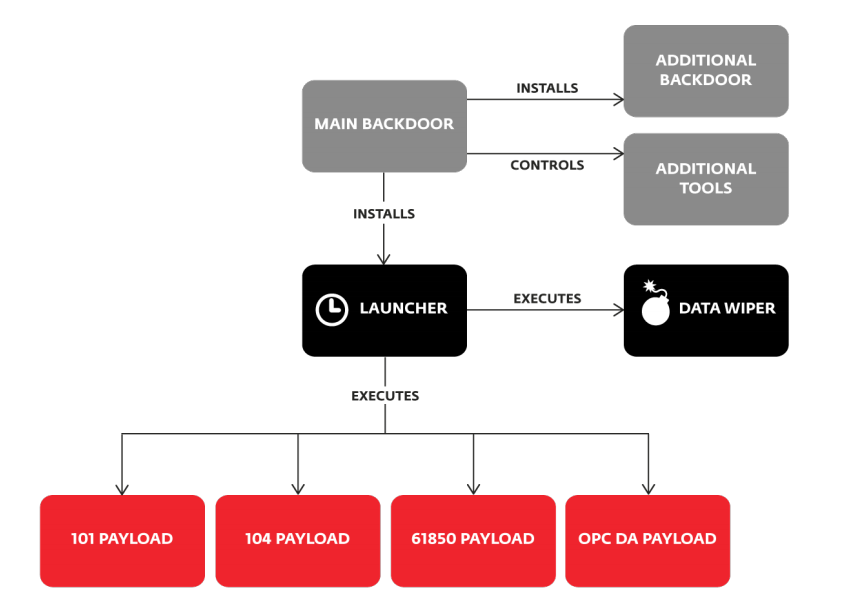

Come spiega in un dettagliato report di ESET (che ha battezzato il trojan con il nome di Industroyer) il malware è stato sviluppato da qualcuno che ha conoscenze approfondite dei sistemi di automazione industriali ed è in grado di sfruttare ben quattro protocolli ICS (Industrial Control System) diversi.

Nel dettaglio, Industroyer è composto da una serie di moduli che sono in grado di interfacciarsi con gli standard IEC 60870-5-101 (o IEC 101); IEC 60870-5-104 (o IEC 104); IEC 61850 e OLE for Process Control Data Access (OPC DA).

Il componente principale del malware è una backdoor per sistemi Windows che consente ai pirati informatici di controllare il malware da un server Command and Control attraverso una connessione HTTPS e che, in molti casi, utilizza il circuito Tor per nascondere le sue tracce.

Il codice del malware contiene anche una sorta di timer, che permette di pianificare gli orari in cui avverranno le comunicazioni tra il trojan e il server C&C, permettendo agli autori di Industroyer di concentrare le comunicazioni in orari non sospetti, come quelli che coincidono con l’attività produttiva.

Il malware consente ai pirati informatici di eseguire più o meno qualsiasi tipo di operazione, come avviare una shell, scaricare eseguibili e installare nuovi componenti.

Stando alla ricostruzione di ESET, nella prima fase dell’attacco l’obiettivo dei cyber-criminali è però sostanzialmente quello di acquisire i privilegi di amministratore ed “evolvere” il malware al suo secondo stadio in cui verrà eseguito come un Windows Service Program.

Definirlo un semplice malware è limitativo. Industroyer ha una struttura complessa e versatile, che gli permette di mettere KO qualsiasi tipo di sistema.

Industroyer, però, contiene anche una backdoor aggiuntiva, che è in pratica una versione del Blocco Note di Windows contenente un trojan. Il suo scopo è quello di consentire ai pirati l’accesso alla macchina nel caso in cui il modulo principale sia individuato ed eliminato.

Questa “backdoor di scorta” comunica con un server C&C diverso, in modo che anche l’eventuale individuazione del primo server non consenta alla vittima di bloccarne le comunicazioni.

La parte “distruttiva” viene invece gestita da un altro modulo, che i ricercatori di ESET hanno chiamato Launcher e la cui funzione è quella di caricare due diversi payload che vengono avviati sul sistema infetto.

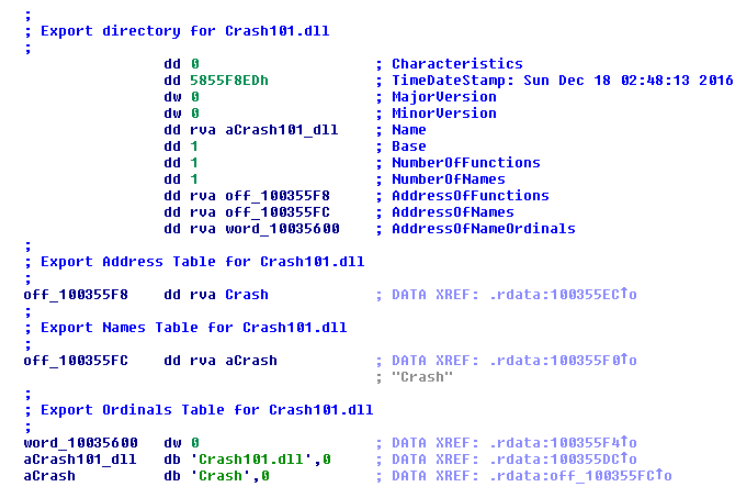

Il primo payload viene scelto in base al tipo di bersaglio e allo standard utilizzato e viene caricato sotto forma di una DLL. Le versioni create dai pirati informatici sono quattro e consentono, in pratica, di ottenere l’accesso a tutti i dispositivi all’interno dell’infrastruttura e modificarne le impostazioni a loro piacimento.

Una volta scelto il payload più adatto per l’infrastruttura compromessa, il pirata informatico lo lancia usando il comando “Crash”.

Il secondo payload, invece, viene usato nell’ultima fase dell’attacco ed è un Data Wiper pensato per cancellare le tracce dell’attacco. Si tratta di un componente programmato per individuare tutti i file che possono contenere informazioni sull’infiltrazione e cancellarli, sovrascrivendoli con dati casuali.

Il Data Wiper, infine, termina tutti i processi di sistema a parte sé stesso, provocando quasi invariabilmente un crash della macchina. Dal momento che il modulo modifica anche il registro di sistema, il computer risulta impossibile da avviare.

I ricercatori di ESET hanno individuato però altri strumenti integrati in Industroyer, tra cui un port scanner “fatto in casa” e un modulo che consente di portare attacchi Denial of Service nei confronti dei dispositivi Siemens SIPROTEC.

Insomma: Industroyer ha un livello di complessità ed efficacia che fa pensare a tutto fuorché all’opera di un “freelance” in vena di esperimenti con i sistemi industriali. Dalle parti di ESET, però, preferiscono andarci con i piedi di piombo prima di attribuire a qualcuno (il governo russo?) la paternità di Industroyer.

Quello che è certo, è che il malware non ha nulla da invidiare a “colleghi” più celebri come Stuxnet e che la sua stessa esistenza dovrebbe far suonare un campanello di allarme riguardo il livello di sicurezza delle infrastrutture industriali sull’intero pianeta.

Articoli correlati

-

CloudSorcerer, un nuovo gruppo APT che...

CloudSorcerer, un nuovo gruppo APT che...Lug 10, 2024 0

-

Hacktivisti rubano un database di...

Hacktivisti rubano un database di...Apr 03, 2024 0

-

Gli hacktivisti ucraini hanno...

Gli hacktivisti ucraini hanno...Ott 20, 2023 0

-

Scoperto COSMICENERGY, nuovo malware...

Scoperto COSMICENERGY, nuovo malware...Mag 30, 2023 0

Altro in questa categoria

-

Colt ha completato il trial di...

Colt ha completato il trial di...Apr 03, 2025 0

-

Corea del Nord: la minaccia cyber si...

Corea del Nord: la minaccia cyber si...Apr 02, 2025 0

-

Le vulnerabilità dei tool RMM aprono...

Le vulnerabilità dei tool RMM aprono...Apr 01, 2025 0

-

Una campagna di phishing usa il...

Una campagna di phishing usa il...Mar 31, 2025 0

Last Week Security IT

Spyware nordcoreano e bot malvagi

Approfondimenti

-

Corea del Nord: la minaccia cyber si espande in Europa...

Corea del Nord: la minaccia cyber si espande in Europa...Apr 02, 2025 0

La Corea del Nord sta incrementando le proprie attività... -

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...Apr 01, 2025 0

Se da una parte i tool di Remote Monitoring and Management... -

Mimecast: con l’AI una nuova era per la Data Loss...

Mimecast: con l’AI una nuova era per la Data Loss...Mar 27, 2025 0

Ogni nuova tecnologia porta con sé nuovi rischi. Nel caso... -

Penetration testing, una volta ogni tanto non basta più:...

Penetration testing, una volta ogni tanto non basta più:...Mar 21, 2025 0

Il processo di penetration testing è ormai una pratica... -

Il ransomware Medusa ha colpito oltre 300 infrastrutture...

Il ransomware Medusa ha colpito oltre 300 infrastrutture...Mar 13, 2025 0

Il bilancio delle vittime del ransomware Medusa è...

Minacce recenti

Le vulnerabilità dei tool RMM aprono nuove opportunità ai cybercriminali

CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti dello smishing a tema INPS

RedCurl passa al ransomware: scoperto il primo attacco con QWCrypt

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

Colt ha completato il trial di crittografia quantistica...

Colt ha completato il trial di crittografia quantistica...Apr 03, 2025 0

Colt Technology Services ha annunciato di aver completato... -

Corea del Nord: la minaccia cyber si espande in Europa...

Corea del Nord: la minaccia cyber si espande in Europa...Apr 02, 2025 0

La Corea del Nord sta incrementando le proprie attività... -

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...Apr 01, 2025 0

Se da una parte i tool di Remote Monitoring and... -

Una campagna di phishing usa il DNS-over-HTTPS per eludere...

Una campagna di phishing usa il DNS-over-HTTPS per eludere...Mar 31, 2025 0

I ricercatori di Infoblox hanno scoperto una nuova campagna... -

CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti...

CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti...Mar 31, 2025 0

Nel corso dell’ultima settimana, il CERT-AGID ha rilevato...