Aggiornamenti recenti Aprile 4th, 2025 12:39 PM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- L’Italia è tra gli obiettivi principali del cybercrime

- Colt ha completato il trial di crittografia quantistica sulla propria rete ottica

- Corea del Nord: la minaccia cyber si espande in Europa grazie ai professionisti IT

- Le vulnerabilità dei tool RMM aprono nuove opportunità ai cybercriminali

- Una campagna di phishing usa il DNS-over-HTTPS per eludere i controlli

NotPetya sarebbe un finto ransomware. Un altro “virus di stato”?

Giu 29, 2017 Marco Schiaffino Attacchi, Hacking, Malware, News, RSS 0

Il malware non contiene un sistema che permetta di fornire la chiave di sblocco alle vittime. Un errore o l’unico obiettivo è quello di mettere K.O. i computer?

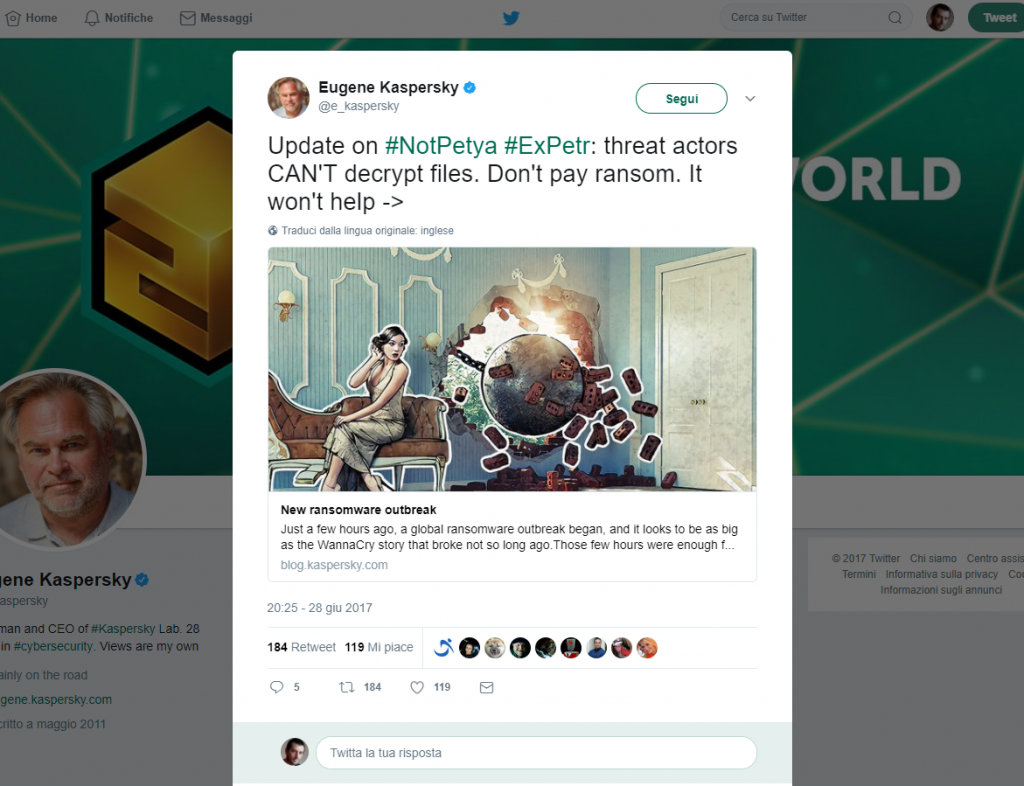

NotPetya, il malware che nella giornata di ieri ha colpito migliaia di computer in tutto il mondo, è un “finto ransomware”. Sarebbe questa la conclusione a cui sono giunti i ricercatori di Kaspersky che, analizzando il malware, hanno scoperto che non contiene un sistema che permetta ai pirati informatici di fornire la chiave di decrittazione alle vittime che pagano il riscatto.

Nel dettaglio, NotPetya esegue la crittografia usando una chiave generata casualmente, ma non contiene alcun sistema che comunichi ai cyber-criminali l’identificativo del computer compromesso in modo che possa essere messo in relazione con la chiave stessa. Insomma: i pirati stessi non hanno alcun modo per decodificare il Master File Table.

La scoperta complica la situazione, prima di tutto perché in questo scenario diventa probabile che le migliaia di vittime non abbiano alcuna speranza di recuperare i loro file. In secondo luogo perché questa “mancanza” apre una serie di domande sull’origine del malware e sul reale scopo dei pirati informatici che lo hanno diffuso.

Impossibile ottenere la chiave di decrittazione. E non solo perché l’indirizzo email dei pirati è bloccato…

L’ipotesi che si tratti di un semplice errore di programmazione è ben poco convincente. Stando alle dichiarazioni di molti esperti di sicurezza, tra cui Sean Sullivan di F-Secure, NotPetya è infatti un malware piuttosto complesso e assemblato da professionisti. È mai possibile che abbiano dimenticato di inserire un elemento così importante nel loro ransomware?

Una possibilità è quella che, in realtà, i pirati contassero di incassare soltanto i riscatti della prima “ondata” di infezioni, mettendo in conto che i pagamenti si sarebbero fermati una volta che si fosse scoperto che non potevano fornire la chiave.

Anche questa ipotesi, però, è piuttosto traballante. Perché escludere a priori la possibilità di portare avanti gli attacchi per un periodo più lungo e assicurarsi così maggiori guadagni?

Secondo Matt Suiche di Comae Technologies, NotPetya non sarebbe altro che un wiper, cioè un malware programmato per danneggiare il computer rendendo i dati inaccessibili al pari di altri software dannosi come Shamoon e StoneDrill, che in passato hanno colpito numerosi bersagli in Medioriente.

Suiche, in un post pubblicato questa notte, spiega che il malware sovrascriverebbe il Master Boot Record e il Master File Table, danneggiando irreparabilmente il disco e rendendo impossibile il recupero dei dati. La richiesta di riscatto, quindi, sarebbe solo uno specchietto per le allodole per i media, mentre il reale intento sarebbe un altro.

Una teoria, questa che andrebbe ad avvalorare l’ipotesi che NotPetya sia un “virus di stato” diffuso con l’intento di danneggiare obiettivi specifici, come sostenuto dal Ministro degli Esteri ucraino Pavlo Klimkin, che nella giornata di ieri ha accusato la Russia di aver orchestrato l’attacco per danneggiare il governo ucraino.

Un’ipotesi certamente suggestiva, ma anche questa poco convincente. Vero che l’Ucraina (i cui rapporti con la Russia sono tesissimi) è stata il bersaglio principale dell’attacco. Resta da capire, però, perché usare modalità di questo tipo, cercando di “camuffare” l’azione facendola passare per un normale attacco ransomware e diffondendolo anche nel resto del mondo.

E ancora: se un eventuale gruppo hacker sponsorizzato dai servizi segreti russi avesse voluto portare un attacco fingendo che fosse opera di normali cyber-criminali, perché non inserire un sistema di pagamento funzionante in modo da rendere più credibile la copertura?

Domande complesse, che probabilmente non potranno mai trovare una risposta certa. Per il momento, l’unica certezza che abbiamo è che i dati contenuti nelle migliaia di computer compromessi da NotPetya hanno ben poche speranze di essere recuperati.

Articoli correlati

-

Sul dark web ci sono oltre 2 milioni di...

Sul dark web ci sono oltre 2 milioni di...Mar 04, 2025 0

-

Kaspersky ha collaborato a Synergia II,...

Kaspersky ha collaborato a Synergia II,...Nov 11, 2024 0

-

Il machine learning di Kaspersky...

Il machine learning di Kaspersky...Ott 02, 2024 0

-

I vertici aziendali non sono del tutto...

I vertici aziendali non sono del tutto...Set 30, 2024 0

Altro in questa categoria

-

L’Italia è tra gli obiettivi...

L’Italia è tra gli obiettivi...Apr 04, 2025 0

-

Colt ha completato il trial di...

Colt ha completato il trial di...Apr 03, 2025 0

-

Corea del Nord: la minaccia cyber si...

Corea del Nord: la minaccia cyber si...Apr 02, 2025 0

-

Le vulnerabilità dei tool RMM aprono...

Le vulnerabilità dei tool RMM aprono...Apr 01, 2025 0

Last Week Security IT

Spyware nordcoreano e bot malvagi

Approfondimenti

-

L’Italia è tra gli obiettivi principali del...

L’Italia è tra gli obiettivi principali del...Apr 04, 2025 0

L’Italia è tra i principali obiettivi del cybercrime... -

Corea del Nord: la minaccia cyber si espande in Europa...

Corea del Nord: la minaccia cyber si espande in Europa...Apr 02, 2025 0

La Corea del Nord sta incrementando le proprie attività... -

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...Apr 01, 2025 0

Se da una parte i tool di Remote Monitoring and Management... -

Mimecast: con l’AI una nuova era per la Data Loss...

Mimecast: con l’AI una nuova era per la Data Loss...Mar 27, 2025 0

Ogni nuova tecnologia porta con sé nuovi rischi. Nel caso... -

Penetration testing, una volta ogni tanto non basta più:...

Penetration testing, una volta ogni tanto non basta più:...Mar 21, 2025 0

Il processo di penetration testing è ormai una pratica...

Minacce recenti

Corea del Nord: la minaccia cyber si espande in Europa grazie ai professionisti IT

Le vulnerabilità dei tool RMM aprono nuove opportunità ai cybercriminali

CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti dello smishing a tema INPS

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

L’Italia è tra gli obiettivi principali del...

L’Italia è tra gli obiettivi principali del...Apr 04, 2025 0

L’Italia è tra i principali obiettivi del cybercrime... -

Colt ha completato il trial di crittografia quantistica...

Colt ha completato il trial di crittografia quantistica...Apr 03, 2025 0

Colt Technology Services ha annunciato di aver completato... -

Corea del Nord: la minaccia cyber si espande in Europa...

Corea del Nord: la minaccia cyber si espande in Europa...Apr 02, 2025 0

La Corea del Nord sta incrementando le proprie attività... -

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...Apr 01, 2025 0

Se da una parte i tool di Remote Monitoring and... -

Una campagna di phishing usa il DNS-over-HTTPS per eludere...

Una campagna di phishing usa il DNS-over-HTTPS per eludere...Mar 31, 2025 0

I ricercatori di Infoblox hanno scoperto una nuova campagna...