Aggiornamenti recenti Aprile 3rd, 2025 10:03 AM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- Colt ha completato il trial di crittografia quantistica sulla propria rete ottica

- Corea del Nord: la minaccia cyber si espande in Europa grazie ai professionisti IT

- Le vulnerabilità dei tool RMM aprono nuove opportunità ai cybercriminali

- Una campagna di phishing usa il DNS-over-HTTPS per eludere i controlli

- CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti dello smishing a tema INPS

NotPetya diffuso da un trojan. E ora la polizia ucraina indaga

Lug 06, 2017 Marco Schiaffino Attacchi, Hacking, In evidenza, Malware, News, RSS 2

L’attacco pianificato e avviato un mese prima compromettendo migliaia di PC. Irruzione delle forze speciali nella sede della società software ucraina M.E.Doc.

C’è voluto un po’ di tempo per ricostruire le modalità con cui è stato portato l’attacco che ha colpito migliaia di computer in tutto il mondo con il (finto) ransomware NotPetya. Ora sappiamo che l’intera operazione è stata attentamente pianificata e portata avanti con estrema precisione e professionalità.

Come abbiamo scritto al momento dell’attacco, il presunto ransomware si è diffuso rapidamente, prendendo in particolar modo di mira l’Ucraina, ma raggiungendo anche Spagna, Norvegia, Italia e altri paesi europei.

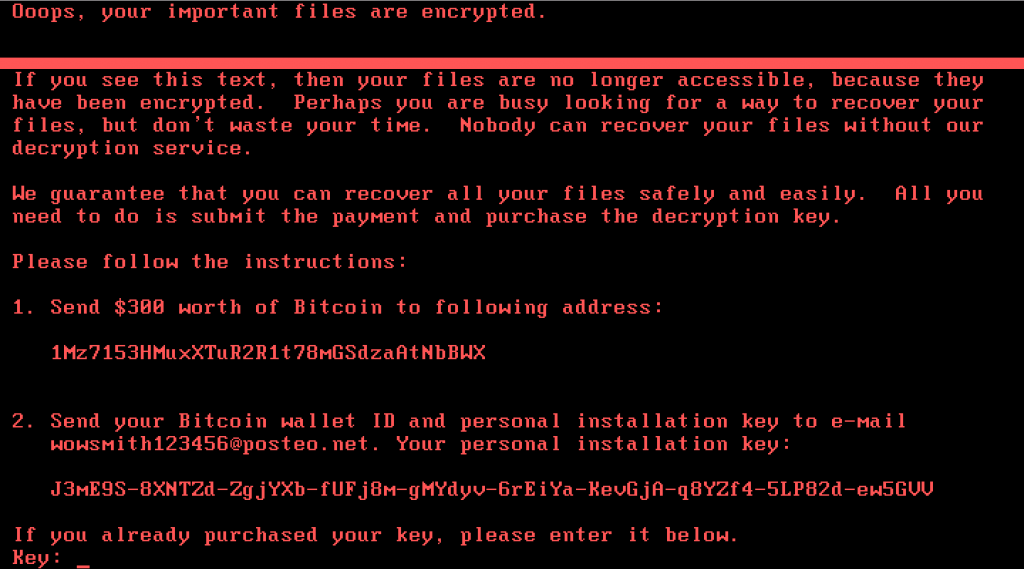

In seguito, si è scoperto anche che NotPetya (chiamato così per distinguerlo da un ransomware chiamato Petya con il quale il malware ha in realtà solo poche similitudini) non era un “vero” ransomware. Il suo scopo era solo quello di rendere inaccessibili i dati sul disco fisso dei computer infettati.

Le analisi dei ricercatori, infatti, hanno messo in evidenza come non fosse presente un sistema in grado di associare la chiave crittografica usata per codificare il Master File Table con il computer infettato. Insomma: i pirati informatici non avevano modo di dare alle vittime la chiave per avere indietro i loro dati una volta pagato il riscatto.

Computer bloccati e una richiesta di riscatto. Ma se anche la vittima avesse pagato, non avrebbe potuto avere la chiave per accedere di nuovo ai dati presi in ostaggio.

Un comportamento piuttosto curioso che ha cominciato a far pensare che il vero obiettivo dei cyber-criminali non fosse quello di guadagnare denaro a scapito delle vittime, ma semplicemente di provocare i maggiori danni possibili.

Anche se non ci sono conferme, la pista più accreditata da ricercatori è quella di un attacco mirato nei confronti dell’Ucraina, sul cui territorio si è verificata la maggior parte delle infezioni.

Dopo poche ore dall’attacco i ricercatori hanno anche capito il motivo per cui lo stato dell’ex-URSS ha registrato un numero di vittime notevolmente superiore alle altre nazioni: la diffusione del malware era infatti stata avviata attraverso un aggiornamento software di un programma di fatturazione distribuito da una società ucraina chiamata M.E.Doc.

Fino a quel momento, però, si era pensato che la compromissione dei server da parte dagli hacker avesse come obiettivo quello di inserire NotPetya direttamente nel codice del popolare software distribuito da M.E.Doc. Un’ipotesi che lasciava spazio a qualche zona d’ombra: com’è stato possibile che si sia diffuso al di fuori dell’Ucraina?

Ora ci sono nuove rivelazioni che spiegano meglio quello che è successo e, in particolare, quale sia stato il meccanismo di diffusione del malware.

Stando ai report di numerose società di sicurezza (tra cui Kaspersky, Bitdefender, Microsoft Cisco ed ESET) il vettore primario dell’infezione è stato effettivamente l’aggiornamento del software di M.E.Doc. Ma al suo interno i pirati non hanno inserito NotPetya, bensì un trojan che gli ha permesso di avere accesso ai computer infetti.

Il ransomware (ma a questo punto è più corretto parlare di un wiper, cioè un malware programmato per cancellare i dati sul computer infetto) sarebbe stato caricato sui PC solo in seguito, sfruttando la backdoor installata in precedenza.

La ricostruzione della vicenda lo conferma e, secondo ESET, il trojan sarebbe stato distribuito il 15 maggio cioè un mese e mezzo prima dell’attacco di NotPetya. I pirati informatici quindi, avrebbero aspettato ben sei settimane per avere la certezza di poter compromettere un numero sufficiente di PC per avviare un attacco in grande stile.

Nonostante i progressi degli esperti di intelligence, rimangono in campo ancora numerose domande. Prima tra tutte il ruolo della società M.E.Doc.

Ad approfondire il tema ci stanno pensando le autorità ucraine, che hanno avviato le loro indagini sulla società con metodi per la verità un po’ sopra le righe, come si vede in questo video pubblicato su YouTube in cui si vedono le forze di polizia “accedere” alla sede dell’azienda.

Il dubbio, però, è che M.E.Doc non sia semplicemente una vittima di un attacco hacker. Quello di NotPetya non è infatti il primo attacco che parte dai loro server. Il software di fatturazione sarebbe stato utilizzato come vettore di attacco almeno in un altro caso.

I ricercatori che hanno analizzato la backdoor usata dai cyber-criminali sostengono inoltre che chiunque l’abbia messa a punto ha avuto bisogno di accedere al codice sorgente del software di fatturazione. Se non si può parlare con certezza di un coinvolgimento diretto, quindi, sulla vicenda aleggia per lo meno il sospetto che ci sia stata una talpa che ha fornito le informazioni ai pirati informatici.

Secondo gli esperti, infine, non è escluso che esistano altre backdoor nascoste da qualche parte. L’aggiornamento usato per distribuire il trojan è infatti piuttosto “corposo”: la bellezza di 1,5 GB di dati. Servirà un po’ di tempo per assicurarsi che al suo interno non ci siano altre sorprese.

Articoli correlati

-

Sul dark web ci sono oltre 2 milioni di...

Sul dark web ci sono oltre 2 milioni di...Mar 04, 2025 0

-

ESET scopre il primo bootkit UEFI per...

ESET scopre il primo bootkit UEFI per...Dic 11, 2024 0

-

Kaspersky ha collaborato a Synergia II,...

Kaspersky ha collaborato a Synergia II,...Nov 11, 2024 0

-

ESET scopre CeranaKeeper, gruppo APT...

ESET scopre CeranaKeeper, gruppo APT...Ott 08, 2024 0

Altro in questa categoria

-

Colt ha completato il trial di...

Colt ha completato il trial di...Apr 03, 2025 0

-

Corea del Nord: la minaccia cyber si...

Corea del Nord: la minaccia cyber si...Apr 02, 2025 0

-

Le vulnerabilità dei tool RMM aprono...

Le vulnerabilità dei tool RMM aprono...Apr 01, 2025 0

-

Una campagna di phishing usa il...

Una campagna di phishing usa il...Mar 31, 2025 0

Last Week Security IT

Spyware nordcoreano e bot malvagi

Approfondimenti

-

Corea del Nord: la minaccia cyber si espande in Europa...

Corea del Nord: la minaccia cyber si espande in Europa...Apr 02, 2025 0

La Corea del Nord sta incrementando le proprie attività... -

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...Apr 01, 2025 0

Se da una parte i tool di Remote Monitoring and Management... -

Mimecast: con l’AI una nuova era per la Data Loss...

Mimecast: con l’AI una nuova era per la Data Loss...Mar 27, 2025 0

Ogni nuova tecnologia porta con sé nuovi rischi. Nel caso... -

Penetration testing, una volta ogni tanto non basta più:...

Penetration testing, una volta ogni tanto non basta più:...Mar 21, 2025 0

Il processo di penetration testing è ormai una pratica... -

Il ransomware Medusa ha colpito oltre 300 infrastrutture...

Il ransomware Medusa ha colpito oltre 300 infrastrutture...Mar 13, 2025 0

Il bilancio delle vittime del ransomware Medusa è...

Minacce recenti

Le vulnerabilità dei tool RMM aprono nuove opportunità ai cybercriminali

CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti dello smishing a tema INPS

RedCurl passa al ransomware: scoperto il primo attacco con QWCrypt

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

Colt ha completato il trial di crittografia quantistica...

Colt ha completato il trial di crittografia quantistica...Apr 03, 2025 0

Colt Technology Services ha annunciato di aver completato... -

Corea del Nord: la minaccia cyber si espande in Europa...

Corea del Nord: la minaccia cyber si espande in Europa...Apr 02, 2025 0

La Corea del Nord sta incrementando le proprie attività... -

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...Apr 01, 2025 0

Se da una parte i tool di Remote Monitoring and... -

Una campagna di phishing usa il DNS-over-HTTPS per eludere...

Una campagna di phishing usa il DNS-over-HTTPS per eludere...Mar 31, 2025 0

I ricercatori di Infoblox hanno scoperto una nuova campagna... -

CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti...

CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti...Mar 31, 2025 0

Nel corso dell’ultima settimana, il CERT-AGID ha rilevato...

2 thoughts on “NotPetya diffuso da un trojan. E ora la polizia ucraina indaga”