Aggiornamenti recenti Aprile 3rd, 2025 10:03 AM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- Colt ha completato il trial di crittografia quantistica sulla propria rete ottica

- Corea del Nord: la minaccia cyber si espande in Europa grazie ai professionisti IT

- Le vulnerabilità dei tool RMM aprono nuove opportunità ai cybercriminali

- Una campagna di phishing usa il DNS-over-HTTPS per eludere i controlli

- CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti dello smishing a tema INPS

CIA Leaks: con Dumbo gli 007 disattivano webcam e microfoni

Ago 04, 2017 Marco Schiaffino Hacking, Leaks, News, RSS 0

Il tool permette di individuare automaticamente i dispositivi di sorveglianza controllati dal PC e disattivarli con un semplice clic del mouse.

Non solo strumenti di hacking per compromettere i computer dei bersagli. Le nuove rivelazioni di WikiLeaks sugli strumenti informatici della CIA questa volta riguardano uno strumento che viene usato “sul campo” dagli agenti per disattivare i sistemi di sorveglianza.

Il tool si chiama Dumbo e il sito di Julian Assange ne pubblica, come al solito, i manuali d’uso. Si tratta di un software che ha lo scopo di mettere fuori uso i sistemi di sorveglianza e rendere inutilizzabili tutti i video registrati.

L’obiettivo, come riportano gli stessi documenti, è quello di neutralizzare tutti i dispositivi che potrebbero compromettere un “Gruppo di Accesso Fisico” (Physical Access Group o PAG) della Central Intelligence Agency.

In altre parole, si tratta del classico programmino che abbiamo visto in decine di film di spionaggio e che mette K.O. i sistemi di sorveglianza prima che gli agenti segreti si infiltrino in un edificio.

Dumbo “gira” direttamente da una chiave USB che deve essere collegata al computer che controlla i sistemi di sicurezza ed è in grado di rilevare automaticamente i dispositivi di sorveglianza (videocamere e microfoni) collegati direttamente o attraverso reti Wi-Fi e Bluetooth.

Il tool è pensato per funzionare con i sistemi Windows e, per lo meno nella versione 3.0 a cui si riferisce il manuale pubblicato da WikiLeaks (risale a luglio 2015) è in grado di funzionare solo con i sistemi Microsoft a 32 bit. Non supporta i sistemi anteriori a Windows XP.

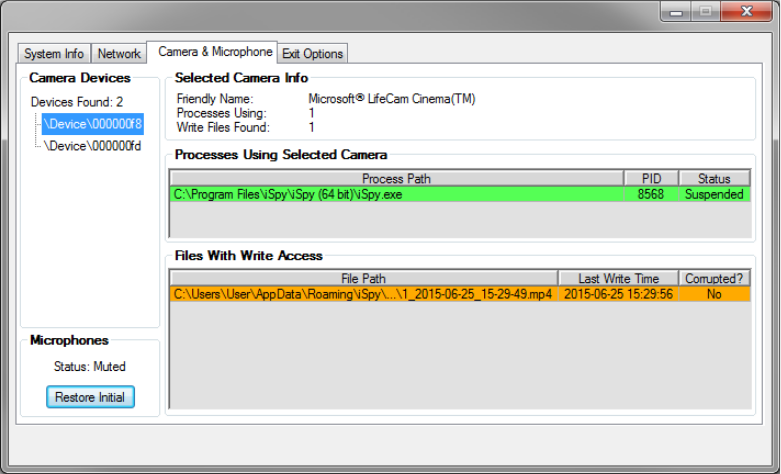

L’interfaccia grafica è intuitiva e permette subito di capire lo stato dei dispositivi di sorveglianza. Quelli in verde sono disattivati e quindi considerati “sicuri”.

Una volta avviato con privilegi di amministratore, visualizza un’interfaccia grafica che offre una panoramica organizzata in sezioni: informazioni del sistema; network; videocamere e microfoni; opzioni di uscita.

Da qui gli agenti possono controllare i singoli dispositivi ed eliminare i file registrati. Il manuale specifica però che Dumbo è in grado di individuare ed eliminare solo i file che sono stati creati durante il suo utilizzo e non quelli precedenti.

Le opzioni di uscita, poi, consentono di pianificare il ripristino del computer allo stato normale, consentendo agli agenti di stabilire un periodo di tempo (tra 0 e 99 minuti) dall’inserimento del comando, permettendo così al gruppo di eclissarsi prima che i dispositivi ricomincino a funzionare normalmente.

Articoli correlati

-

Un piccolo glitch di X ha messo in...

Un piccolo glitch di X ha messo in...Ott 19, 2023 0

-

Qihoo 360 accusa gli USA di cyber...

Qihoo 360 accusa gli USA di cyber...Mar 28, 2022 0

-

Finti agenti della CIA ricattano le...

Finti agenti della CIA ricattano le...Giu 14, 2020 0

-

Operation Rubicon: come USA e Germania...

Operation Rubicon: come USA e Germania...Feb 12, 2020 0

Altro in questa categoria

-

Colt ha completato il trial di...

Colt ha completato il trial di...Apr 03, 2025 0

-

Corea del Nord: la minaccia cyber si...

Corea del Nord: la minaccia cyber si...Apr 02, 2025 0

-

Le vulnerabilità dei tool RMM aprono...

Le vulnerabilità dei tool RMM aprono...Apr 01, 2025 0

-

Una campagna di phishing usa il...

Una campagna di phishing usa il...Mar 31, 2025 0

Last Week Security IT

Spyware nordcoreano e bot malvagi

Approfondimenti

-

Corea del Nord: la minaccia cyber si espande in Europa...

Corea del Nord: la minaccia cyber si espande in Europa...Apr 02, 2025 0

La Corea del Nord sta incrementando le proprie attività... -

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...Apr 01, 2025 0

Se da una parte i tool di Remote Monitoring and Management... -

Mimecast: con l’AI una nuova era per la Data Loss...

Mimecast: con l’AI una nuova era per la Data Loss...Mar 27, 2025 0

Ogni nuova tecnologia porta con sé nuovi rischi. Nel caso... -

Penetration testing, una volta ogni tanto non basta più:...

Penetration testing, una volta ogni tanto non basta più:...Mar 21, 2025 0

Il processo di penetration testing è ormai una pratica... -

Il ransomware Medusa ha colpito oltre 300 infrastrutture...

Il ransomware Medusa ha colpito oltre 300 infrastrutture...Mar 13, 2025 0

Il bilancio delle vittime del ransomware Medusa è...

Minacce recenti

Le vulnerabilità dei tool RMM aprono nuove opportunità ai cybercriminali

CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti dello smishing a tema INPS

RedCurl passa al ransomware: scoperto il primo attacco con QWCrypt

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

Colt ha completato il trial di crittografia quantistica...

Colt ha completato il trial di crittografia quantistica...Apr 03, 2025 0

Colt Technology Services ha annunciato di aver completato... -

Corea del Nord: la minaccia cyber si espande in Europa...

Corea del Nord: la minaccia cyber si espande in Europa...Apr 02, 2025 0

La Corea del Nord sta incrementando le proprie attività... -

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...Apr 01, 2025 0

Se da una parte i tool di Remote Monitoring and... -

Una campagna di phishing usa il DNS-over-HTTPS per eludere...

Una campagna di phishing usa il DNS-over-HTTPS per eludere...Mar 31, 2025 0

I ricercatori di Infoblox hanno scoperto una nuova campagna... -

CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti...

CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti...Mar 31, 2025 0

Nel corso dell’ultima settimana, il CERT-AGID ha rilevato...