Aggiornamenti recenti Aprile 3rd, 2025 10:03 AM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- Colt ha completato il trial di crittografia quantistica sulla propria rete ottica

- Corea del Nord: la minaccia cyber si espande in Europa grazie ai professionisti IT

- Le vulnerabilità dei tool RMM aprono nuove opportunità ai cybercriminali

- Una campagna di phishing usa il DNS-over-HTTPS per eludere i controlli

- CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti dello smishing a tema INPS

Anche i pirati informatici fanno errori di distrazione

Dic 01, 2017 Marco Schiaffino Attacchi, Hacking, In evidenza, Malware, News, RSS 0

Un’email di phishing del gruppo Cobalt contiene tutti gli indirizzi dei possibili bersagli. Nel mirino ci sono anche delle banche italiane.

Sono professionisti del cyber-crimine, specializzati nel colpire istituti finanziari e altri enti di alto livello. Stiamo parlando del gruppo Cobalt, che in questi giorni sembrerebbe impegnato in una massiccia campagna di distribuzione di un suo malware.

Come abbiamo raccontato in questo articolo, i pirati del gruppo Cobalt stanno sfruttando una vulnerabilità di Office particolarmente insidiosa. Scoperta solo qualche settimana fa, consente di creare un documento di Word (Cobalt usa il formato RTF) che avvia l’installazione di un malware all’apertura del documento, senza che la vittima debba approvare l’esecuzione delle Macro o dare altre autorizzazioni.

Come ha segnalato Yonathan Klijnsma, un ricercatore della società di sicurezza RiskIQ, sembra però che i pirati si siano distratti e abbiano commesso un classico errore di distrazione.

In una delle email di phishing inviata il 21 novembre alle potenziali vittime, infatti, hanno inserito gli indirizzi dei destinatari nel campo “A:” e non in quello “Ccn:” (Copia conoscenza nascosta – ndr) che viene utilizzato di solito per impedire che il destinatario si accorga che l’email è stata inviata anche a qualcun altro.

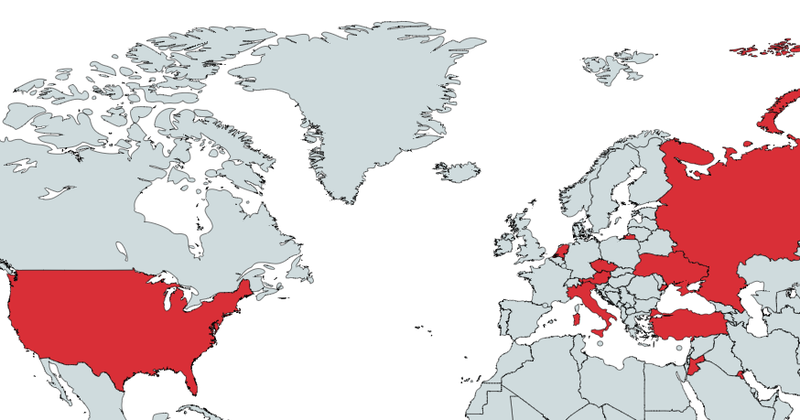

Risultato: i ricercatori di sicurezza hanno in pratica ottenuto un elenco completo dei bersagli presi di mira dal gruppo Cobalt. Per la precisione stiamo parlando di 1880 indirizzi di posta elettronica che fanno riferimento a un gran numero di banche del Kazakistan, ma anche di altri paesi tra cui Stati Uniti, Olanda, Austria, Russia, Kuwait e Italia.

Individuato già nel 2016, il gruppo Cobalt agisce ormai a livello internazionale. I bersagli preferiti sono banche e istituti finanziari.

La cosa interessante è che, secondo Klijnsma, le email in questione (molte fanno riferimento direttamente a impiegati degli istituti) non sarebbero state nemmeno difficile da rintracciare. Come il ricercatore ha verificato, sono tutte individuabili attraverso una semplice ricerca su Google.

I ricercatori non hanno pubblicato i nomi degli istituti coinvolti nell’attacco, ma hanno avuto la possibilità di studiare il payload che viene attivato al momento dell’apertura del documento.

Come si sospettava, si tratta di Cobalt Strike, uno strumento normalmente utilizzato dai team che eseguono test di penetrazione e che è anche il “marchio di fabbrica” del gruppo Cobalt.

La sorpresa, invece, è arrivata dall’analisi dei server Command and Control. Utilizzando i certificati digitali usati dal gruppo per crittografare le comunicazioni con protocollo SSL, i ricercatori di RiskIQ ne hanno individuati ben 816. Gli stessi ricercatori, però, avvisano che il dato è “drogato”.

I pirati informatici avrebbero infatti usato il certificato digitale predefinito fornito con Cobalt Strike. Questo significa che una parte dei server (ma è impossibile sapere quanti) sono utilizzati da ricercatori che usano Cobalt Strike per i loro test. Il numero di 816, però, fa comunque una certa impressione…

Articoli correlati

-

Versioni piratate di Office...

Versioni piratate di Office...Mag 31, 2024 0

-

Agent Tesla torna a diffondersi grazie...

Agent Tesla torna a diffondersi grazie...Dic 22, 2023 0

-

Defender Application Guard for Office...

Defender Application Guard for Office...Nov 28, 2023 0

-

Scoperto ShadowSyndicate, un player del...

Scoperto ShadowSyndicate, un player del...Set 29, 2023 0

Altro in questa categoria

-

Colt ha completato il trial di...

Colt ha completato il trial di...Apr 03, 2025 0

-

Corea del Nord: la minaccia cyber si...

Corea del Nord: la minaccia cyber si...Apr 02, 2025 0

-

Le vulnerabilità dei tool RMM aprono...

Le vulnerabilità dei tool RMM aprono...Apr 01, 2025 0

-

Una campagna di phishing usa il...

Una campagna di phishing usa il...Mar 31, 2025 0

Last Week Security IT

Spyware nordcoreano e bot malvagi

Approfondimenti

-

Corea del Nord: la minaccia cyber si espande in Europa...

Corea del Nord: la minaccia cyber si espande in Europa...Apr 02, 2025 0

La Corea del Nord sta incrementando le proprie attività... -

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...Apr 01, 2025 0

Se da una parte i tool di Remote Monitoring and Management... -

Mimecast: con l’AI una nuova era per la Data Loss...

Mimecast: con l’AI una nuova era per la Data Loss...Mar 27, 2025 0

Ogni nuova tecnologia porta con sé nuovi rischi. Nel caso... -

Penetration testing, una volta ogni tanto non basta più:...

Penetration testing, una volta ogni tanto non basta più:...Mar 21, 2025 0

Il processo di penetration testing è ormai una pratica... -

Il ransomware Medusa ha colpito oltre 300 infrastrutture...

Il ransomware Medusa ha colpito oltre 300 infrastrutture...Mar 13, 2025 0

Il bilancio delle vittime del ransomware Medusa è...

Minacce recenti

Le vulnerabilità dei tool RMM aprono nuove opportunità ai cybercriminali

CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti dello smishing a tema INPS

RedCurl passa al ransomware: scoperto il primo attacco con QWCrypt

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

Colt ha completato il trial di crittografia quantistica...

Colt ha completato il trial di crittografia quantistica...Apr 03, 2025 0

Colt Technology Services ha annunciato di aver completato... -

Corea del Nord: la minaccia cyber si espande in Europa...

Corea del Nord: la minaccia cyber si espande in Europa...Apr 02, 2025 0

La Corea del Nord sta incrementando le proprie attività... -

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...Apr 01, 2025 0

Se da una parte i tool di Remote Monitoring and... -

Una campagna di phishing usa il DNS-over-HTTPS per eludere...

Una campagna di phishing usa il DNS-over-HTTPS per eludere...Mar 31, 2025 0

I ricercatori di Infoblox hanno scoperto una nuova campagna... -

CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti...

CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti...Mar 31, 2025 0

Nel corso dell’ultima settimana, il CERT-AGID ha rilevato...