Aggiornamenti recenti Aprile 1st, 2025 2:38 PM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- Le vulnerabilità dei tool RMM aprono nuove opportunità ai cybercriminali

- Una campagna di phishing usa il DNS-over-HTTPS per eludere i controlli

- CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti dello smishing a tema INPS

- SharePoint inondato dallo spam: la colpa è di un dominio Stream compromesso

- RedCurl passa al ransomware: scoperto il primo attacco con QWCrypt

La nuova botnet che fa strage di IoT si chiama Satori

Dic 06, 2017 Marco Schiaffino In evidenza, Malware, Minacce, News, RSS, Worms 0

Si comporta come un worm e ha già compromesso almeno 280.000 dispositivi su Internet. Forse sfrutta uno zero-day dei router Huawei.

Pensavate che il capitolo Mirai fosse chiuso? Beh, vi sbagliavate. Oltre al fatto che in circolazione ci sono botnet composte da migliaia di dispositivi della “Internet of Things” (IoT) compromessi attraverso i vecchi strumenti di attacco usati alla fine del 2016, all’orizzonte si delineano nuove minacce.

Una delle più pericolose è Satori, una botnet individuata dal ricercatore cinese Li Fengpei, che per qualche misterioso motivo ha scelto un termine nipponico (Satori in giapponese significa “risveglio”) per battezzarla.

Il ricercatore di Qihoo 360 Netlab ha rilevato un improvviso aumento nell’attività della botnet e in un report pubblicato sul blog della società di sicurezza per cui lavora ne ha descritto le caratteristiche per quello che ne è riuscito a capire fino a ora.

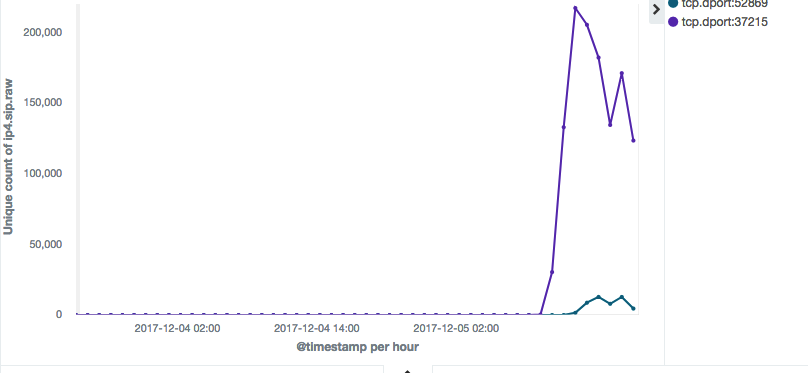

Come riporta Fengpei, Satori sembra essersi “svegliata” di colpo. Nel momento di picco massimo il ricercatore ha rilevato più di 200.000 dispositivi impegnati a eseguire scansioni verso due porte specifiche.

Fengpei descrive Satori come una variante di Mirai, anche se ha caratteristiche molto diverse dalla sua illustre “collega”. Mirai, infatti, si diffondeva sfruttando uno strumento installato sui dispositivi (uno scanner Telnet) che consentiva di individuare i device vulnerabili sulla base dell’utilizzo di username e password predefinite.

Satori sembra agire in un altro modo. Il malware esegue infatti uno scanning sulle porte 37215 e 52869, sfruttando per diffondersi due distinte vulnerabilità. La prima (che agisce sulla porta 52869) è ben nota agli esperti di sicurezza. Si tratta di un bug (CVE-2014-8361) relativo ai dispositivi Realteck SDK.

La seconda, invece, potrebbe essere una vulnerabilità zero-day che colpisce i router Huawei e di cui si era vociferato in passato ma di cui esiste solo una stringatissima segnalazione da parte di Check Point.

Anche se le esatte modalità di diffusione di Satori non sono ancora chiare, quello che è certo è che si comporta come un classico worm e che la sua crescita è esponenziale: ogni dispositivo infetto comincia infatti a cercare altri possibili bersagli e li attacca.

Se la botnet dovesse continuare a crescere a questi ritmi, però, possiamo stare sicuri che saremo obbligati in qualche modo a saperne qualche cosa di più.

Articoli correlati

-

Di nuovo, una vecchia vulnerabilità di...

Di nuovo, una vecchia vulnerabilità di...Feb 07, 2025 0

-

In Italia raddoppiano gli attacchi...

In Italia raddoppiano gli attacchi...Dic 02, 2024 0

-

Zscaler estende l’architettura Zero...

Zscaler estende l’architettura Zero...Nov 28, 2024 0

-

Malware mobile in aumento: trovate...

Malware mobile in aumento: trovate...Ott 31, 2024 0

Altro in questa categoria

-

Le vulnerabilità dei tool RMM aprono...

Le vulnerabilità dei tool RMM aprono...Apr 01, 2025 0

-

Una campagna di phishing usa il...

Una campagna di phishing usa il...Mar 31, 2025 0

-

CERT-AGID 22-28 marzo: in vendita sul...

CERT-AGID 22-28 marzo: in vendita sul...Mar 31, 2025 0

-

SharePoint inondato dallo spam: la...

SharePoint inondato dallo spam: la...Mar 28, 2025 0

Last Week Security IT

Spyware nordcoreano e bot malvagi

Approfondimenti

-

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...Apr 01, 2025 0

Se da una parte i tool di Remote Monitoring and Management... -

Mimecast: con l’AI una nuova era per la Data Loss...

Mimecast: con l’AI una nuova era per la Data Loss...Mar 27, 2025 0

Ogni nuova tecnologia porta con sé nuovi rischi. Nel caso... -

Penetration testing, una volta ogni tanto non basta più:...

Penetration testing, una volta ogni tanto non basta più:...Mar 21, 2025 0

Il processo di penetration testing è ormai una pratica... -

Il ransomware Medusa ha colpito oltre 300 infrastrutture...

Il ransomware Medusa ha colpito oltre 300 infrastrutture...Mar 13, 2025 0

Il bilancio delle vittime del ransomware Medusa è... -

Kaspersky avverte: email aziendali usate per account...

Kaspersky avverte: email aziendali usate per account...Mar 12, 2025 0

Kaspersky lancia un segnale d’allarme: registrare account...

Minacce recenti

CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti dello smishing a tema INPS

RedCurl passa al ransomware: scoperto il primo attacco con QWCrypt

Attenzione ai convertitori di file online: possono distribuire malware

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...Apr 01, 2025 0

Se da una parte i tool di Remote Monitoring and... -

Una campagna di phishing usa il DNS-over-HTTPS per eludere...

Una campagna di phishing usa il DNS-over-HTTPS per eludere...Mar 31, 2025 0

I ricercatori di Infoblox hanno scoperto una nuova campagna... -

CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti...

CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti...Mar 31, 2025 0

Nel corso dell’ultima settimana, il CERT-AGID ha rilevato... -

SharePoint inondato dallo spam: la colpa è di un dominio...

SharePoint inondato dallo spam: la colpa è di un dominio...Mar 28, 2025 0

Un vecchio dominio di Microsoft Stream è stato compromesso... -

RedCurl passa al ransomware: scoperto il primo attacco con...

RedCurl passa al ransomware: scoperto il primo attacco con...Mar 28, 2025 0

RedCurl, gruppo hacker russo attivo almeno dal 2018 e...