Aggiornamenti recenti Aprile 4th, 2025 12:39 PM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- L’Italia è tra gli obiettivi principali del cybercrime

- Colt ha completato il trial di crittografia quantistica sulla propria rete ottica

- Corea del Nord: la minaccia cyber si espande in Europa grazie ai professionisti IT

- Le vulnerabilità dei tool RMM aprono nuove opportunità ai cybercriminali

- Una campagna di phishing usa il DNS-over-HTTPS per eludere i controlli

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- L’Italia è tra gli obiettivi principali del cybercrime

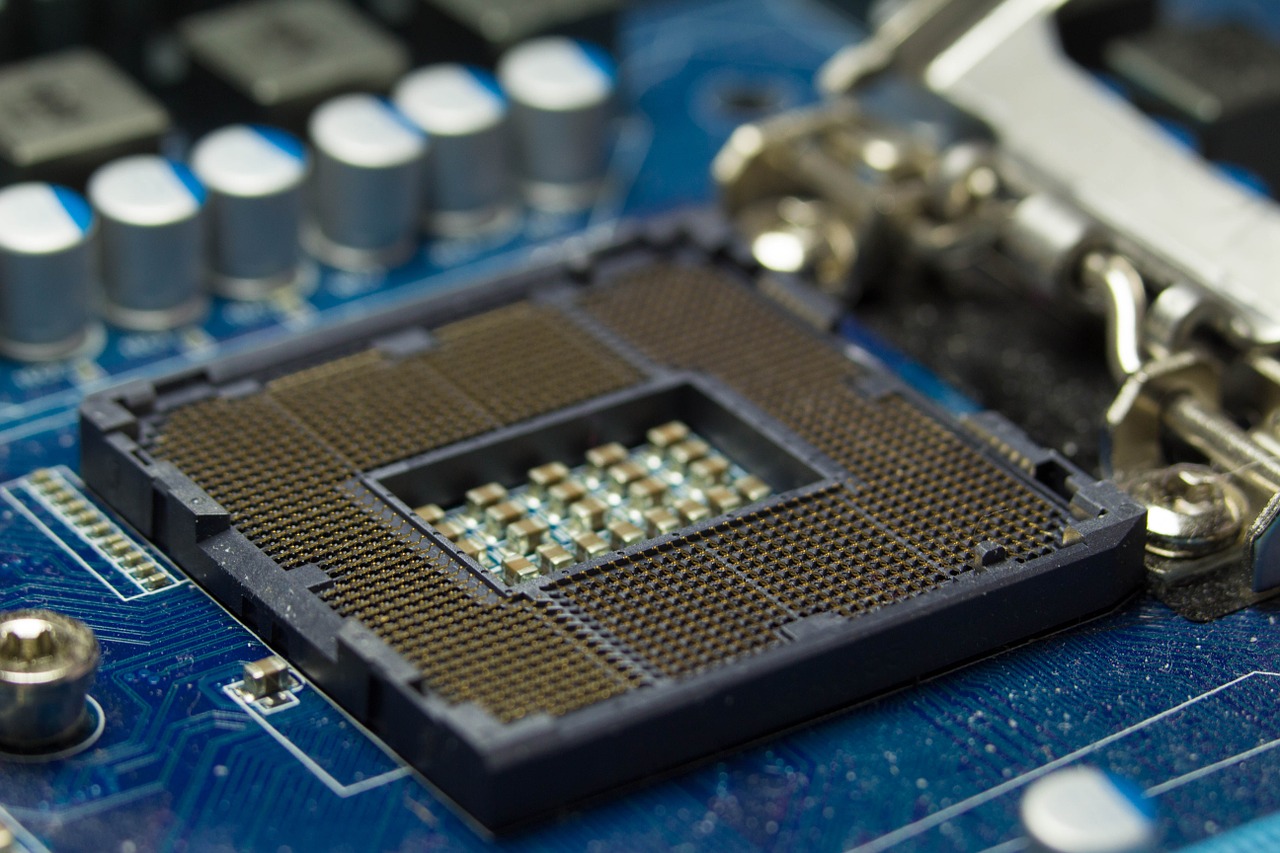

Spectre e Meltdown Bug: come controllare se si è vulnerabili e cosa fare

Gen 05, 2018 Giancarlo Calzetta Minacce, News, RSS, Vulnerabilità 1

Nel caos che sta seguendo gli annunci di ieri sulle vulnerabilità riscontrate nei processori di Intel, AMD e Arm, ecco qualche dettaglio per cercare di chiudere una falla dura a morire anche perché Microsoft ci sta mettendo del suo.

La vicenda “processori buggati” è ancora in là dal trovare una soluzione definitiva, anche perché la situazione è complicata e si sta complicando ancor di più dal momento che Microsoft ha rilasciato una patch che ha implicazioni pericolose.

Secondo il bollettino rilasciato dalla casa di Redmond, infatti, la patch per Windows che chiude una delle falle (quella meno complicata da sfruttare e quindi potenzialmente più pericolosa) è disponibile, ma ha la brutta abitudine di mandare in crash completo (bluescreen che si presenta ad ogni riavvio) i computer che montano alcuni antivirus.

Per ovviare a questo problema, Microsoft ha introdotto una procedura che dovrebbe evitare il crash sistematico dei PC che non possono “reggere” all’update. In pratica il sistema permette di scaricare la patch solo a quei PC che hanno un antivirus aggiornato e che non provoca il riavvio ciclico di Windows.

Per riconoscerli, il sistema di aggiornamento controlla che sia presente una particolare chiave nel registro di sistema. Questa chiave è ovviamente pubblica e dovrebbe essere inserita dai produttori di antivirus dopo che hanno testato la patch, fatto gli eventuali aggiustamenti e inviato l’aggiornamento ai loro clienti.

Purtroppo, dei tanti produttori di antivirus in circolazione, alcuni non hanno intenzione di creare alcuna patch apposità, né di mandare una patch che scriva quella chiave nel registro; altri hanno dichiarato che il loro sistema di patch non permette la modifica del registro e quindi l’utente deve “fare a mano”.

Un utile articolo su Bleeping Computer ci ha fornito una panoramica su quali siano le indicazioni più utili pubblicate da Microsoft in questo caso:

1) Guidance for Windows desktop users

2) Guidance for Windows Server users

3) Security advisory ADV180002 (contains KB numbers for update packages)

4) Update compatibility warning for users with third-party anti-virus software

Inoltre, viene pubblicata una tabella che riassume le posizioni dei vari produttori a riguardo. Dopo la tabella, troverete le indicazioni per verificare se la vulnerabilità ancora affligge i vostri sistemi.

G Data ci ha anche mandato un nota riguardante i sistemi mobili, che riportiamo di seguito: ” Il problema adesso è interamente nelle mani dei produttori di smartphone. Google è perfettamente a conoscenza del problema e insieme ai maggiori produttori ha preso tutte le misure necessarie a mitigare il problema. Ma come sapete, gli aggiornamenti su Android viaggiano lentamente in quanto molto dipende anche dagli operatori telefonici. Secondo il mio modesto parere” – dice Eddy Willems – “questo diventarà un problema serio per i dispositivi più vecchi perché potrebbero non vedere mai una patch. Stiamo ancora investigando sulla fattibilità, ma in futuro potremmo risolvere il problema tramite i nostri prodotti per Android”.

Come verificare se il sistema è vulnerabile.

Tra i vari documenti rilasciati da Microsoft, torna utile anche una procedura per verificare se i nostri sistemi sono ancora vulnerabili e a cosa. Si tratta di una procedura da eseguire tramite Powershell, ricordandosi di avviarla in modalità di amministrazione per poter installare le componenti necessarie.

Il comando di seguito, scaricherà e installerà un modulo per testare le vulnerabilità Meltdown e Spectre.

Install-Module SpeculationControl

Se ricevete un errore di esecuzione, potreste aver bisogno di modificare le policy di Powershell utilizzando

Set-ExecutionPolicy Bypass

Se tutto fila liscio, potete lanciare il test vero e proprio con

Get-SpeculationControlSettings

Probabilmente, il risultato sarà misto o pessimo, con tutte le vulnerabilità ancora da chiudere o con solo le vulnerabilità Spectre ancora da sistemare. L’unica cosa da fare è installare tutte le patch di Windows, una volta assicuratici che l’antivirus non crei problemi, e attendere gli aggiornamenti del firmware di schede madri e processori quando (e se) verranno rilasciati.

Articoli correlati

-

Spectre è ancora presente nei nuovi...

Spectre è ancora presente nei nuovi...Ott 30, 2024 0

-

Spectre: un nuovo exploit colpisce i...

Spectre: un nuovo exploit colpisce i...Apr 12, 2024 0

-

SLAM segue le orme di Spectre per...

SLAM segue le orme di Spectre per...Dic 07, 2023 0

-

Scoperta Reptar, una nuova...

Scoperta Reptar, una nuova...Nov 17, 2023 0

Altro in questa categoria

-

L’Italia è tra gli obiettivi...

L’Italia è tra gli obiettivi...Apr 04, 2025 0

-

Colt ha completato il trial di...

Colt ha completato il trial di...Apr 03, 2025 0

-

Corea del Nord: la minaccia cyber si...

Corea del Nord: la minaccia cyber si...Apr 02, 2025 0

-

Le vulnerabilità dei tool RMM aprono...

Le vulnerabilità dei tool RMM aprono...Apr 01, 2025 0

Last Week Security IT

Spyware nordcoreano e bot malvagi

Approfondimenti

-

L’Italia è tra gli obiettivi principali del...

L’Italia è tra gli obiettivi principali del...Apr 04, 2025 0

L’Italia è tra i principali obiettivi del cybercrime... -

Corea del Nord: la minaccia cyber si espande in Europa...

Corea del Nord: la minaccia cyber si espande in Europa...Apr 02, 2025 0

La Corea del Nord sta incrementando le proprie attività... -

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...Apr 01, 2025 0

Se da una parte i tool di Remote Monitoring and Management... -

Mimecast: con l’AI una nuova era per la Data Loss...

Mimecast: con l’AI una nuova era per la Data Loss...Mar 27, 2025 0

Ogni nuova tecnologia porta con sé nuovi rischi. Nel caso... -

Penetration testing, una volta ogni tanto non basta più:...

Penetration testing, una volta ogni tanto non basta più:...Mar 21, 2025 0

Il processo di penetration testing è ormai una pratica...

Minacce recenti

Corea del Nord: la minaccia cyber si espande in Europa grazie ai professionisti IT

Le vulnerabilità dei tool RMM aprono nuove opportunità ai cybercriminali

CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti dello smishing a tema INPS

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

L’Italia è tra gli obiettivi principali del...

L’Italia è tra gli obiettivi principali del...Apr 04, 2025 0

L’Italia è tra i principali obiettivi del cybercrime... -

Colt ha completato il trial di crittografia quantistica...

Colt ha completato il trial di crittografia quantistica...Apr 03, 2025 0

Colt Technology Services ha annunciato di aver completato... -

Corea del Nord: la minaccia cyber si espande in Europa...

Corea del Nord: la minaccia cyber si espande in Europa...Apr 02, 2025 0

La Corea del Nord sta incrementando le proprie attività... -

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...Apr 01, 2025 0

Se da una parte i tool di Remote Monitoring and... -

Una campagna di phishing usa il DNS-over-HTTPS per eludere...

Una campagna di phishing usa il DNS-over-HTTPS per eludere...Mar 31, 2025 0

I ricercatori di Infoblox hanno scoperto una nuova campagna...

One thought on “Spectre e Meltdown Bug: come controllare se si è vulnerabili e cosa fare”