Aggiornamenti recenti Aprile 1st, 2025 2:38 PM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- Le vulnerabilità dei tool RMM aprono nuove opportunità ai cybercriminali

- Una campagna di phishing usa il DNS-over-HTTPS per eludere i controlli

- CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti dello smishing a tema INPS

- SharePoint inondato dallo spam: la colpa è di un dominio Stream compromesso

- RedCurl passa al ransomware: scoperto il primo attacco con QWCrypt

In arrivo i primi malware che sfruttano Spectre. Ma a che punto siamo?

Feb 01, 2018 Marco Schiaffino Approfondimenti, Attacchi, Hardware, In evidenza, Malware, Mercato, Prodotto, RSS, Scenario, Software, Tecnologia, Vulnerabilità 0

Tra furiose polemiche e aggiornamenti annullati dagli stessi produttori, sul tema regna il caos più assoluto. E i primi attacchi sono alle porte…

Il 2018, per gli esperti di sicurezza, è cominciato nel modo peggiore possibile. A turbare i sonni di sviluppatori e società antivirus sono Spectre e Meltdown, le vulnerabilità che colpiscono tutti i moderni processori per computer (e non solo) e apre la strada ad attacchi potenzialmente devastanti.

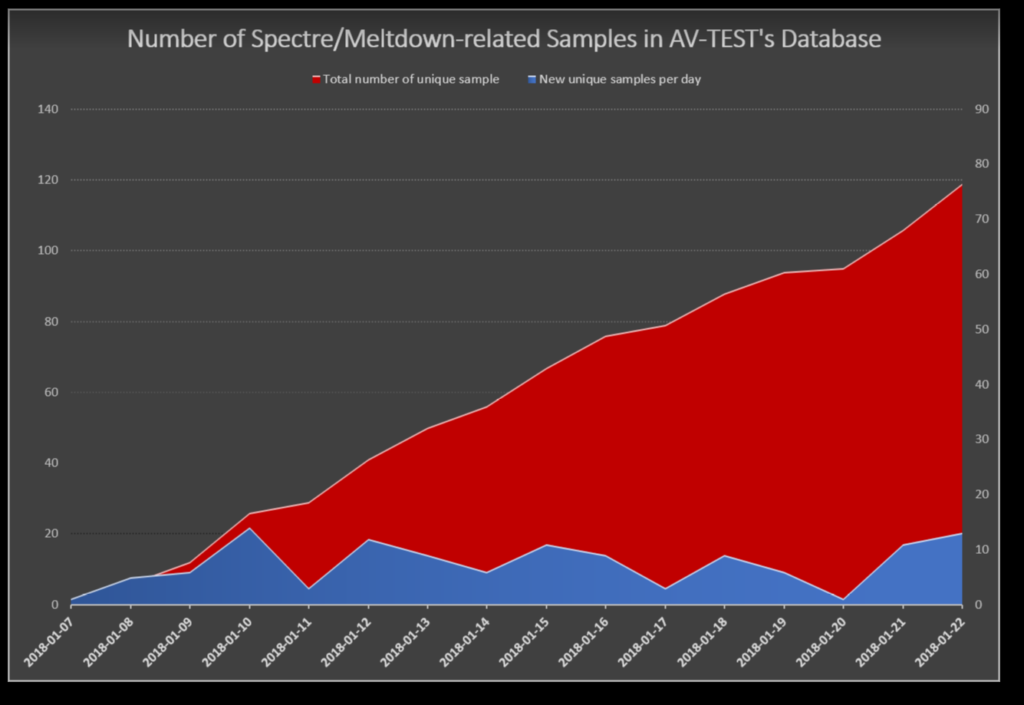

Il problema, inoltre, potrebbe presentarsi a breve. Anzi: a brevissimo. Sulle varie piattaforme per i test antivirus stanno infatti comparendo numerosi sample di malware che sfruttano la nuova tecnica di attacco. Molti probabilmente sono solo esperimenti di programmatori e sviluppatori, ma non è escluso che tra loro ci sia qualcuno che invece sta lavorando seriamente a un malware basato su Spectre o Meltdown.

L’aumento di sample è impressionante. Stiamo per assistere a un attacco in grande stile?

Tutto mentre il mondo della sicurezza sembra tutt’altro che preparato ad affrontare un attacco su larga scala. In queste concitate settimane seguenti all’annuncio dell’esistenza della vulnerabilità, infatti, è successo un po’ di tutto.

Vale la pena cercare di fare il punto per capire dove siamo arrivati e che cosa possiamo fare per garantire la sicurezza dei nostri dispositivi.

Spectre e Meltdown

Come abbiamo scritto quando tutto è iniziato, le vulnerabilità in questione sono in realtà tre: due battezzate con il nome di Spectre (versione 1 e versione 2) e una con il nome di Meltdown. Quest’ultima (qui la documentazione) riguarda solo i processori Intel e sembrerebbe essere la più facile da contenere.

Il bug, semplificando, cancella i confini che di solito isolano i dati accessibili in modalità supervisore e quelli in modalità utente. Sfruttandolo, sarebbe quindi possibile accedere a informazioni che dovrebbero rimanere “sigillate” in un’area di memoria a cui le normali applicazioni non dovrebbero avere accesso.

Stiamo parlando di password e altre informazioni sensibili che, fino a oggi, si pensava fossero al sicuro da accessi indesiderati.

È la prima volta che compaiono vulnerabilità che interessano direttamente le modalità di funzionamento dei processori. È prevedibile che non ce ne libereremo così in fretta.

La correzione, per fortuna, avviene a livello del sistema operativo e tutti i maggiori sistemi (Linux, Windows, macOS, Android e iOS) hanno già preso le contromisure del caso.

Certo, le cose non sono andate proprio lisce. Soprattutto perché i primi tentativi di correzione hanno cercato di trattare Spectre e Meltdown come un unico problema, creando una certa confusione.

In particolare, l’aggiornamento di Windows ha creato parecchi problemi con i software antivirus, obbligando Microsoft a mettere in campo un complicato sistema di verifica basato sulla modifica di una chiave di registro che aveva la funzione di “nulla osta” per l’aggiornamento.

Uno spettro si aggira su Internet

Per quanto riguarda Spectre, le cose sono più complicate. Prima di tutto perché il problema non si limita i processori Intel, ma a quelli di tutti i produttori, compresi quelli per dispositivi mobili.

L’attacco fa leva sul modo in cui lavora il processore e, in particolare, sul concetto di esecuzione speculativa e permetterebbe a un pirata informatico di inviare istruzioni al processore che consentirebbero di far saltare la rigida separazione tra le applicazioni (un concetto su cui si è lavorato molto negli ultimi anni per rendere più sicuri i sistemi) ed estrarre informazioni riservate come password e credenziali.

A ingarbugliare ulteriormente le cose, c’è il fatto che i ricercatori hanno individuato due varianti di Spectre. La più problematica, stando a quanto si legge dai report, è la seconda.

Quelle che è certo, come annunciato da subito nei rapporti e confermato anche dagli sviluppatori di Mozilla, è che l’attacco può essere portato attraverso un semplice JavaScript inserito in una pagina Web. Una caratteristica che apre scenari inquietanti: basterebbe un’email di phishing o un dirottamento del collegamento per colpire.

(continua a pagina 2)

Articoli correlati

-

Parallels Desktop: un bug 0-day...

Parallels Desktop: un bug 0-day...Feb 25, 2025 0

-

ESET scopre il primo bootkit UEFI per...

ESET scopre il primo bootkit UEFI per...Dic 11, 2024 0

-

Scoperta una nuova variante del...

Scoperta una nuova variante del...Nov 19, 2024 0

-

Scoperta CRON#TRAP, campagna che emula...

Scoperta CRON#TRAP, campagna che emula...Nov 13, 2024 0

Altro in questa categoria

-

Le vulnerabilità dei tool RMM aprono...

Le vulnerabilità dei tool RMM aprono...Apr 01, 2025 0

-

Una campagna di phishing usa il...

Una campagna di phishing usa il...Mar 31, 2025 0

-

CERT-AGID 22-28 marzo: in vendita sul...

CERT-AGID 22-28 marzo: in vendita sul...Mar 31, 2025 0

-

SharePoint inondato dallo spam: la...

SharePoint inondato dallo spam: la...Mar 28, 2025 0

Last Week Security IT

Spyware nordcoreano e bot malvagi

Approfondimenti

-

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...Apr 01, 2025 0

Se da una parte i tool di Remote Monitoring and Management... -

Mimecast: con l’AI una nuova era per la Data Loss...

Mimecast: con l’AI una nuova era per la Data Loss...Mar 27, 2025 0

Ogni nuova tecnologia porta con sé nuovi rischi. Nel caso... -

Penetration testing, una volta ogni tanto non basta più:...

Penetration testing, una volta ogni tanto non basta più:...Mar 21, 2025 0

Il processo di penetration testing è ormai una pratica... -

Il ransomware Medusa ha colpito oltre 300 infrastrutture...

Il ransomware Medusa ha colpito oltre 300 infrastrutture...Mar 13, 2025 0

Il bilancio delle vittime del ransomware Medusa è... -

Kaspersky avverte: email aziendali usate per account...

Kaspersky avverte: email aziendali usate per account...Mar 12, 2025 0

Kaspersky lancia un segnale d’allarme: registrare account...

Minacce recenti

CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti dello smishing a tema INPS

RedCurl passa al ransomware: scoperto il primo attacco con QWCrypt

Attenzione ai convertitori di file online: possono distribuire malware

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...Apr 01, 2025 0

Se da una parte i tool di Remote Monitoring and... -

Una campagna di phishing usa il DNS-over-HTTPS per eludere...

Una campagna di phishing usa il DNS-over-HTTPS per eludere...Mar 31, 2025 0

I ricercatori di Infoblox hanno scoperto una nuova campagna... -

CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti...

CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti...Mar 31, 2025 0

Nel corso dell’ultima settimana, il CERT-AGID ha rilevato... -

SharePoint inondato dallo spam: la colpa è di un dominio...

SharePoint inondato dallo spam: la colpa è di un dominio...Mar 28, 2025 0

Un vecchio dominio di Microsoft Stream è stato compromesso... -

RedCurl passa al ransomware: scoperto il primo attacco con...

RedCurl passa al ransomware: scoperto il primo attacco con...Mar 28, 2025 0

RedCurl, gruppo hacker russo attivo almeno dal 2018 e...