Aggiornamenti recenti Aprile 3rd, 2025 10:03 AM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- Colt ha completato il trial di crittografia quantistica sulla propria rete ottica

- Corea del Nord: la minaccia cyber si espande in Europa grazie ai professionisti IT

- Le vulnerabilità dei tool RMM aprono nuove opportunità ai cybercriminali

- Una campagna di phishing usa il DNS-over-HTTPS per eludere i controlli

- CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti dello smishing a tema INPS

Milioni di app Android trasmettono dati personali senza protezione

Apr 19, 2018 Marco Schiaffino In evidenza, Leaks, News, Privacy, RSS, Vulnerabilità 1

La colpa è del codice inserito per la pubblicità e altre funzioni offerte da terze parti. I dati viaggiano senza crittografia e possono essere intercettati.

La sicurezza di un’applicazione non dipende solo dall’architettura messa a punto dagli sviluppatori principali. Se utilizza funzioni offerte da terze parti (per esempio i servizi di visualizzazione di pubblicità in-app) il rischio che si aprano “varchi” nel perimetro di sicurezza aumenta esponenzialmente.

Stando a una ricerca pubblicata da Kaspersky, però, questo rischio è altissimo. Sarebbero milioni, infatti, le app per Android che, proprio a causa di funzioni introdotte da terze parti, trasmettono dati e informazioni senza alcuna protezione.

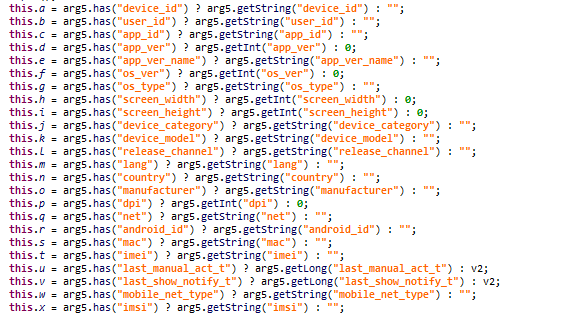

Come spiegano i ricercatori, il problema è legato agli strumenti (i cosiddetti Software Development Kit o SDK) che vengono normalmente utilizzati dagli sviluppatori per creare le loro app. Si tratta di “pacchetti” standard, che offrono funzioni già pronte (principalmente per visualizzare le inserzioni all’interno delle app) e consentono di risparmiare parecchio tempo nella fase di sviluppo.

Le funzioni di questo tipo, però, prevedono uno scambio di dati con i network pubblicitari che le gestiscono. Il motivo è semplice: tutti questi operatori puntano a distribuire annunci pubblicitari il più possibile “tagliati su misura” per l’utente.

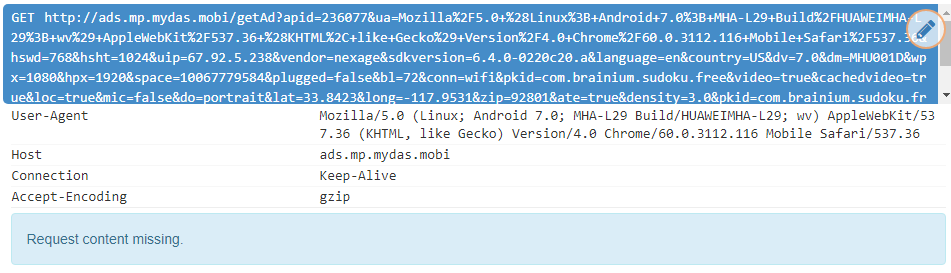

Peccato che tutte queste informazioni vengano trasmesse senza alcuna forma di protezione crittografica, attraverso il semplice protocollo HTTP. Nel corso della loro indagine i ricercatori hanno individuato numerose app che inviano dati sensibili all’interno delle URL nelle richieste GET, alcune delle quali (Kaspersky non ne specifica i nomi) risultano avere milioni di installazioni.

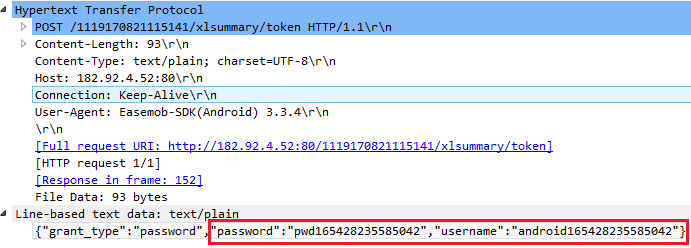

Altre, ma in questo caso si specifica che il problema non deriva dall’uso di SDK di terze parti quanto di un vero e proprio errore di programmazione, inseriscono i dati sensibili senza protezione all’interno del campo Content delle richieste POST. Le applicazioni in questione (anche qui Kaspersky non ne specifica il nome) sono state tutte sviluppate stesso produttore e una di queste avrebbe più di 500 milioni di installazioni.

Ma qual è la conseguenza di tutto questo? Semplice: chiunque sia in grado di intercettare il traffico Internet del dispositivo può avere accesso a informazioni che comprendono il produttore del dispositivo, il modello, la risoluzione dello schermo, la versione del sistema operativo, il nome dell’app e anche i dati sulla localizzazione del dispositivo stesso.

In alcuni casi (come nel caso delle app sviluppate con l’SDK di Nexage.com) le informazioni sono molte di più e comprendono indirizzo IP, permessi di accesso all’hardware (come microfono e fotocamera) e in alcuni casi addirittura dati riguardanti età, sesso, fascia di reddito, credo religioso, orientamento politico e simili. Più rari i casi di veri “epic fail”, come l’invio senza protezione crittografica di credenziali di accesso ai servizi.

Tutte queste informazioni sono quindi visibili agli operatori che forniscono la connessione, ma non solo: possono essere intercettati anche se il dispositivo si collega a una rete Wi-Fi non protetta o a un router compromesso da un malware.

Con un problema ulteriore: secondo i ricercatori Kaspersky sarebbe possibile anche modificare i dati, per esempio per fare in modo che gli annunci visualizzati puntino a siti Internet utilizzati per distribuire malware. In alcuni casi, però, tra le informazioni sono presenti anche dati ulteriori, come i comandi che permettono di avviare l’installazione di un’altra app. Modificando questi dati sarebbe quindi possibile eseguire codice senza autorizzazione sul dispositivo.

Nel caso di ushareit.com, i dati inviati senza crittografia comprendono comandi specifici inviati dal server che permetterebbero di avviare l’installazione di ulteriori applicazioni.

Non finisce qui: nel corso della loro ricerca gli analisti si sono imbattuti anche in un’applicazione malevola con lo stesso problema. In questo caso, però, i dati trasmessi senza protezione sono di tutt’altro genere e comprendono informazioni decisamente più “delicate”, cioè quelle che il malware ha rubato dal dispositivo!

Insomma: chi dovesse finire vittima di un malware di questo tipo rischierebbe di subire una doppia violazione. La prima da parte dell’autore dell’app malevola, la seconda da parte di chi intercetta i dati.

La soluzione per impedire la trasmissione di questi dati, purtroppo, non esiste. Aspettando che qualcosa si muova tra gli sviluppatori, Kaspersky suggerisce di adottare comportamenti che permettano, per lo meno, di mitigare il rischio del furto di dati.

La prima è quella di prestare la (solita) attenzione nella concessione dei permessi alle applicazioni. La seconda, senza dubbio più efficace, è quella di utilizzare una VPN sullo smartphone. In questo modo i dati saranno protetti per lo meno nella prima parte del percorso, fino al server VPN.

Articoli correlati

-

Attenzione ai convertitori di file...

Attenzione ai convertitori di file...Mar 24, 2025 0

-

Scoperto KoSpy, un nuovo spyware...

Scoperto KoSpy, un nuovo spyware...Mar 14, 2025 0

-

CERT-AGID 1-7 marzo: bot fasulli,...

CERT-AGID 1-7 marzo: bot fasulli,...Mar 11, 2025 0

-

BadBox è stato smantellato (di nuovo):...

BadBox è stato smantellato (di nuovo):...Mar 07, 2025 0

Altro in questa categoria

-

Colt ha completato il trial di...

Colt ha completato il trial di...Apr 03, 2025 0

-

Corea del Nord: la minaccia cyber si...

Corea del Nord: la minaccia cyber si...Apr 02, 2025 0

-

Le vulnerabilità dei tool RMM aprono...

Le vulnerabilità dei tool RMM aprono...Apr 01, 2025 0

-

Una campagna di phishing usa il...

Una campagna di phishing usa il...Mar 31, 2025 0

Last Week Security IT

Spyware nordcoreano e bot malvagi

Approfondimenti

-

Corea del Nord: la minaccia cyber si espande in Europa...

Corea del Nord: la minaccia cyber si espande in Europa...Apr 02, 2025 0

La Corea del Nord sta incrementando le proprie attività... -

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...Apr 01, 2025 0

Se da una parte i tool di Remote Monitoring and Management... -

Mimecast: con l’AI una nuova era per la Data Loss...

Mimecast: con l’AI una nuova era per la Data Loss...Mar 27, 2025 0

Ogni nuova tecnologia porta con sé nuovi rischi. Nel caso... -

Penetration testing, una volta ogni tanto non basta più:...

Penetration testing, una volta ogni tanto non basta più:...Mar 21, 2025 0

Il processo di penetration testing è ormai una pratica... -

Il ransomware Medusa ha colpito oltre 300 infrastrutture...

Il ransomware Medusa ha colpito oltre 300 infrastrutture...Mar 13, 2025 0

Il bilancio delle vittime del ransomware Medusa è...

Minacce recenti

Le vulnerabilità dei tool RMM aprono nuove opportunità ai cybercriminali

CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti dello smishing a tema INPS

RedCurl passa al ransomware: scoperto il primo attacco con QWCrypt

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

Colt ha completato il trial di crittografia quantistica...

Colt ha completato il trial di crittografia quantistica...Apr 03, 2025 0

Colt Technology Services ha annunciato di aver completato... -

Corea del Nord: la minaccia cyber si espande in Europa...

Corea del Nord: la minaccia cyber si espande in Europa...Apr 02, 2025 0

La Corea del Nord sta incrementando le proprie attività... -

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...Apr 01, 2025 0

Se da una parte i tool di Remote Monitoring and... -

Una campagna di phishing usa il DNS-over-HTTPS per eludere...

Una campagna di phishing usa il DNS-over-HTTPS per eludere...Mar 31, 2025 0

I ricercatori di Infoblox hanno scoperto una nuova campagna... -

CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti...

CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti...Mar 31, 2025 0

Nel corso dell’ultima settimana, il CERT-AGID ha rilevato...

One thought on “Milioni di app Android trasmettono dati personali senza protezione”