Aggiornamenti recenti Aprile 3rd, 2025 10:03 AM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- Colt ha completato il trial di crittografia quantistica sulla propria rete ottica

- Corea del Nord: la minaccia cyber si espande in Europa grazie ai professionisti IT

- Le vulnerabilità dei tool RMM aprono nuove opportunità ai cybercriminali

- Una campagna di phishing usa il DNS-over-HTTPS per eludere i controlli

- CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti dello smishing a tema INPS

L’FBI chiede di riavviare i router colpiti da VPNFilter. Ma non basta…

Mag 30, 2018 Marco Schiaffino Malware, News, RSS, Vulnerabilità 1

Il riavvio del dispositivo non elimina il malware, ma i federali chiedono a tutti di eseguire il reboot per mappare la botnnet.

La vicenda legata a VPNFilter, il malware che ha infettato più di 500.000 router e NAS in tutto il mondo, è ancora ben lontana da una conclusione. A creare una certa confusione è stato l’appello emesso dall’FBI che ha chiesto a tutti i proprietari dei dispositivi infetti di riavviare i loro dispositivi.

Molti utenti, infatti, hanno interpretato la richiesta come un vademecum per eliminare il malware. Non è così. Come abbiamo spiegato nel primo articolo dedicato a VPNFilter, infatti, in questo caso abbiamo a che fare con qualcosa di diverso e più complesso rispetto ai soliti worm per dispositivi IoT (come Mirai) e il semplice riavvio non risolve il problema.

VPNFilter è un malware modulare la cui azione è divisa in tre stadi successivi di infezione. Il secondo e il terzo (che consentono il furto di informazioni) vengono effettivamente eliminati dal riavvio. Il primo modulo, però, resiste al reboot mantenendo la sua persistenza sul dispositivo.

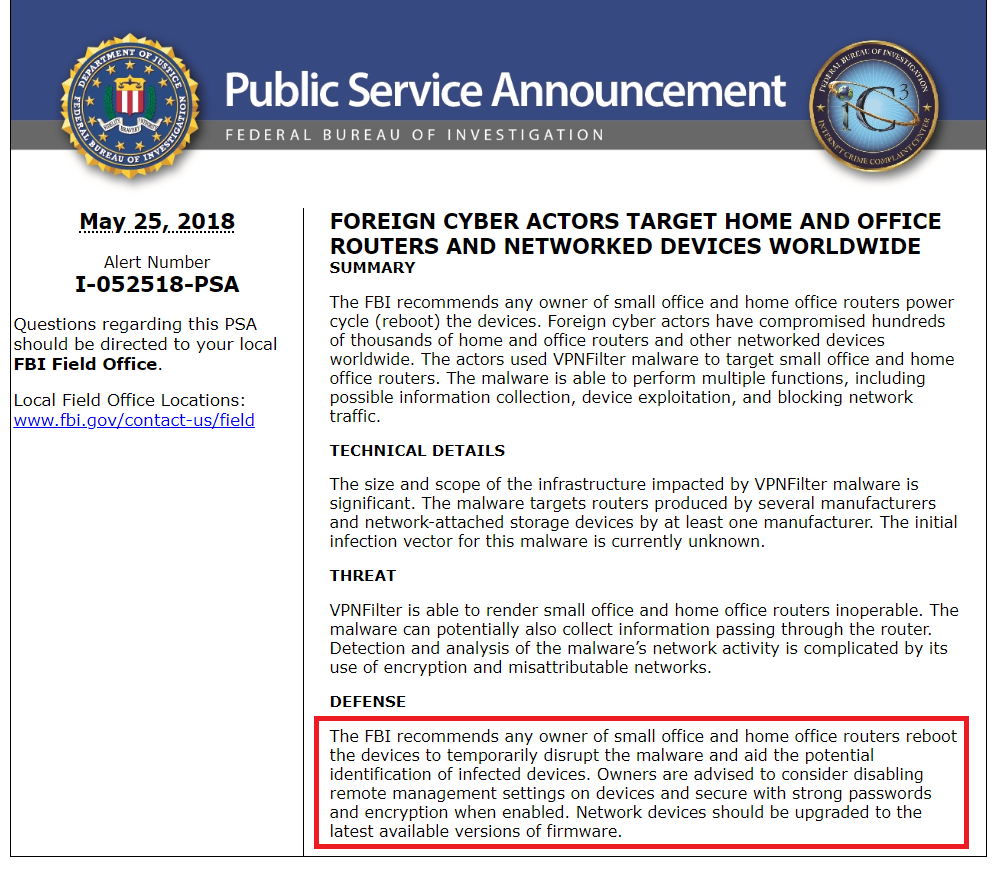

Perché dunque l’FBI ha chiesto di riavviare i dispositivi vulnerabili a VPNFilter? Il motivo, in buona sostanza, è che i federali vogliono eseguire una mappatura dei dispositivi infetti.

La parola chiave nell’avviso è “temporaneamente”. Insomma: con il riavvio il malware non scompare ma fa “un passo indietro” nella sua azione.

Riportando VPNFilter allo stadio uno dell’infezione, il malware contatterà i server Command and Control (sequestrati dall’FBI lo scorso 24 maggio) e gli esperti dell’FBI potranno identificare con accuratezza tutti i dispositivi colpiti nell’attacco.

Per rimuovere il malware i ricercatori consigliano invece di eseguire un reset del dispositivo alle condizioni di fabbrica, aggiornare il firmware alla versione più recente, modificare la password di amministratore e, infine, disattivare la funzione di amministrazione in remoto.

I modelli vulnerabili individuati per il momento dai ricercatori di Talos comprendono i seguenti device:

Linksys E1200; Linksys E2500; LinkSys WRVS4400N; Mikrotik RouterOS Versions for Cloud Core Routers 1016, 1036, 1072; Netgear DGN2200; Netgear R6400; Netgear R7000; Netgear R8000; Netgear WNR1000; Netgear WNR2000; QNAP TS251; QNAP TS439 Pro; Altri NAS che usano software QTS e il TP-Link R600VPN.

Attenzione, però, perché non c’è alcuna certezza che questo elenco sia esaustivo. L’operazione del bureau ha proprio l’obiettivo di individuare altri modelli eventualmente colpiti da VPNFilter.

Articoli correlati

-

Attenzione ai convertitori di file...

Attenzione ai convertitori di file...Mar 24, 2025 0

-

Una grave data breach ha colpito le...

Una grave data breach ha colpito le...Nov 20, 2024 0

-

Aumentano le compromissioni di account...

Aumentano le compromissioni di account...Nov 14, 2024 0

-

D-Link risolve tre vulnerabilità...

D-Link risolve tre vulnerabilità...Set 23, 2024 0

Altro in questa categoria

-

Colt ha completato il trial di...

Colt ha completato il trial di...Apr 03, 2025 0

-

Corea del Nord: la minaccia cyber si...

Corea del Nord: la minaccia cyber si...Apr 02, 2025 0

-

Le vulnerabilità dei tool RMM aprono...

Le vulnerabilità dei tool RMM aprono...Apr 01, 2025 0

-

Una campagna di phishing usa il...

Una campagna di phishing usa il...Mar 31, 2025 0

Last Week Security IT

Spyware nordcoreano e bot malvagi

Approfondimenti

-

Corea del Nord: la minaccia cyber si espande in Europa...

Corea del Nord: la minaccia cyber si espande in Europa...Apr 02, 2025 0

La Corea del Nord sta incrementando le proprie attività... -

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...Apr 01, 2025 0

Se da una parte i tool di Remote Monitoring and Management... -

Mimecast: con l’AI una nuova era per la Data Loss...

Mimecast: con l’AI una nuova era per la Data Loss...Mar 27, 2025 0

Ogni nuova tecnologia porta con sé nuovi rischi. Nel caso... -

Penetration testing, una volta ogni tanto non basta più:...

Penetration testing, una volta ogni tanto non basta più:...Mar 21, 2025 0

Il processo di penetration testing è ormai una pratica... -

Il ransomware Medusa ha colpito oltre 300 infrastrutture...

Il ransomware Medusa ha colpito oltre 300 infrastrutture...Mar 13, 2025 0

Il bilancio delle vittime del ransomware Medusa è...

Minacce recenti

Le vulnerabilità dei tool RMM aprono nuove opportunità ai cybercriminali

CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti dello smishing a tema INPS

RedCurl passa al ransomware: scoperto il primo attacco con QWCrypt

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

Colt ha completato il trial di crittografia quantistica...

Colt ha completato il trial di crittografia quantistica...Apr 03, 2025 0

Colt Technology Services ha annunciato di aver completato... -

Corea del Nord: la minaccia cyber si espande in Europa...

Corea del Nord: la minaccia cyber si espande in Europa...Apr 02, 2025 0

La Corea del Nord sta incrementando le proprie attività... -

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...Apr 01, 2025 0

Se da una parte i tool di Remote Monitoring and... -

Una campagna di phishing usa il DNS-over-HTTPS per eludere...

Una campagna di phishing usa il DNS-over-HTTPS per eludere...Mar 31, 2025 0

I ricercatori di Infoblox hanno scoperto una nuova campagna... -

CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti...

CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti...Mar 31, 2025 0

Nel corso dell’ultima settimana, il CERT-AGID ha rilevato...

One thought on “L’FBI chiede di riavviare i router colpiti da VPNFilter. Ma non basta…”