Aggiornamenti recenti Aprile 2nd, 2025 10:39 AM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- Corea del Nord: la minaccia cyber si espande in Europa grazie ai professionisti IT

- Le vulnerabilità dei tool RMM aprono nuove opportunità ai cybercriminali

- Una campagna di phishing usa il DNS-over-HTTPS per eludere i controlli

- CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti dello smishing a tema INPS

- SharePoint inondato dallo spam: la colpa è di un dominio Stream compromesso

VPNFilter ora fa paura. I ricercatori: “potrebbe essere solo l’inizio”

Giu 08, 2018 Marco Schiaffino Approfondimenti, Attacchi, Campagne malware, In evidenza, Vulnerabilità 0

Un ricercatore di Talos spiega a Security Info perché il malware rappresenta un pericolo che nessuno può permettersi di sottovalutare.

Quando l’FBI ha annunciato il sequestro dei server Command and Control sembrava che la vicenda VPNFilter fosse già conclusa. Le cose, però, non sono andate così e il timore è che il malware possa creare ancora grossi problemi.

I ricercatori di Talos (un team di cyber-security collegato a Cisco ma che agisce in maniera indipendente – ndr) sono stati i primi a individuare e studiare VPNFilter, avviando una collaborazione con le forze di polizia per arginarne la diffusione.

Un’attività che si pensava avesse avuto termine con il sequestro dei server e la successiva opera di mappatura dei dispositivi compromessi (il conto per il momento è a 500.000 dispositivi infetti) operata dal Bureau. Quando però è stata rilevata un’ulteriore attività sospetta, si era pensato che si trattasse di una nuova campagna di attacchi. Non era così.

“Non sono comparsi altri server C&C e le nuove attività erano in realtà collegate alla stessa campagna di attacchi” spiega Martin Lee del team Talos. “La verità è che stiamo ancora studiando le caratteristiche del malware. Si tratta di qualcosa di estremamente complesso e molti aspetti del suo funzionamento sono ancora da chiarire a pieno”.

La dimostrazione è arrivata ieri, quando i ricercatori hanno pubblicato un ulteriore report in cui spiegano che VPNFilter ha funzionalità aggiuntive rispetto a quelle individuate in un primo momento e che la platea di dispositivi presi di mira sarebbe più ampia.

Di certezze, però, ce ne sono ancora poche. A partire, per esempio, dalle tecniche utilizzate per colpire i router che ora si scopre essere oggetto dell’attacco in aggiunta a quelli individuati in un primo momento.

“L’elenco dei modelli vulnerabili è stato stilato sulla base delle infezioni rilevate” spiega Martin Lee, “ma non abbiamo ancora identificato quali siano le vulnerabilità utilizzate per portare l’attacco. È probabile che si tratti di exploit conosciuti, che potrebbero essere bloccati attraverso un semplice aggiornamento. Non possiamo però escludere alcuna ipotesi”.

Anche i nuovi dispositivi individuati fanno parte della categoria “Small Office Home Office” che abbiamo imparato a considerare come vittime ideali per i pirati informatici.

L’altro aspetto allarmante riguarda la presenza di un ulteriore modulo del malware che sarebbe in grado di portare attacchi ai dispositivi collegati nella rete gestita dai router compromessi.

“Per la precisione, ciò che abbiamo appurato è che VPNFilter è in grado non solo di intercettare il traffico in ingresso e uscita dai router infetti, ma anche di modificarlo. Potenzialmente, quindi, potrebbe utilizzare tecniche come l’iniezione di JavaScript o dirottare gli utenti collegati al router su pagine Web pericolose”.

Potenzialmente, quindi, VPNFilter consentirebbe ai suoi autori di colpire qualsiasi dispositivo (sia computer, sia smartphone e tablet) collegato alla rete locale. Se l’attribuzione al gruppo APT28 (conosciuto anche come Fancy Bear) dovesse trovare conferma, questo significherebbe che l’operazione potrebbe essere un primo passo per gettare le basi di un sistema di sorveglianza di massa.

Tanto più che il nuovo modulo individuato integra anche un sistema per cancellare le tracce di infezione sul router. Una caratteristica che potrebbe far pensare a un’operazione che punta a usare i router come vettore di attacco per compromettere PC e smartphone, eliminando poi ogni indizio che possa generare sospetti.

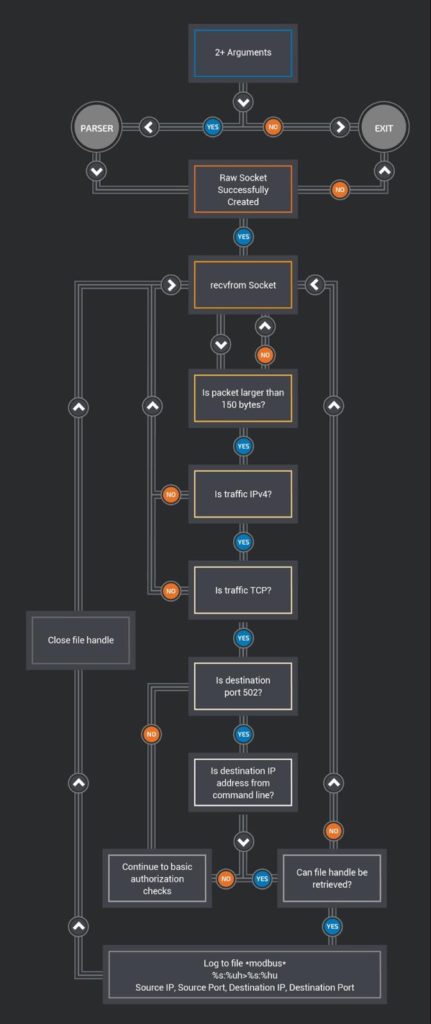

Altro elemento che condurrebbe all’ipotesi del “malware di stato” è la presenza di funzioni specificatamente pensate per intercettare le comunicazioni che usano il protocollo Modbus, utilizzato per gestire componenti industriali.

Il nuovo modulo di VPNFilter contiene un complicato sistema per individuare e intercettare le comunicazioni su protocollo Modbus. Roba che nel Dark Web non circola abitualmente e che fa pensare al coinvolgimento di gruppi più “evoluti” rispetto a semplici criminali informatici.

Riguardo queste valutazioni, però, Martin Lee non si sbilancia più di tanto. “È vero che la maggior parte dei dispositivi compromessi che abbiamo individuato si trovano in Ucraina, ma non possiamo leggere il pensiero dei pirati informatici e capire esattamente quale fosse il loro obiettivo o la strategia a lungo termine”.

Anche se l’attribuzione al noto gruppo di cyber-spionaggio si dimostrasse frettolosa (ultimamente sembra che sia indicato come responsabile di qualsiasi azione criminale su Internet) il problema rimane. Principalmente perché questa strategia di attacco si è dimostrata terribilmente efficace.

“Questa è solo una singola campagna di distribuzione, che per fortuna siamo riusciti a bloccare” specifica Martin Lee. “È probabile che in futuro ce ne siano altre con caratteristiche simili”.

Il problema è sempre il solito: router e dispositivi IoT rappresentano un vero buco nero in termini di sicurezza. Gli utenti non li proteggono attraverso gli aggiornamenti e anche gli Internet Provider stanno dimostrando di non essere particolarmente abili (e stiamo usando un eufemismo) nell’utilizzare gli strumenti di aggiornamento in remoto.

Contare solo sulle capacità di intervento delle società di sicurezza, però, è troppo rischioso. “Avendo a disposizione i dati provenienti da Cisco, all’interno di Talos abbiamo la possibilità di monitorare con estrema efficacia l’intera Internet, ma la vera sfida è quella di capire come bloccare attacchi di questo genere prima che arrivino a colpire migliaia di persone” conclude Lee.

Articoli correlati

-

Attenzione ai convertitori di file...

Attenzione ai convertitori di file...Mar 24, 2025 0

-

Una grave data breach ha colpito le...

Una grave data breach ha colpito le...Nov 20, 2024 0

-

Aumentano le compromissioni di account...

Aumentano le compromissioni di account...Nov 14, 2024 0

-

Il furto di informazioni è la minaccia...

Il furto di informazioni è la minaccia...Lug 12, 2024 0

Altro in questa categoria

-

Corea del Nord: la minaccia cyber si...

Corea del Nord: la minaccia cyber si...Apr 02, 2025 0

-

Le vulnerabilità dei tool RMM aprono...

Le vulnerabilità dei tool RMM aprono...Apr 01, 2025 0

-

Una campagna di phishing usa il...

Una campagna di phishing usa il...Mar 31, 2025 0

-

CERT-AGID 22-28 marzo: in vendita sul...

CERT-AGID 22-28 marzo: in vendita sul...Mar 31, 2025 0

Last Week Security IT

Spyware nordcoreano e bot malvagi

Approfondimenti

-

Corea del Nord: la minaccia cyber si espande in Europa...

Corea del Nord: la minaccia cyber si espande in Europa...Apr 02, 2025 0

La Corea del Nord sta incrementando le proprie attività... -

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...Apr 01, 2025 0

Se da una parte i tool di Remote Monitoring and Management... -

Mimecast: con l’AI una nuova era per la Data Loss...

Mimecast: con l’AI una nuova era per la Data Loss...Mar 27, 2025 0

Ogni nuova tecnologia porta con sé nuovi rischi. Nel caso... -

Penetration testing, una volta ogni tanto non basta più:...

Penetration testing, una volta ogni tanto non basta più:...Mar 21, 2025 0

Il processo di penetration testing è ormai una pratica... -

Il ransomware Medusa ha colpito oltre 300 infrastrutture...

Il ransomware Medusa ha colpito oltre 300 infrastrutture...Mar 13, 2025 0

Il bilancio delle vittime del ransomware Medusa è...

Minacce recenti

Le vulnerabilità dei tool RMM aprono nuove opportunità ai cybercriminali

CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti dello smishing a tema INPS

RedCurl passa al ransomware: scoperto il primo attacco con QWCrypt

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

Corea del Nord: la minaccia cyber si espande in Europa...

Corea del Nord: la minaccia cyber si espande in Europa...Apr 02, 2025 0

La Corea del Nord sta incrementando le proprie attività... -

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...Apr 01, 2025 0

Se da una parte i tool di Remote Monitoring and... -

Una campagna di phishing usa il DNS-over-HTTPS per eludere...

Una campagna di phishing usa il DNS-over-HTTPS per eludere...Mar 31, 2025 0

I ricercatori di Infoblox hanno scoperto una nuova campagna... -

CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti...

CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti...Mar 31, 2025 0

Nel corso dell’ultima settimana, il CERT-AGID ha rilevato... -

SharePoint inondato dallo spam: la colpa è di un dominio...

SharePoint inondato dallo spam: la colpa è di un dominio...Mar 28, 2025 0

Un vecchio dominio di Microsoft Stream è stato compromesso...