Aggiornamenti recenti Aprile 3rd, 2025 10:03 AM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- Colt ha completato il trial di crittografia quantistica sulla propria rete ottica

- Corea del Nord: la minaccia cyber si espande in Europa grazie ai professionisti IT

- Le vulnerabilità dei tool RMM aprono nuove opportunità ai cybercriminali

- Una campagna di phishing usa il DNS-over-HTTPS per eludere i controlli

- CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti dello smishing a tema INPS

Backdoor e cripto-miner nei pacchetti sul repository di Docker

Giu 14, 2018 Marco Schiaffino Attacchi, Hacking, Malware, News, RSS 1

I componenti malevoli caricati da un utente anonimo sui server della piattaforma Open Source. Sarebbero stati installati milioni di volte.

Erano 17 i pacchetti (o “immagini”) infetti caricati sul repository ufficiale di Docker, la piattaforma open source che consente di creare cluster di applicazioni in ambiente Linux.

A raccontarlo è la società di sicurezza Kromtech, che in un report illustra i dettagli dell’attacco che ha potenzialmente coinvolto migliaia di utenti di Docker.

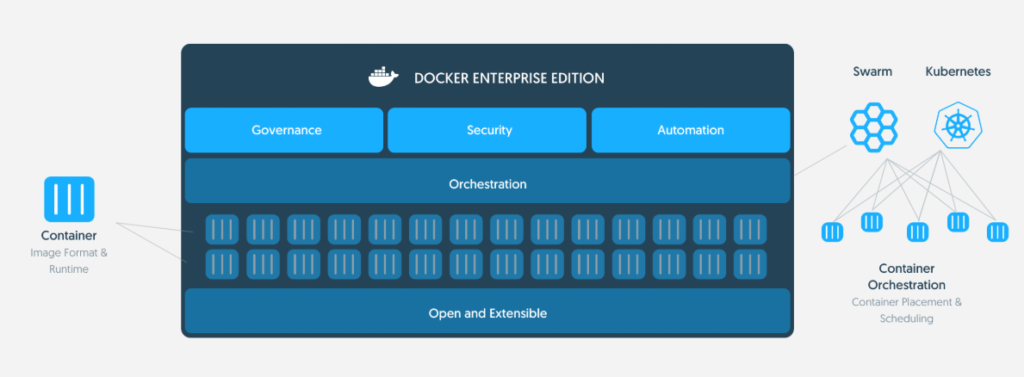

Ma di cosa stiamo parlando esattamente? In sintesi, Docker è una piattaforma che permette di creare dei “pacchetti” (container) che contengono applicazioni in grado di girare su cloud come se fossero su una macchina virtuale, ma senza che sia necessaria la presenza di un intero sistema operativo per supportarle.

La loro gestione su piattaforma cloud è affidata a un’altra piattaforma chiamata Kubernetes, supportata da tutti ii maggiori servizi cloud come Red Hat OpenShift, Docker EE, Rancher, IBM Cloud, AWS EKS, Azure, SUSE CaaS, e Google Cloud.

L’uso di sistemi di gestione come Kubernetes e Docker consentono una gestione flessibile delle applicazioni e sono estremamente popolari nel mondo enterprise.

Kubernetes, spiegano i ricercatori di Kromtech, ha ultimamente attirato l’attenzione di molti pirati informatici, interessati a fare breccia nella piattaforma per garantirsi l’accesso a sistemi con grandi capacità di calcolo che rappresentano una vera pacchia per chi si dedica al crypto-jacking.

Il motivo è evidente: se un cyber-criminale riesce a installare un software per generare cripto-valuta su un servizio cloud di qualcun altro può incassare migliaia di euro alle spalle della sventurata vittima, che pagherà l’affitto dei servizi senza sapere che qualcuno si sta arricchendo a sue spese.

Nel caso specifico, i cyber-criminali non hanno cercato di violare i sistemi dei servizi cloud, ma hanno inserito i software per la generazione di cripto-valuta all’interno delle immagini Docker.

Le immagini sono delle “istantanee” degli applicativi creati con Docker, che possono essere avviati con semplicità quando serve. Docker mette a disposizione anche un repository pubblico con una raccolta di immagini che possono essere scaricate liberamente.

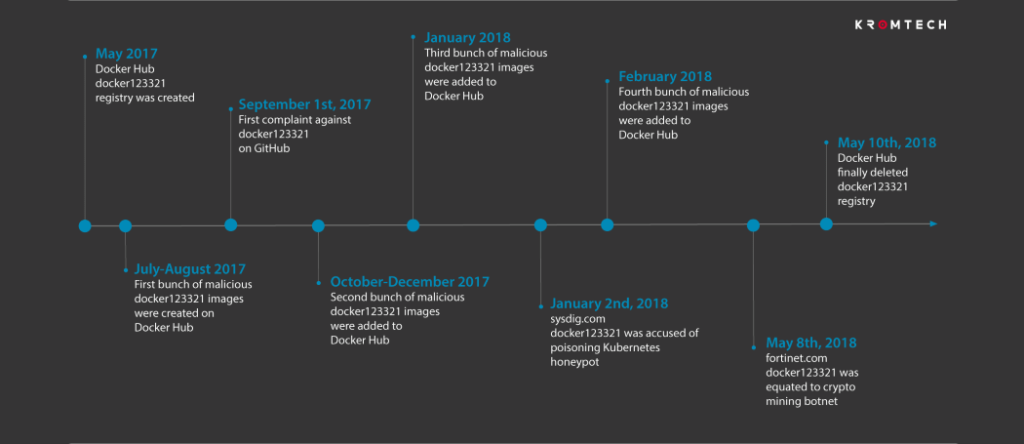

Tutte le immagini in questione state caricate dallo stesso utente, registrato con il nome di docker123321, che avrebbe agito indisturbato per almeno un anno (da maggio 2017 a maggio 2018) nonostante ci fossero segnalazioni riguardo a comportamenti sospetti.

All’interno delle immagini i pirati hanno inserito codice aggiuntivo che avvia una serie di comandi e apre una shell attraverso la quale i cyber-criminali possono interagire con il sistema.

Nonostante siano stati rilevati solo software per il Crypto-Jacking, fanno notare i ricercatori, le backdoor distribuite da docker123321 avrebbero consentito di portare a termine qualsiasi tipo di azione, compresa l’esecuzione di un ransomware.

Ora tutte le immagini infette sono state rimosse e dalle parti di Docker sembrano aver preso l’impegno di controllare con maggiore accuratezza il loro repository.

Articoli correlati

-

MirrorFace ha colpito un ente...

MirrorFace ha colpito un ente...Mar 19, 2025 0

-

BadBox è stato smantellato (di nuovo):...

BadBox è stato smantellato (di nuovo):...Mar 07, 2025 0

-

Brutto momento per la crittografia in...

Brutto momento per la crittografia in...Feb 28, 2025 0

-

Una nuova backdoor in GoLang sfrutta...

Una nuova backdoor in GoLang sfrutta...Feb 17, 2025 0

Altro in questa categoria

-

Colt ha completato il trial di...

Colt ha completato il trial di...Apr 03, 2025 0

-

Corea del Nord: la minaccia cyber si...

Corea del Nord: la minaccia cyber si...Apr 02, 2025 0

-

Le vulnerabilità dei tool RMM aprono...

Le vulnerabilità dei tool RMM aprono...Apr 01, 2025 0

-

Una campagna di phishing usa il...

Una campagna di phishing usa il...Mar 31, 2025 0

Last Week Security IT

Spyware nordcoreano e bot malvagi

Approfondimenti

-

Corea del Nord: la minaccia cyber si espande in Europa...

Corea del Nord: la minaccia cyber si espande in Europa...Apr 02, 2025 0

La Corea del Nord sta incrementando le proprie attività... -

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...Apr 01, 2025 0

Se da una parte i tool di Remote Monitoring and Management... -

Mimecast: con l’AI una nuova era per la Data Loss...

Mimecast: con l’AI una nuova era per la Data Loss...Mar 27, 2025 0

Ogni nuova tecnologia porta con sé nuovi rischi. Nel caso... -

Penetration testing, una volta ogni tanto non basta più:...

Penetration testing, una volta ogni tanto non basta più:...Mar 21, 2025 0

Il processo di penetration testing è ormai una pratica... -

Il ransomware Medusa ha colpito oltre 300 infrastrutture...

Il ransomware Medusa ha colpito oltre 300 infrastrutture...Mar 13, 2025 0

Il bilancio delle vittime del ransomware Medusa è...

Minacce recenti

Le vulnerabilità dei tool RMM aprono nuove opportunità ai cybercriminali

CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti dello smishing a tema INPS

RedCurl passa al ransomware: scoperto il primo attacco con QWCrypt

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

Colt ha completato il trial di crittografia quantistica...

Colt ha completato il trial di crittografia quantistica...Apr 03, 2025 0

Colt Technology Services ha annunciato di aver completato... -

Corea del Nord: la minaccia cyber si espande in Europa...

Corea del Nord: la minaccia cyber si espande in Europa...Apr 02, 2025 0

La Corea del Nord sta incrementando le proprie attività... -

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...Apr 01, 2025 0

Se da una parte i tool di Remote Monitoring and... -

Una campagna di phishing usa il DNS-over-HTTPS per eludere...

Una campagna di phishing usa il DNS-over-HTTPS per eludere...Mar 31, 2025 0

I ricercatori di Infoblox hanno scoperto una nuova campagna... -

CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti...

CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti...Mar 31, 2025 0

Nel corso dell’ultima settimana, il CERT-AGID ha rilevato...

One thought on “Backdoor e cripto-miner nei pacchetti sul repository di Docker”