Aggiornamenti recenti Aprile 3rd, 2025 10:03 AM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- Colt ha completato il trial di crittografia quantistica sulla propria rete ottica

- Corea del Nord: la minaccia cyber si espande in Europa grazie ai professionisti IT

- Le vulnerabilità dei tool RMM aprono nuove opportunità ai cybercriminali

- Una campagna di phishing usa il DNS-over-HTTPS per eludere i controlli

- CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti dello smishing a tema INPS

HeroRAT usa il protocollo di Telegram per controllare i dispositivi Android

Giu 29, 2018 Marco Schiaffino In evidenza, Malware, Minacce, News, RSS, Trojan 0

Il malware viene distribuito tramite social network e market paralleli. E su Internet è addirittura disponibile il codice sorgente.

Per il momento la maggior parte degli attacchi sono stati registrati in Iran, ma la diffusione di HeroRAT potrebbe essere destinata ad aumentare esponenzialmente nel giro di poco tempo.

Come spiegano i ricercatori di ESET in un rapporto pubblicato su Internet, il trojan per dispositivi Android sembra essere una variante di malware precedenti (IRRAT e TeleRAT) e viene distribuito (anche a livello di codice sorgente) tra i pirati informatici attraverso canali Telegram dedicati.

Risultato: i ricercatori stanno individuando la comparsa di centinaia di varianti del trojan, che numerosi cyber-criminali diffondono attraverso diversi vettori di infezione.

I canali underground per la diffusione del codice sorgente non è però l’unico legame tra HeroRAT e Telegram. Secondo gli analisti, infatti, il trojan utilizza il protocollo del popolare programma di chat anche per gestire le comunicazioni tra i dispositivi infetti e i server Command and Control gestiti dai pirati informatici.

HeroRAT viene normalmente distribuito all’interno di un’applicazione pubblicata su market paralleli (per una volta non è finito su Google Play) e attraverso link diffusi sui social media.

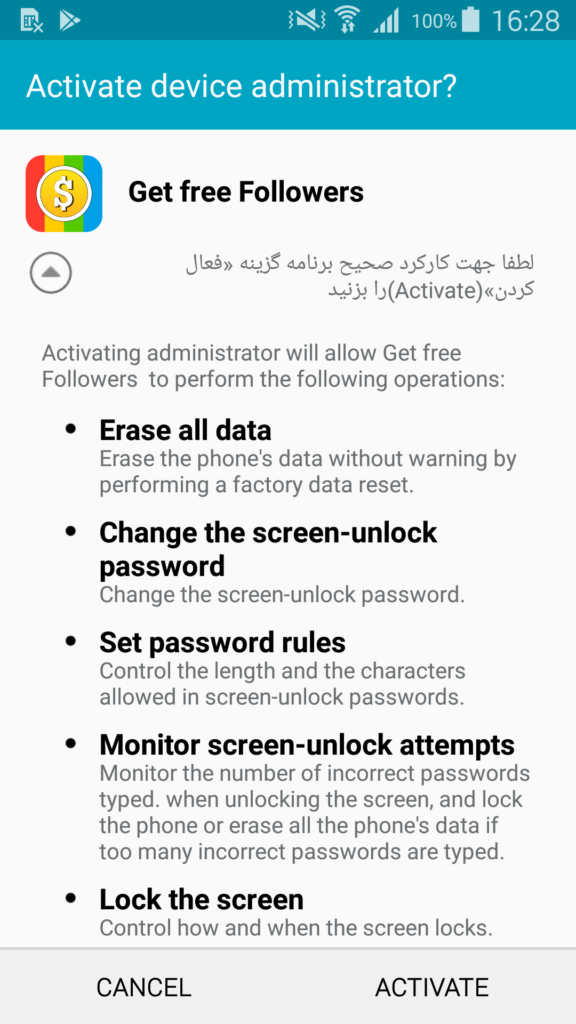

Al momento dell’installazione l’app chiede i permessi di amministratore per garantirsi la massima libertà d’azione e avere accesso ai dati che consentono in seguito ai suoi autori di accedere a informazioni sensibili sul dispositivo.

succo della richiesta è “vuoi che questa app faccia qualsiasi cosa sul tuo telefono?”. Come dire di no…

Immediatamente dopo, però, la procedura d’installazione visualizza un messaggio (falso) in cui si legge che l’app non verrà installata per una supposta incompatibilità con la versione di Android presente sullo smartphone.

In realtà HeroRAT funziona tranquillamente con tutte le versioni di Android e, anche se l’icona dell’app installata scompare dal desktop, il trojan rimane attivo ed è in grado di agire nell’ombra consentendo ai pirati di fare più o meno ciò che vogliono.

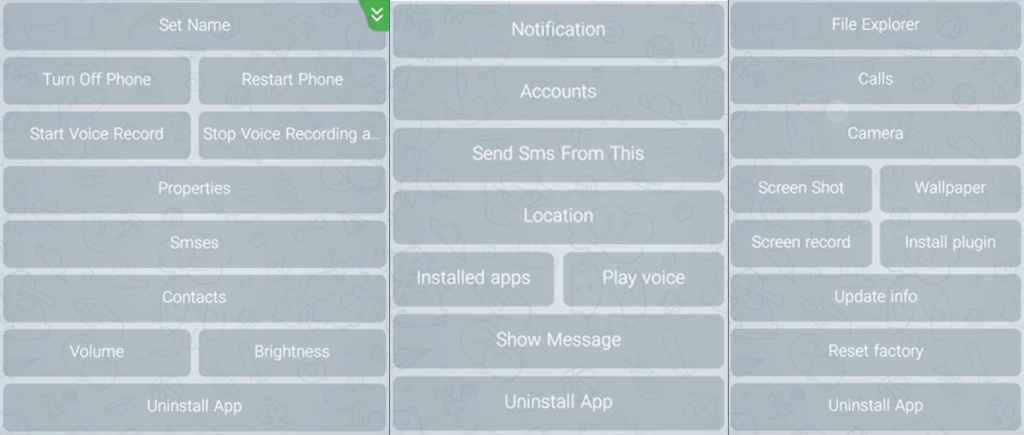

Le funzionalità del malware variano a seconda della versione. Come ricostruito da ESET, ne esistono tre: la bronze (acquistabile per 25 dollari) la silver (50) e la gold (al costo di 100 dollari). Il codice sorgente, invece, può essere acquistato per 650 dollari.

Ecco le funzionalità a disposizione di chi controlla il trojan a seconda della versione acquistata dall’autore di HeroRAT.

Come si legge, è possibile sottrarre messaggi di testo, visualizzare le app installate, inviare SMS, registrare audio e video, catturare screenshot e anche installare plugin con nuove funzioni. Insomma: HeroRAT è un classico trojan i cui limiti sono dettati solo dalla fantasia di chi ne controlla l’attività.

Articoli correlati

-

Scoperto KoSpy, un nuovo spyware...

Scoperto KoSpy, un nuovo spyware...Mar 14, 2025 0

-

BadBox è stato smantellato (di nuovo):...

BadBox è stato smantellato (di nuovo):...Mar 07, 2025 0

-

ESET scopre il primo bootkit UEFI per...

ESET scopre il primo bootkit UEFI per...Dic 11, 2024 0

-

ESET scopre CeranaKeeper, gruppo APT...

ESET scopre CeranaKeeper, gruppo APT...Ott 08, 2024 0

Altro in questa categoria

-

Colt ha completato il trial di...

Colt ha completato il trial di...Apr 03, 2025 0

-

Corea del Nord: la minaccia cyber si...

Corea del Nord: la minaccia cyber si...Apr 02, 2025 0

-

Le vulnerabilità dei tool RMM aprono...

Le vulnerabilità dei tool RMM aprono...Apr 01, 2025 0

-

Una campagna di phishing usa il...

Una campagna di phishing usa il...Mar 31, 2025 0

Last Week Security IT

Spyware nordcoreano e bot malvagi

Approfondimenti

-

Corea del Nord: la minaccia cyber si espande in Europa...

Corea del Nord: la minaccia cyber si espande in Europa...Apr 02, 2025 0

La Corea del Nord sta incrementando le proprie attività... -

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...Apr 01, 2025 0

Se da una parte i tool di Remote Monitoring and Management... -

Mimecast: con l’AI una nuova era per la Data Loss...

Mimecast: con l’AI una nuova era per la Data Loss...Mar 27, 2025 0

Ogni nuova tecnologia porta con sé nuovi rischi. Nel caso... -

Penetration testing, una volta ogni tanto non basta più:...

Penetration testing, una volta ogni tanto non basta più:...Mar 21, 2025 0

Il processo di penetration testing è ormai una pratica... -

Il ransomware Medusa ha colpito oltre 300 infrastrutture...

Il ransomware Medusa ha colpito oltre 300 infrastrutture...Mar 13, 2025 0

Il bilancio delle vittime del ransomware Medusa è...

Minacce recenti

Le vulnerabilità dei tool RMM aprono nuove opportunità ai cybercriminali

CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti dello smishing a tema INPS

RedCurl passa al ransomware: scoperto il primo attacco con QWCrypt

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

Colt ha completato il trial di crittografia quantistica...

Colt ha completato il trial di crittografia quantistica...Apr 03, 2025 0

Colt Technology Services ha annunciato di aver completato... -

Corea del Nord: la minaccia cyber si espande in Europa...

Corea del Nord: la minaccia cyber si espande in Europa...Apr 02, 2025 0

La Corea del Nord sta incrementando le proprie attività... -

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...Apr 01, 2025 0

Se da una parte i tool di Remote Monitoring and... -

Una campagna di phishing usa il DNS-over-HTTPS per eludere...

Una campagna di phishing usa il DNS-over-HTTPS per eludere...Mar 31, 2025 0

I ricercatori di Infoblox hanno scoperto una nuova campagna... -

CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti...

CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti...Mar 31, 2025 0

Nel corso dell’ultima settimana, il CERT-AGID ha rilevato...