Aggiornamenti recenti Aprile 4th, 2025 12:39 PM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- L’Italia è tra gli obiettivi principali del cybercrime

- Colt ha completato il trial di crittografia quantistica sulla propria rete ottica

- Corea del Nord: la minaccia cyber si espande in Europa grazie ai professionisti IT

- Le vulnerabilità dei tool RMM aprono nuove opportunità ai cybercriminali

- Una campagna di phishing usa il DNS-over-HTTPS per eludere i controlli

Seconda puntata della truffa a luci rosse. I pirati continuano a incassare…

Ago 14, 2018 Marco Schiaffino Attacchi, In evidenza, News, Phishing, RSS 0

La nuova ondata di email riporta una parte del numero di telefono delle vittime. Il trucchetto funziona e i truffatori incassano migliaia di dollari.

Se il gruppo di cyber-criminali che hanno messo a punta quella che su Security Info abbiamo ribattezzato la “truffa a luci rosse” dovessero scegliere uno slogan, gliene suggeriamo uno: “del maiale non si butta via niente”.

Il nuovo capitolo della frode più estrosa degli ultimi anni (ne abbiamo parlato in questo articolo) è infatti un perfetto mix di ottimizzazione delle risorse e inventiva. Per spillare altre migliaia di dollari, infatti, hanno usato dei numeri di telefono parziali che chiunque potrebbe ottenere.

Riassumiamo: gli autori del raggiro hanno cominciato la loro attività partendo da un database di indirizzi email rubato (e probabilmente messo in vendita sul Dark Web) a un sito pornografico.

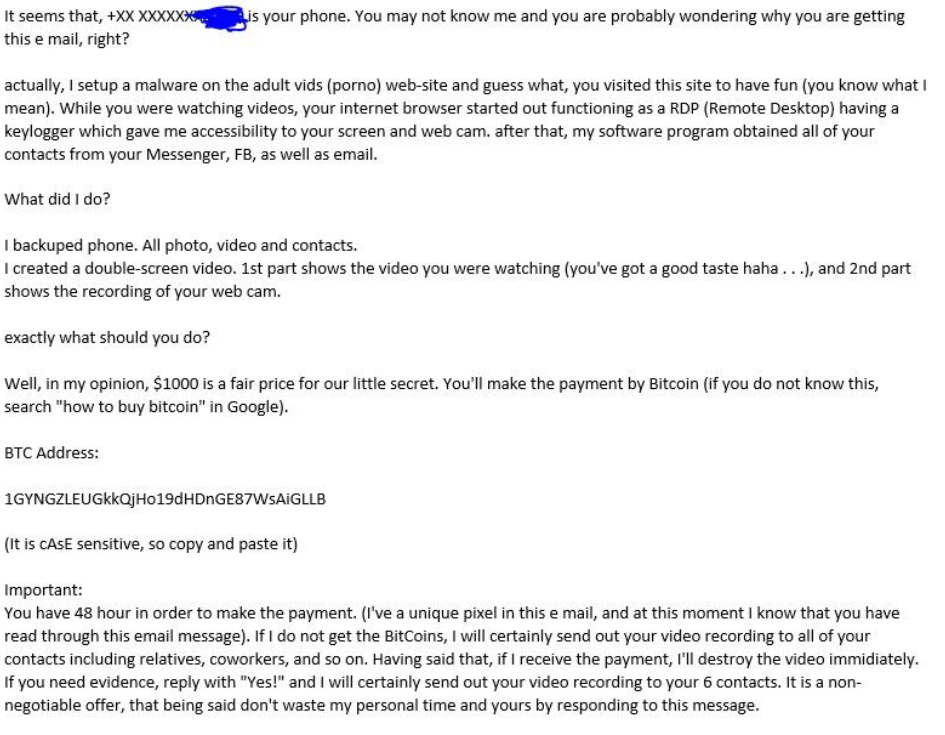

Una volta ottenuta la lista degli iscritti al sito e i loro indirizzi di posta elettronica, i cyber-criminali hanno confezionato un messaggio per ricattarli, il cui contenuto è tanto curato quanto improbabile.

Nel messaggio, in pratica, sostenevano di aver hackerato il computer delle vittime, averli videoregistrati mentre guardavano materiale pornografico e aver montato il video in parallelo a quello del film hard.

Concludevano chiedendo un riscatto di 2.900 dollari in Bitcoin alla vittima, minacciando in alternativa di inviare una copia del video a tutti i loro contatti per posta e su Facebook.

La minaccia, ovviamente, era assolutamente campata per aria ma ha funzionato in maniera egregia. Come abbiamo riportato qualche settimana fa, la truffa gli ha fruttato più di 50.000 dollari.

La minaccia, ovviamente, era assolutamente campata per aria ma ha funzionato in maniera egregia. Come abbiamo riportato qualche settimana fa, la truffa gli ha fruttato più di 50.000 dollari.

Ora stanno rilanciando con una nuova campagna di email ricattatorie a cui hanno cercato di dare un tocco di credibilità in più, inserendo anche il numero telefonico della vittima.

In realtà i truffatori non inseriscono il numero di telefono completo, ma solo le ultime quattro cifre con uno schema del tipo “xxx xxx5555”. Nel messaggio, poi, aggiungono un elemento di pressione non indifferente nei confronti della potenziale vittima: oltre alla minaccia di rendere pubblico il video con modalità simili a quanto fatto in precedenza, sostengono di aver anche copiato un backup del contenuto del telefono, con messaggi e fotografie.

Il trucchetto può sembrare puerile e anche poco credibile (se conoscono il numero di telefono, perché indicare solo le ultime cifre nel messaggio?) ma sembra che funzioni meglio di quanto si possa pensare.

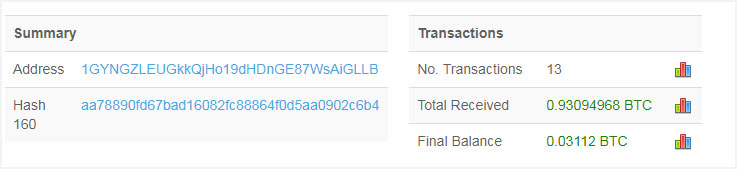

Stando ai dati ottenuti dai ricercatori che stanno monitorando i wallet Bitcoin usati dai truffatori, la nuova campagna gli avrebbe infatti fruttato più di 5.000 dollari in soli 3 giorni.

La domanda, a questo punto, sorge spontanea: dove hanno preso quei numeri telefonici (anche se parziali) associati alle email? Una delle possibilità è che l’informazione fosse presente nel database su cui i pirati hanno messo le mani.

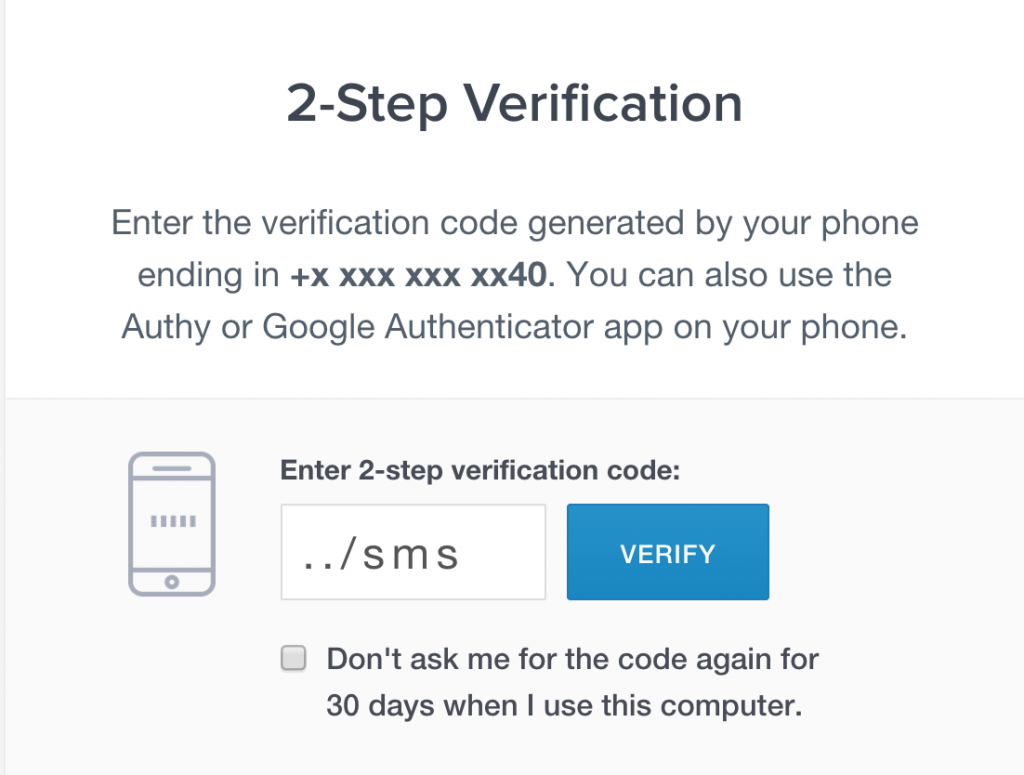

Una interessante ipotesi alternativa arriva da SecGuru, il ricercatore informatico che ha scoperto e sta seguendo la vicenda della truffa a luci rosse.

A suo giudizio, infatti, i truffatori avrebbero potuto ricavare i dati sui numeri di telefono grazie ai sistemi di autenticazione a due fattori via SMS, che al momento della richiesta di una modifica dell’account (per esempio il reset della password) mostrano spesso un messaggio in cui compare il numero di telefono parzialmente oscurato.

L’ipotesi è decisamente interessante, soprattutto per confermare la tesi per cui qualsiasi informazione fornita online, anche per scopi di sicurezza, possa essere utilizzata per scopi completamente diversi da quelli per cui è pensata.

Certo, nel caso in specie il 99% della responsabilità rimane in capo ai creduloni che cascano nella trappola tesa loro dai truffatori. Qualche riflessione, però, bisognerebbe farla.

Articoli correlati

-

Scoperta una massiccia campagna malware...

Scoperta una massiccia campagna malware...Lug 31, 2024 0

-

Le truffe via SMS costano milioni di...

Le truffe via SMS costano milioni di...Gen 26, 2024 0

-

Il settore dei trasporti nel mirino...

Il settore dei trasporti nel mirino...Nov 23, 2022 0

-

Trojan per Android BRATA diventa...

Trojan per Android BRATA diventa...Giu 21, 2022 0

Altro in questa categoria

-

L’Italia è tra gli obiettivi...

L’Italia è tra gli obiettivi...Apr 04, 2025 0

-

Colt ha completato il trial di...

Colt ha completato il trial di...Apr 03, 2025 0

-

Corea del Nord: la minaccia cyber si...

Corea del Nord: la minaccia cyber si...Apr 02, 2025 0

-

Le vulnerabilità dei tool RMM aprono...

Le vulnerabilità dei tool RMM aprono...Apr 01, 2025 0

Last Week Security IT

Spyware nordcoreano e bot malvagi

Approfondimenti

-

L’Italia è tra gli obiettivi principali del...

L’Italia è tra gli obiettivi principali del...Apr 04, 2025 0

L’Italia è tra i principali obiettivi del cybercrime... -

Corea del Nord: la minaccia cyber si espande in Europa...

Corea del Nord: la minaccia cyber si espande in Europa...Apr 02, 2025 0

La Corea del Nord sta incrementando le proprie attività... -

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...Apr 01, 2025 0

Se da una parte i tool di Remote Monitoring and Management... -

Mimecast: con l’AI una nuova era per la Data Loss...

Mimecast: con l’AI una nuova era per la Data Loss...Mar 27, 2025 0

Ogni nuova tecnologia porta con sé nuovi rischi. Nel caso... -

Penetration testing, una volta ogni tanto non basta più:...

Penetration testing, una volta ogni tanto non basta più:...Mar 21, 2025 0

Il processo di penetration testing è ormai una pratica...

Minacce recenti

Corea del Nord: la minaccia cyber si espande in Europa grazie ai professionisti IT

Le vulnerabilità dei tool RMM aprono nuove opportunità ai cybercriminali

CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti dello smishing a tema INPS

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

L’Italia è tra gli obiettivi principali del...

L’Italia è tra gli obiettivi principali del...Apr 04, 2025 0

L’Italia è tra i principali obiettivi del cybercrime... -

Colt ha completato il trial di crittografia quantistica...

Colt ha completato il trial di crittografia quantistica...Apr 03, 2025 0

Colt Technology Services ha annunciato di aver completato... -

Corea del Nord: la minaccia cyber si espande in Europa...

Corea del Nord: la minaccia cyber si espande in Europa...Apr 02, 2025 0

La Corea del Nord sta incrementando le proprie attività... -

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...Apr 01, 2025 0

Se da una parte i tool di Remote Monitoring and... -

Una campagna di phishing usa il DNS-over-HTTPS per eludere...

Una campagna di phishing usa il DNS-over-HTTPS per eludere...Mar 31, 2025 0

I ricercatori di Infoblox hanno scoperto una nuova campagna...