Aggiornamenti recenti Aprile 4th, 2025 12:39 PM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- L’Italia è tra gli obiettivi principali del cybercrime

- Colt ha completato il trial di crittografia quantistica sulla propria rete ottica

- Corea del Nord: la minaccia cyber si espande in Europa grazie ai professionisti IT

- Le vulnerabilità dei tool RMM aprono nuove opportunità ai cybercriminali

- Una campagna di phishing usa il DNS-over-HTTPS per eludere i controlli

Esperti violano il sistema di chiusura di Tesla, McLaren e Triumph

Set 12, 2018 Marco Schiaffino Hacking, In evidenza, News, RSS, Vulnerabilità 0

La tecnologia usata è considerata insicura da 13 anni. I ricercatori hanno avvisato Tesla che ha cambiato il sistema, ma gli altri produttori…

Quanto è difficile rubare un’auto di lusso? Da quando i produttori hanno cominciato a infarcire i loro veicoli di tecnologie più o meno avveniristiche, sembra proprio che sia molto più facile di un tempo.

L’ultimo esempio arriva in seguito a uno studio fatto da un gruppo di ricercatori della Katholieke Universiteit Leuven, un’università belga, che spiega come sia possibile violare il sistema Passive Keyless Entry and Start (PKES) utilizzato dalla Tesla Model S per aprirla e avviarla.

PKES utilizza un “portachiavi” wireless che permette l’apertura dell’auto quando il proprietario del veicolo vi si avvicina e permette, allo stesso modo, di avviarla.

Qual è il problema? Che il sistema usa tuttora una tecnologia piuttosto vecchia, che i ricercatori sono riusciti a violare.

Si chiama DST40 ed è un sistema di identificazione su frequenza radio sviluppato da Texas Instruments nel 1999, utilizzato principalmente per i sistemi di apertura delle portiere delle automobili. Dal 2005, data in cui sono comparsi i primi studi in merito, DST40 è considerata una tecnologia non sicura.

Il suo problema, principalmente, è che il pairing tra il portachiavi e l’auto si basa su un sistema di crittografia a 40 bit e 24 bit, che offre un livello di sicurezza ridicolo.

I ricercatori sono riusciti a mettere a punto un sistema che permette di emularlo semplicemente scambiando qualche dato con l’auto e con il portachiavi originale.

Come si vede nel video, tutto quello che dovrebbe fare un ladro è riuscire ad avvicinarsi all’auto e poi al suo proprietario. In una manciata di secondi sarà in grado di aprire il veicolo, avviarlo e sparire.

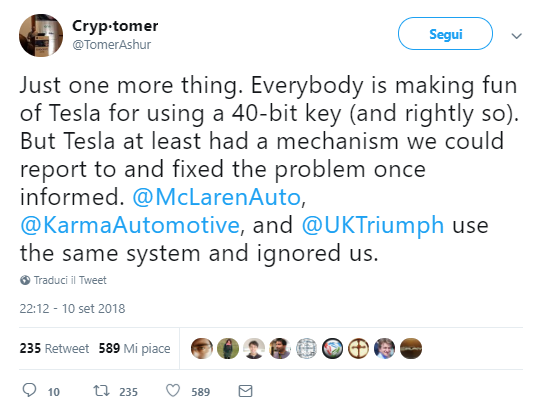

In seguito alla segnalazione, Tesla ha ora modificato il sistema adottando un livello di crittografia più sicuro e distribuendo l’aggiornamento in modo che anche i clienti che hanno acquistato le loro auto prima dell’aggiornamento possano modificarlo rapidamente.

Il problema è che questo sistema non funziona solo con le auto di Tesla, ma anche con quelle di altri produttori di “supercar” del valore di decine (o centinaia) di migliaia di euro.

Tutte le auto (per esempio McLaren) e le moto (per esempio Triumph) che usano lo stesso prodotto per gestire il sistema PKES (cioè quelli forniti da Pektron) soffrono della stessa identica vulnerabilità. Come fa notare uno dei ricercatori, però, non hanno un sistema di report dei bug che abbia permesso al team di segnalarglielo.

Articoli correlati

-

Synacktiv hackera una Tesla e conquista...

Synacktiv hackera una Tesla e conquista...Mar 22, 2024 0

-

Zerodium spinge sugli exploit per...

Zerodium spinge sugli exploit per...Gen 28, 2022 0

-

Corretta una falla di Linux presente da...

Corretta una falla di Linux presente da...Gen 27, 2022 0

-

Ora Trickbot adotta una tecnica...

Ora Trickbot adotta una tecnica...Gen 26, 2022 0

Altro in questa categoria

-

L’Italia è tra gli obiettivi...

L’Italia è tra gli obiettivi...Apr 04, 2025 0

-

Colt ha completato il trial di...

Colt ha completato il trial di...Apr 03, 2025 0

-

Corea del Nord: la minaccia cyber si...

Corea del Nord: la minaccia cyber si...Apr 02, 2025 0

-

Le vulnerabilità dei tool RMM aprono...

Le vulnerabilità dei tool RMM aprono...Apr 01, 2025 0

Last Week Security IT

Spyware nordcoreano e bot malvagi

Approfondimenti

-

L’Italia è tra gli obiettivi principali del...

L’Italia è tra gli obiettivi principali del...Apr 04, 2025 0

L’Italia è tra i principali obiettivi del cybercrime... -

Corea del Nord: la minaccia cyber si espande in Europa...

Corea del Nord: la minaccia cyber si espande in Europa...Apr 02, 2025 0

La Corea del Nord sta incrementando le proprie attività... -

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...Apr 01, 2025 0

Se da una parte i tool di Remote Monitoring and Management... -

Mimecast: con l’AI una nuova era per la Data Loss...

Mimecast: con l’AI una nuova era per la Data Loss...Mar 27, 2025 0

Ogni nuova tecnologia porta con sé nuovi rischi. Nel caso... -

Penetration testing, una volta ogni tanto non basta più:...

Penetration testing, una volta ogni tanto non basta più:...Mar 21, 2025 0

Il processo di penetration testing è ormai una pratica...

Minacce recenti

Corea del Nord: la minaccia cyber si espande in Europa grazie ai professionisti IT

Le vulnerabilità dei tool RMM aprono nuove opportunità ai cybercriminali

CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti dello smishing a tema INPS

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

L’Italia è tra gli obiettivi principali del...

L’Italia è tra gli obiettivi principali del...Apr 04, 2025 0

L’Italia è tra i principali obiettivi del cybercrime... -

Colt ha completato il trial di crittografia quantistica...

Colt ha completato il trial di crittografia quantistica...Apr 03, 2025 0

Colt Technology Services ha annunciato di aver completato... -

Corea del Nord: la minaccia cyber si espande in Europa...

Corea del Nord: la minaccia cyber si espande in Europa...Apr 02, 2025 0

La Corea del Nord sta incrementando le proprie attività... -

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...Apr 01, 2025 0

Se da una parte i tool di Remote Monitoring and... -

Una campagna di phishing usa il DNS-over-HTTPS per eludere...

Una campagna di phishing usa il DNS-over-HTTPS per eludere...Mar 31, 2025 0

I ricercatori di Infoblox hanno scoperto una nuova campagna...