Aggiornamenti recenti Aprile 3rd, 2025 10:03 AM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- Colt ha completato il trial di crittografia quantistica sulla propria rete ottica

- Corea del Nord: la minaccia cyber si espande in Europa grazie ai professionisti IT

- Le vulnerabilità dei tool RMM aprono nuove opportunità ai cybercriminali

- Una campagna di phishing usa il DNS-over-HTTPS per eludere i controlli

- CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti dello smishing a tema INPS

5 bugie sulla sicurezza informatica troppo comuni

Ott 05, 2018 Giancarlo Calzetta Approfondimenti, In evidenza, Scenario 0

Il Cyber Defence Summit di FireEye è stata un’ottima occasione per fare due chiacchiere con degli esperti di sicurezza informatica a livello mondiale. Alcuni interventi sono stati molto tecnici, altri più faceti, come questo, ma sempre interessanti.

Durante il Cyber Defence Summit tenutosi a Washington, il vicepresidente e CTO di FireEye Charles Carmakal ha voluto puntualizzare alcune leggende metropolitane, spiegando perché non è sempre vero quello che si sente in giro

1. Il data breach si risolve in un giorno

I clienti si aspettano che quando si chiama una società specializzata in sicurezza informatica, arrivi un esercito armato di bacchette magiche in grado di mettere tutto in sicurezza in un paio d’ore. Non è così: fare il punto della situazione su di una intrusione richiede giorni e nei casi più gravi settimane. A volte si chiude tutto in un giorno, ma è davvero una eccezione.

2. Le superpotenze hanno a disposizione i migliori talenti in fatto di hacking

Gli hacker di stato, alla fin della fiera, sono dei dipendenti statali e questo li porta ad agire in modo spesso prevedibile. A volte, poi, non sono altro che un mero meccanismo all’interno di procedure rigide e codificate che devono essere eseguite meccanicamente.

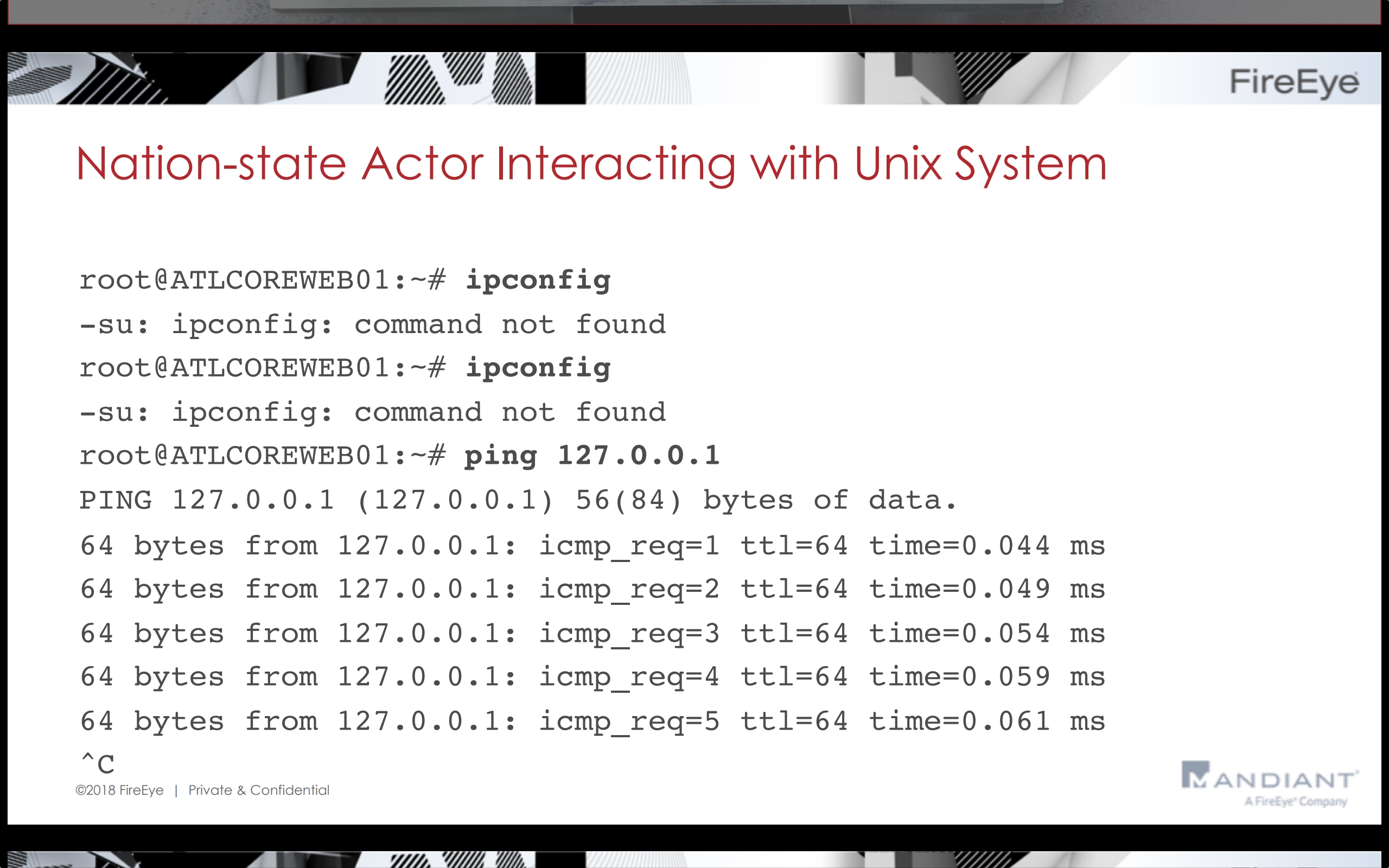

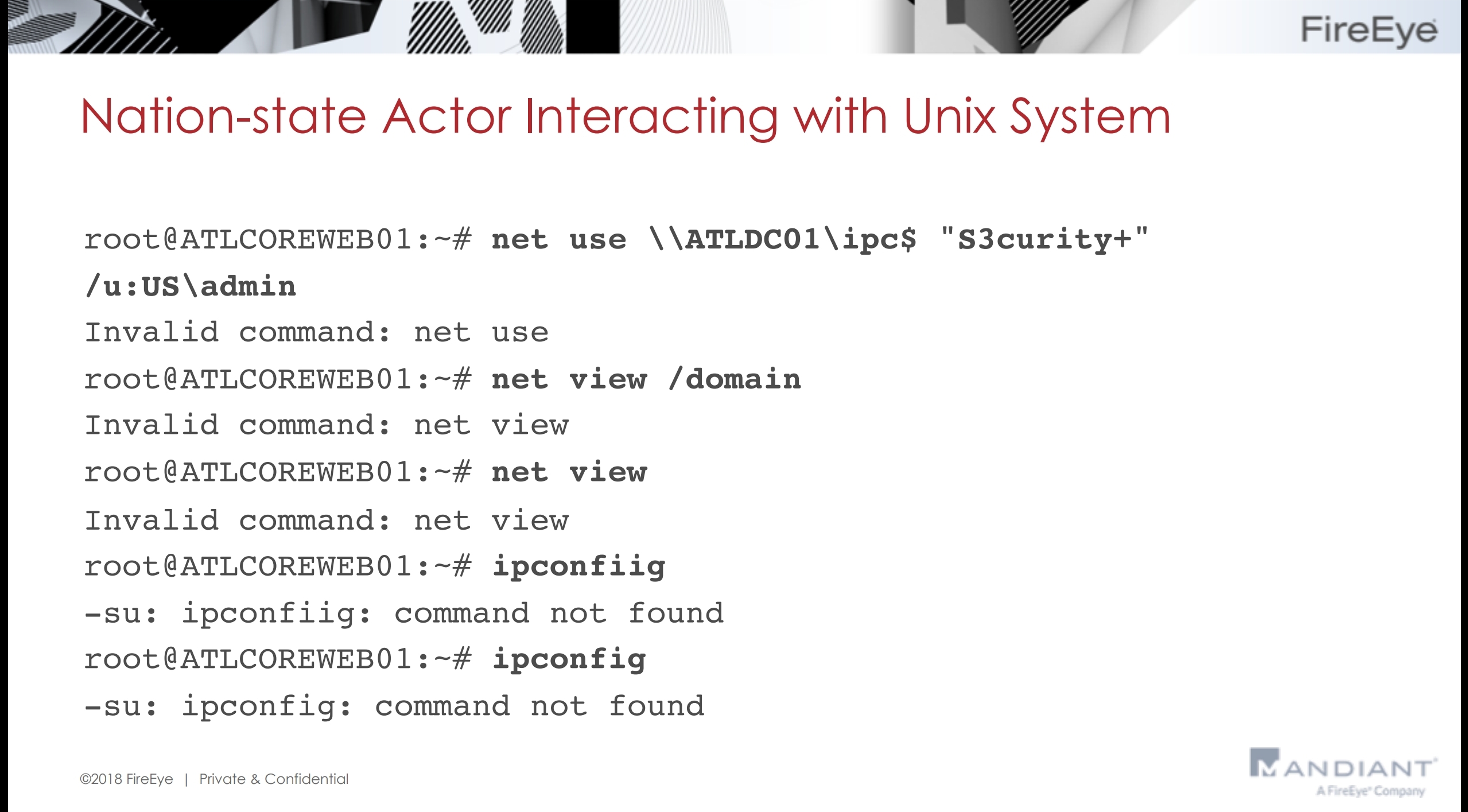

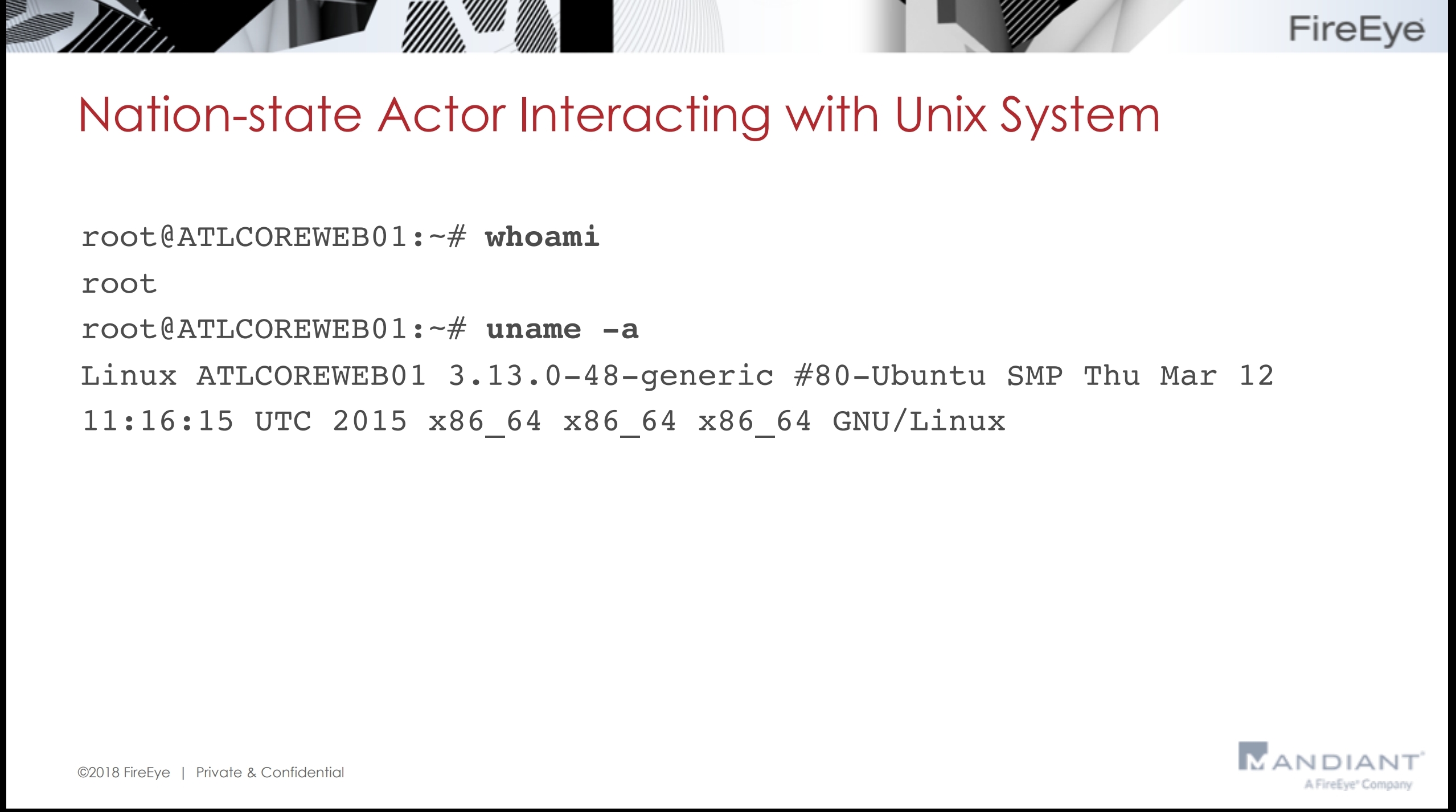

Di seguito ci sono tre screenshot che riassumono un attacco da parte di un sistema di hacker governativi a un server esca che FireEye aveva esposto sul Web.

Si vede subito che l’operatore inizia credendo di trovarsi su di una macchina Windows e il fatto che i comandi che digita non vengano neanche riconosciuti non sembra dargli alcun indizio. Addirittura chiede un ping sul local host, probabilmente in un non tentativo di verificare se la console riceve ed esegue

Qui continua imperterrito a cercare di eseguire comandi Windows e arriva a digitare in maniera errata ipconfig. Forse sta eseguendo una checklist di tentativi. Concluso l’ultimo, l’operatore lascia la tastiera per un po’.

Ecco che ricominciano i tentativi di farsi strada nella macchina, ma stavolta l’operatore parte spedito su comandi Unix. Probabilmente, il server da attaccare è stato passato al controllo di un altro hacker specializzato su questa piattaforma.

3. Le vittime non devono mai prendere in considerazione l’idea di pagare un riscatto

Questo tema è a detta dello stesso Charles Carmakal molto controverso. Lui stesso consiglia di non pagare riscatti, ma riconosce che a volte si tratta dello scenario meno orrendo tra quelli disponibili. Bisogna, però, considerare un po’ di cose quando si decide di dare dei soldi ai criminali. Innanzitutto, potrebbe essere illegale. Sebbene non dipenda da noi, cedere a un ricatto è spesso un reato. Inoltre, non ci sono garanzie che il criminale non intaschi i soldi senza poi dar comunque atto a quanto minacciato.

4. Tutti i cybercriminali che vi chiedono dei soldi vogliono davvero dei soldi

In effetti, è tremendamente vero. La tecnica di installare ransomware o altro software che comunica l’intenzione di chiedervi del denaro è usata sempre più spesso per distrarre l’utente e il reparto IT da quanto i pirati stanno davvero facendo sulla rete interna. Che si tratti di rubare dei dati o di cercare altre credenziali di accesso, una richiesta di denaro potrebbe essere solo un diversivo.

5. Wannacry e NotPetya non sono simili, né dei ransomware

Su questo ci sono pochi dubbi, ma spesso si sente parlare di Wannacry e NotPetya associati, solo perché entrambi sfruttavano la tecnica di Ethernal Blue per diffondersi. In realtà, precisa Carmakal, il successo di NotPetya sta tutto nel fatto che usava un estrattore di credenziali per diffondersi e non solo Ethernal Blue.

NotPetya era un attacco in massa alle infrastrutture dell’Ucraina, destinata a mettere in difficoltà il Paese e non a spillar soldi tramite il ricatto.

Articoli correlati

-

Le vulnerabilità dei tool RMM aprono...

Le vulnerabilità dei tool RMM aprono...Apr 01, 2025 0

-

MirrorFace ha colpito un ente...

MirrorFace ha colpito un ente...Mar 19, 2025 0

-

Silent Lynx: il gruppo APT torna...

Silent Lynx: il gruppo APT torna...Feb 06, 2025 0

-

PlushDaemon: un nuovo gruppo APT cinese...

PlushDaemon: un nuovo gruppo APT cinese...Gen 29, 2025 0

Altro in questa categoria

-

Colt ha completato il trial di...

Colt ha completato il trial di...Apr 03, 2025 0

-

Corea del Nord: la minaccia cyber si...

Corea del Nord: la minaccia cyber si...Apr 02, 2025 0

-

Una campagna di phishing usa il...

Una campagna di phishing usa il...Mar 31, 2025 0

-

CERT-AGID 22-28 marzo: in vendita sul...

CERT-AGID 22-28 marzo: in vendita sul...Mar 31, 2025 0

Last Week Security IT

Spyware nordcoreano e bot malvagi

Approfondimenti

-

Corea del Nord: la minaccia cyber si espande in Europa...

Corea del Nord: la minaccia cyber si espande in Europa...Apr 02, 2025 0

La Corea del Nord sta incrementando le proprie attività... -

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...Apr 01, 2025 0

Se da una parte i tool di Remote Monitoring and Management... -

Mimecast: con l’AI una nuova era per la Data Loss...

Mimecast: con l’AI una nuova era per la Data Loss...Mar 27, 2025 0

Ogni nuova tecnologia porta con sé nuovi rischi. Nel caso... -

Penetration testing, una volta ogni tanto non basta più:...

Penetration testing, una volta ogni tanto non basta più:...Mar 21, 2025 0

Il processo di penetration testing è ormai una pratica... -

Il ransomware Medusa ha colpito oltre 300 infrastrutture...

Il ransomware Medusa ha colpito oltre 300 infrastrutture...Mar 13, 2025 0

Il bilancio delle vittime del ransomware Medusa è...

Minacce recenti

Le vulnerabilità dei tool RMM aprono nuove opportunità ai cybercriminali

CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti dello smishing a tema INPS

RedCurl passa al ransomware: scoperto il primo attacco con QWCrypt

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

Colt ha completato il trial di crittografia quantistica...

Colt ha completato il trial di crittografia quantistica...Apr 03, 2025 0

Colt Technology Services ha annunciato di aver completato... -

Corea del Nord: la minaccia cyber si espande in Europa...

Corea del Nord: la minaccia cyber si espande in Europa...Apr 02, 2025 0

La Corea del Nord sta incrementando le proprie attività... -

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...Apr 01, 2025 0

Se da una parte i tool di Remote Monitoring and... -

Una campagna di phishing usa il DNS-over-HTTPS per eludere...

Una campagna di phishing usa il DNS-over-HTTPS per eludere...Mar 31, 2025 0

I ricercatori di Infoblox hanno scoperto una nuova campagna... -

CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti...

CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti...Mar 31, 2025 0

Nel corso dell’ultima settimana, il CERT-AGID ha rilevato...