Aggiornamenti recenti Aprile 3rd, 2025 10:03 AM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- Colt ha completato il trial di crittografia quantistica sulla propria rete ottica

- Corea del Nord: la minaccia cyber si espande in Europa grazie ai professionisti IT

- Le vulnerabilità dei tool RMM aprono nuove opportunità ai cybercriminali

- Una campagna di phishing usa il DNS-over-HTTPS per eludere i controlli

- CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti dello smishing a tema INPS

Aziende USA spiate dalla Cina con un microchip nascosto nei server

Ott 05, 2018 Marco Schiaffino Attacchi, Hacking, In evidenza, Intrusione, Malware, News, RSS, Tecnologia 0

L’inchiesta di Bloomberg: i chip venivano installati sui componenti prodotti in Cina dai fornitori della statunitense Supermicro. Colpita anche Apple.

Sarebbero almeno 30 le società statunitensi rimaste vittima di una campagna di spionaggio orchestrata dal governo cinese, che avrebbe impiantato dei microchip direttamente sulle schede madri dei server utilizzati dalle aziende in questione.

La clamorosa rivelazione arriva da un’inchiesta di Bloomberg, che a conferma della vicenda cita fonti del governo USA e impiegati di Amazon e Apple, le quali hanno però smentito la ricostruzione attraverso comunicati ufficiali in cui negano qualsiasi coinvolgimento nella vicenda.

La catena di avvenimenti descritta dai colleghi di Bloomberg, però, disegna un quadro piuttosto credibile in cui le smentite sarebbero l’ovvia conseguenza di un caso di spionaggio industriale su larga scala che avrebbe potuto trasformarsi in un colossale incidente diplomatico tra due superpotenze, dagli esiti imprevedibili.

Attacco hardware alle aziende

Tutto sarebbe cominciato nel 2015, quando i dirigenti di Amazon hanno messo gli occhi su Elemental, una startup che aveva appena messo a punto un sistema di compressione video che Amazon intendeva utilizzare per il suo servizio di video in streaming.

Prima di concludere l’acquisizione, però, dalle parti di Amazon hanno avviato un controllo di “routine” sul livello di sicurezza di Elemental, affidandosi a una società terza. Amazon, d’altra parte, prende la sicurezza molto sul serio. L’azienda, infatti, fornisce dei servizi cloud a molti enti governativi, compresa la CIA.

E qui arriva la sorpresa: gli esperti che analizzano i sistemi di Elemental individuano qualcosa di strano nel parco server usati dall’azienda. Un microscopico chip, grande come un chicco di riso, installato sulla scheda madre dei computer. Qualcosa che, stando ai progetti originali, non dovrebbe esserci.

A questo punto, ad Amazon non sarebbe rimasto che segnalare la questione alle autorità statunitensi. Anche perché i server in questione sono prodotti da Supermicro, un’azienda californiana che rifornisce centinaia di società negli Usa e nel mondo.

L’indagine (che secondo Bloomberg sarebbe ancora in corso) chiarisce subito la funzione dei microchip individuati nei server Supermicro: si tratta di componenti che sono in grado di aprire una backdoor per collegarsi a computer esterni e manipolare il funzionamento del sistema operativo a un livello talmente “basso” da sfuggire a qualsiasi controllo antivirus.

Insomma: ci si trovava di fronte a una campagna di spionaggio che, potenzialmente, avrebbe potuto coinvolgere centinaia di aziende in tutto il mondo. Nel 2015, infatti, Supermicro aveva più di 900 clienti in più di 10 paesi diversi.

La pista cinese

Appurata la presenza dei microchip-spia sui server di Supermicro, per capire come ci fossero finiti non serviva un grande sforzo di immaginazione. L’azienda, infatti, per reperire i componenti dei suoi prodotti si rifornisce regolarmente da produttori asiatici, e in particolare a molti fornitori cinesi.

Secondo le fonti citate da Bloomberg, gli investigatori avrebbero avuto già alcune informazioni riservate riguardanti un progetto del genere, ma fino a quel momento non avevano avuto riscontri sufficienti per considerarla una minaccia concreta.

Sempre le suddette fonti, riportano però che in seguito alla segnalazione di Amazon e alla conseguente indagine, avrebbero appurato che i chip sarebbero stati inseriti da agenti dell’Esercito di Liberazione Nazionale cinese facendo “pressioni” sui produttori coinvolti nella filiera collegata a Supermicro.

Nel dettaglio, le fabbriche coinvolte sarebbero almeno quattro e il processo di “contaminazione” delle schede madri sarebbe proseguito per almeno due anni.

Da un punto di vista tecnico, invece, si sa piuttosto poco sul funzionamento del chip incriminato. La sua funzione, come descritta nell’articolo, sarebbe quella di consentire “modifiche al sistema operativo” per eseguire codice scaricato da computer esterni. Quello che è certo è che si tratta di una modalità di attacco che è difficilissimo rilevare, se non con analisi approfondite.

Apple e gli altri

L’inchiesta di Bloomberg si focalizza anche sulle vittime dell’attacco, che comprenderebbero almeno 30 grandi aziende negli USA e, in particolare, Apple.

Per quanto riguarda l’azienda di Cupertino, i giornalisti citano fonti interne all’azienda che avrebbero confermato non solo la presenza di server compromessi, ma anche il fatto che la stessa Apple li avrebbe individuati nel maggio del 2015, in seguito al rilevamento di una serie di anomalie a livello di traffico di rete.

Apple nega tutto, ma a rendere più credibile la tesi sostenuta nell’inchiesta c’è una curiosa coincidenza: nell’anno seguente l’azienda di Tim Cook ha tagliato ogni rapporto con Supermicro, smantellando il parco server (si stima che a Cupertino ce ne fossero 7.000) in fretta e furia.

Ufficialmente la decisione ha fatto seguito a un’infezione rilevata nel firmware dei server forniti dal produttore, ma come si legge in un articolo uscito a inizio 2017, Apple è stata l’unica a segnalare il problema.

Le altre vittime, che nell’inchiesta non vengono nominate esplicitamente, comprenderebbero un grande istituto di credito e anche aziende che lavorano con enti pubblici.

Non solo: anche se non viene detto esplicitamente, il dubbio che i microchip-spia siano finiti nei sistemi del governo USA è tutt’altro che labile. Elemental, infatti, ha collaborato con numerosi enti governativi, fornendo tecnologie per gestire la copertura in streaming delle Olimpiadi, le comunicazioni con la Stazione Spaziale Internazionale e le riprese dei droni per la CIA.

Uno scandalo insabbiato?

Com’è possibile che una vicenda del genere sia rimasta segreta per tre anni? E come mai sia Apple che Amazon negano qualsiasi coinvolgimento? Secondo Bloomberg, la questione sarebbe stata risolta in maniera “quieta” a livello politico.

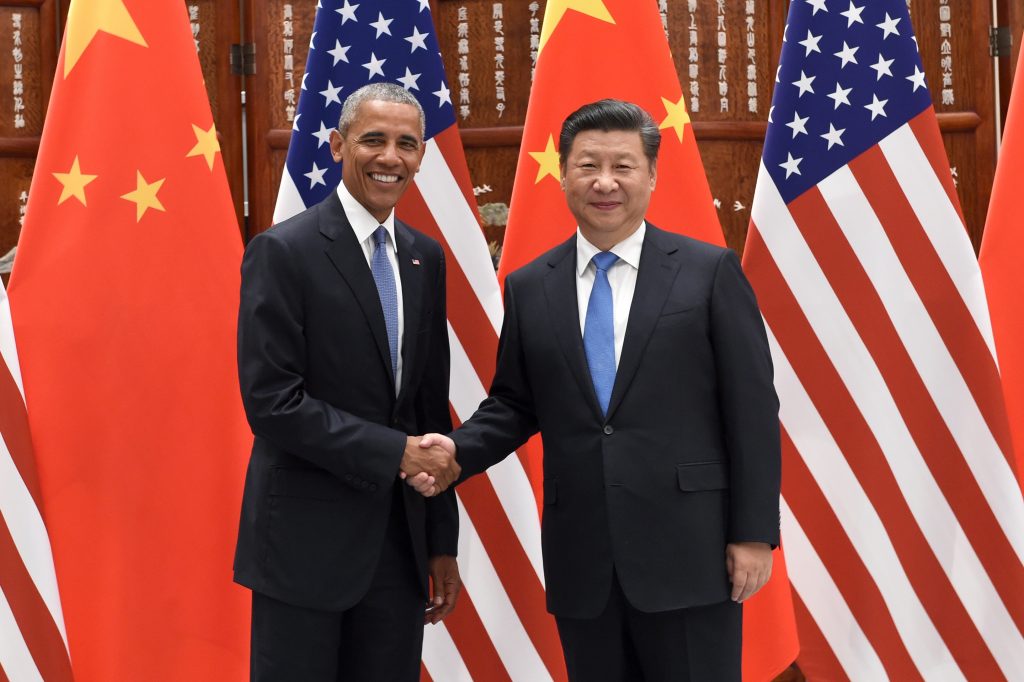

L’inchiesta cita in particolare due incontri. Il primo risale alla fine di settembre 2015 e ha visto come protagonisti l’allora presidente USA Barack Obama e il presidente cinese Xi Jinping. Al termine dell’incontro, incentrato sul tema della cyber-security, i due leader annunciarono un accordo per mettere fine alla pratica dello spionaggio industriale ai danni delle aziende statunitensi.

Il secondo è un piccolo meeting riservato organizzato dal Pentagono a McLean, una piccola cittadina della Virginia. All’incontro avrebbero partecipato decine di investitori e dirigenti del settore tecnologico.

In quell’occasione, riporta Bloomberg citando una fonte che era presente all’incontro, i rappresentanti del Pentagono avrebbero sollecitato lo sviluppo di strumenti per rilevare sistemi di spionaggio hardware.

Anche se nell’articolo l’ipotesi non viene messa nero su bianco (nel caso del sito di Bloomberg bianco su nero) non c’è bisogno di essere dei professionisti di tesi cospirazioniste per fare due più due.

Quel che è certo è che dopo la pubblicazione dell’inchiesta è probabile che la fiducia nella filiera di produzione globalizzata del terzo millennio subisca una bella batosta.

- Amazon, Apple, CIA, Cina, Elemental, Marco Schiaffino, Supermicro, USA

Articoli correlati

-

SharePoint inondato dallo spam: la...

SharePoint inondato dallo spam: la...Mar 28, 2025 0

-

Apple risolve un bug 0-day di WebKit...

Apple risolve un bug 0-day di WebKit...Mar 12, 2025 0

-

Brutto momento per la crittografia in...

Brutto momento per la crittografia in...Feb 28, 2025 0

-

Apple rilascia un fix per un bug 0-day...

Apple rilascia un fix per un bug 0-day...Feb 11, 2025 0

Altro in questa categoria

-

Colt ha completato il trial di...

Colt ha completato il trial di...Apr 03, 2025 0

-

Corea del Nord: la minaccia cyber si...

Corea del Nord: la minaccia cyber si...Apr 02, 2025 0

-

Le vulnerabilità dei tool RMM aprono...

Le vulnerabilità dei tool RMM aprono...Apr 01, 2025 0

-

Una campagna di phishing usa il...

Una campagna di phishing usa il...Mar 31, 2025 0

Last Week Security IT

Spyware nordcoreano e bot malvagi

Approfondimenti

-

Corea del Nord: la minaccia cyber si espande in Europa...

Corea del Nord: la minaccia cyber si espande in Europa...Apr 02, 2025 0

La Corea del Nord sta incrementando le proprie attività... -

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...Apr 01, 2025 0

Se da una parte i tool di Remote Monitoring and Management... -

Mimecast: con l’AI una nuova era per la Data Loss...

Mimecast: con l’AI una nuova era per la Data Loss...Mar 27, 2025 0

Ogni nuova tecnologia porta con sé nuovi rischi. Nel caso... -

Penetration testing, una volta ogni tanto non basta più:...

Penetration testing, una volta ogni tanto non basta più:...Mar 21, 2025 0

Il processo di penetration testing è ormai una pratica... -

Il ransomware Medusa ha colpito oltre 300 infrastrutture...

Il ransomware Medusa ha colpito oltre 300 infrastrutture...Mar 13, 2025 0

Il bilancio delle vittime del ransomware Medusa è...

Minacce recenti

Le vulnerabilità dei tool RMM aprono nuove opportunità ai cybercriminali

CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti dello smishing a tema INPS

RedCurl passa al ransomware: scoperto il primo attacco con QWCrypt

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

Colt ha completato il trial di crittografia quantistica...

Colt ha completato il trial di crittografia quantistica...Apr 03, 2025 0

Colt Technology Services ha annunciato di aver completato... -

Corea del Nord: la minaccia cyber si espande in Europa...

Corea del Nord: la minaccia cyber si espande in Europa...Apr 02, 2025 0

La Corea del Nord sta incrementando le proprie attività... -

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...Apr 01, 2025 0

Se da una parte i tool di Remote Monitoring and... -

Una campagna di phishing usa il DNS-over-HTTPS per eludere...

Una campagna di phishing usa il DNS-over-HTTPS per eludere...Mar 31, 2025 0

I ricercatori di Infoblox hanno scoperto una nuova campagna... -

CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti...

CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti...Mar 31, 2025 0

Nel corso dell’ultima settimana, il CERT-AGID ha rilevato...