Aggiornamenti recenti Aprile 3rd, 2025 10:03 AM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- Colt ha completato il trial di crittografia quantistica sulla propria rete ottica

- Corea del Nord: la minaccia cyber si espande in Europa grazie ai professionisti IT

- Le vulnerabilità dei tool RMM aprono nuove opportunità ai cybercriminali

- Una campagna di phishing usa il DNS-over-HTTPS per eludere i controlli

- CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti dello smishing a tema INPS

Dalla Russia con amore: la cyber-warfare colpisce gli impianti industriali

Ott 24, 2018 Marco Schiaffino Attacchi, Hacking, In evidenza, Intrusione, Malware, News, RSS, Scenario 0

Si moltiplicano i gruppi che attaccano le infrastrutture strategiche. Sorpresa: i gruppi collegati al governo russo sono i più attivi.

Fino a qualche anno fa sembrava fantascienza, oggi è una realtà e gli ormai tanti casi di cronaca dimostrano che gli attacchi informatici in grado di mettere K.O. i sistemi industriali di nuova generazione sono qualcosa con cui tutti devono fare i conti.

Tanto più che a differenza della “normale” pirateria informatica, nei casi degli attacchi alle infrastrutture critiche gli esperti di sicurezza si trovano a fronteggiare gruppi di hacker con competenze elevate e mezzi (economici e tecnologici) pressoché illimitati. In sintesi: stiamo parlando di hacker di stato.

Il primo caso che ha svelato il coinvolgimento di enti governativi in questo tipo di attacchi è stato il celeberrimo Stuxnet, il malware che CIA e servizi segreti israeliani hanno “confezionato” per sabotare un impianto di arricchimento dell’uranio in Iran.

Da allora (era il 2006) la cronaca ha registrato numerosi altri attacchi, tra cui quello che nel 2015 ha provocato un black-out di dimensioni clamorose in Ucraina e il successivo (sempre in Ucraina) che nel 2016 ha preso di mira altri impianti industriali.

Se la “manina” dei servizi segreti in questi attacchi è sempre stata evidente per chiunque avesse un po’ di malizia e buon senso, è solo in questi mesi che stanno cominciando a emergere elementi che permettono di disegnare una mappa dei soggetti attivi in questo settore e, qualche volta, anche a collegare in maniera “ufficiale” gli autori degli attacchi con i governi che li sponsorizzano.

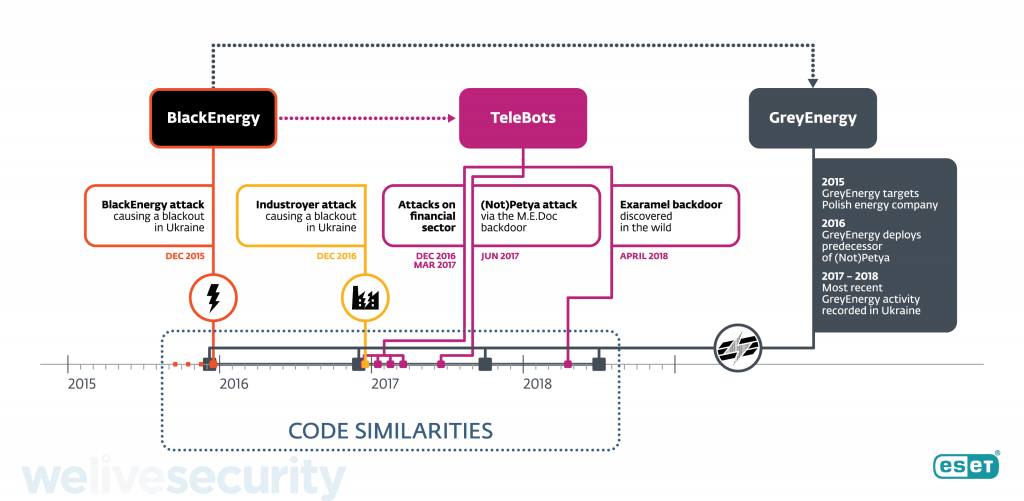

I ricercatori di ESET, per esempio, dopo aver individuato il gruppo TeleBots come autore degli attacchi in Ucraina (compreso quello portato con il “falso ransomware” NotPetya) ha proprio in questi giorni reso pubblico uno studio che accende i riflettori su un gruppo collegato a TeleBots, ma specializzato in spionaggio industriale.

Si chiama GreyEnergy e, secondo gli analisti che hanno realizzato la ricerca, sarebbe una sorta di spin-off di TeleBots. A differenza del gruppo principale, che si è specializzato in attacchi distruttivi, GreyEnergy avrebbe come obiettivo l’infiltrazione dei sistemi e il furto di informazioni riservate che possono poi essere utilizzate dai loro “soci”.

Il legame è dimostrato da una serie di similitudini tra i codici nei malware dei due gruppi e dalla coincidenza temporale tra la scomparsa di BlackEnergy (il gruppo responsabile del primo attacco in Ucraina) e la comparsa dei GreyEnergy.

Anche se i ricercatori di ESET non si sbilanciano sui legami di TeleBots e GreyEnergy, la coincidenza tra gli attacchi informatici e le tensioni diplomatiche tra Russia e Ucraina lasciano pensare che un qualche legame con il governo di Putin possa esserci.

Le cose sono più chiare nel caso di Triton, il malware utilizzato nel 2017 per un attacco a un impianto di raffinazione del petrolio in Arabia Saudita.

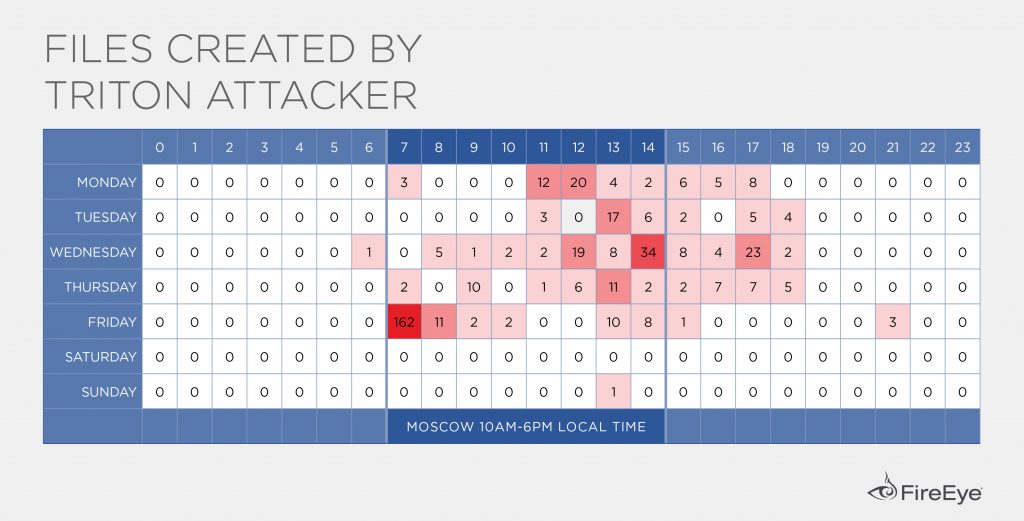

Un report di FireEye pubblicato ieri mette in connessione diretta il gruppo che ha portato l’attacco con una società di ricerca controllata dal governo russo. Si tratta del Central Scientific Research Institute of Chemistry and Mechanics (CNIIHM) con sede a Mosca.

In questo caso i ricercatori portano a supporto della loro analisi dei dati ben precisi e, in particolare, collegamenti con uno specifico individuo che avrebbe utilizzato una serie di strumenti di monitoraggio e controllo del malware. Inutile dirlo, la persona in questione sarebbe un impiegato del CNIIHM.

A corroborare il coinvolgimento diretto del centro di ricerca moscovita ci sono anche altri elementi, come il periodo di attività giornaliero che coincide con gli orari d’ufficio nel fuso orario di Mosca.

Gli analisti di FireEye, in ogni caso, si fermano a segnalare il collegamento tra l’attacco e il centro di ricerca, senza azzardare ipotesi sulla possibilità che lo stesso ente abbia sviluppato (e non semplicemente utilizzato) il malware.

D’altra parte buona parte degli strumenti utilizzati per il monitoraggio del software e per il movimento laterale all’interno delle infrastrutture prese di mira con l’attacco Triton, spiegano dalle parti di FireEye, sono tool open-source, utilizzati anche da pentester ed esperti di sicurezza.

Ora resta da capire quali possano essere le conseguenze di questi report. Negli ultimi mesi, infatti, il tema della cyber-warfare sta diventando sempre più centrale e alcune dichiarazioni (come quella del Procuratore Generale della Gran Bretagna) fanno pensare che in futuro attacchi come questi possano avere conseguenza anche gravi sugli equilibri internazionali.

Articoli correlati

-

CloudSorcerer, un nuovo gruppo APT che...

CloudSorcerer, un nuovo gruppo APT che...Lug 10, 2024 0

-

Hacktivisti rubano un database di...

Hacktivisti rubano un database di...Apr 03, 2024 0

-

Kaspersky svela un Apt attivo...

Kaspersky svela un Apt attivo...Mar 22, 2023 0

-

Come la guerra ha cambiato il panorama...

Come la guerra ha cambiato il panorama...Mar 09, 2023 0

Altro in questa categoria

-

Colt ha completato il trial di...

Colt ha completato il trial di...Apr 03, 2025 0

-

Corea del Nord: la minaccia cyber si...

Corea del Nord: la minaccia cyber si...Apr 02, 2025 0

-

Le vulnerabilità dei tool RMM aprono...

Le vulnerabilità dei tool RMM aprono...Apr 01, 2025 0

-

Una campagna di phishing usa il...

Una campagna di phishing usa il...Mar 31, 2025 0

Last Week Security IT

Spyware nordcoreano e bot malvagi

Approfondimenti

-

Corea del Nord: la minaccia cyber si espande in Europa...

Corea del Nord: la minaccia cyber si espande in Europa...Apr 02, 2025 0

La Corea del Nord sta incrementando le proprie attività... -

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...Apr 01, 2025 0

Se da una parte i tool di Remote Monitoring and Management... -

Mimecast: con l’AI una nuova era per la Data Loss...

Mimecast: con l’AI una nuova era per la Data Loss...Mar 27, 2025 0

Ogni nuova tecnologia porta con sé nuovi rischi. Nel caso... -

Penetration testing, una volta ogni tanto non basta più:...

Penetration testing, una volta ogni tanto non basta più:...Mar 21, 2025 0

Il processo di penetration testing è ormai una pratica... -

Il ransomware Medusa ha colpito oltre 300 infrastrutture...

Il ransomware Medusa ha colpito oltre 300 infrastrutture...Mar 13, 2025 0

Il bilancio delle vittime del ransomware Medusa è...

Minacce recenti

Le vulnerabilità dei tool RMM aprono nuove opportunità ai cybercriminali

CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti dello smishing a tema INPS

RedCurl passa al ransomware: scoperto il primo attacco con QWCrypt

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

Colt ha completato il trial di crittografia quantistica...

Colt ha completato il trial di crittografia quantistica...Apr 03, 2025 0

Colt Technology Services ha annunciato di aver completato... -

Corea del Nord: la minaccia cyber si espande in Europa...

Corea del Nord: la minaccia cyber si espande in Europa...Apr 02, 2025 0

La Corea del Nord sta incrementando le proprie attività... -

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...Apr 01, 2025 0

Se da una parte i tool di Remote Monitoring and... -

Una campagna di phishing usa il DNS-over-HTTPS per eludere...

Una campagna di phishing usa il DNS-over-HTTPS per eludere...Mar 31, 2025 0

I ricercatori di Infoblox hanno scoperto una nuova campagna... -

CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti...

CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti...Mar 31, 2025 0

Nel corso dell’ultima settimana, il CERT-AGID ha rilevato...