Aggiornamenti recenti Aprile 3rd, 2025 10:03 AM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- Colt ha completato il trial di crittografia quantistica sulla propria rete ottica

- Corea del Nord: la minaccia cyber si espande in Europa grazie ai professionisti IT

- Le vulnerabilità dei tool RMM aprono nuove opportunità ai cybercriminali

- Una campagna di phishing usa il DNS-over-HTTPS per eludere i controlli

- CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti dello smishing a tema INPS

Ti presento L0rdix: il nuovo trojan multifunzione per i sistemi Windows

Nov 22, 2018 Marco Schiaffino Malware, Minacce, News, RSS, Trojan 0

Si tratta di un malware modulare sviluppato e messo in vendita nel Dark Web. La sua specialità: installare miner per cripto-valuta e rubare informazioni personali.

Per capire quali siano le caratteristiche del cyber-crimine nel terzo millennio, il metodo migliore è quello di leggersi il report pubblicato da Ensilo su un nuovo malware comparso nei bassifondi della Rete, chiamato L0rdix.

L’analisi, curata dal ricercatore di sicurezza Ben Hunter, descrive meglio di qualsiasi trattato accademico il panorama che ci circonda e permette di capire a fondo come funziona l’ecosistema criminale su Internet.

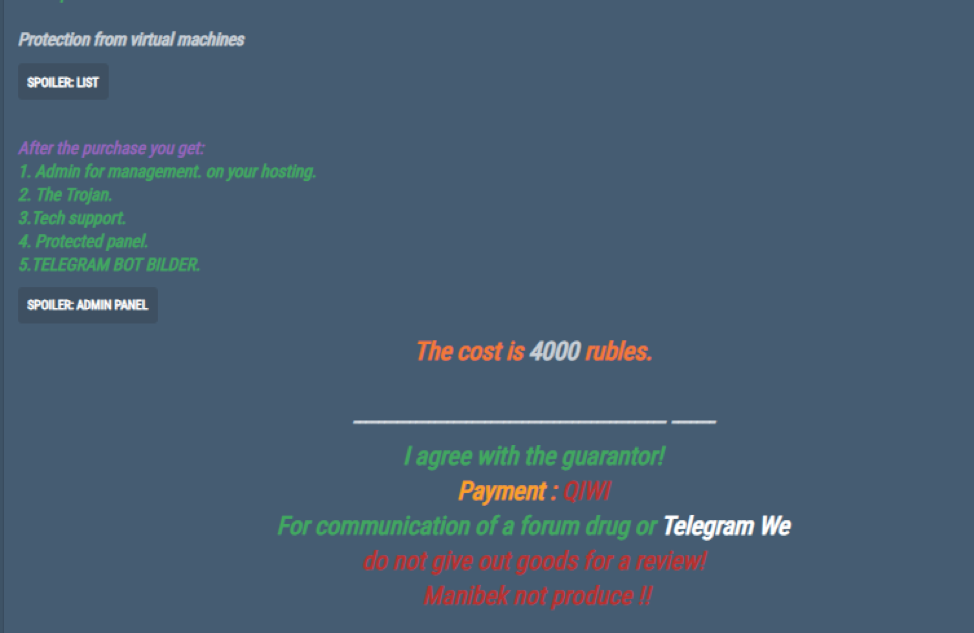

L0rdix, spiega Hunter, è uno strumento di hacking modulare pensato appositamente per essere venduto sui forum frequentati dai cyber-criminali che potranno poi utilizzarlo a loro piacimento e offre tutte le funzionalità che possono garantirgli un buon successo in questo particolarissimo mercato.

Da un punto di vista tecnico, L0rdix è composto da 5 moduli principali (ma Hunter sottolinea che il codice sembra ancora in fase di sviluppo) che forniscono una serie di funzionalità decisamente ampia, a partire dagli strumenti di offuscamento pensati per aggirare i controlli antivirus.

Il malware, quando viene avviato, esegue per esempio una serie di controlli molto approfonditi per controllare se si trova in una sandbox (gli ambienti virtuali utilizzati da alcuni software antivirus e dai ricercatori per analizzare il codice malevolo – ndr) e, nel caso, cessa qualsiasi attività.

Sotto questo profilo, sottolineano dalle parti di Ensilo, i suoi autori si sono dati un gran da fare prevedendo anche una serie di verifiche a livello del registro di sistema per controllare l’eventuale presenza di chiavi di registro collegate a software di virtualizzazione.

Una volta appurato che non si trova in una sandbox, L0rdix comincia la sua opera raccogliendo tutte le informazioni possibili sul sistema compromesso. Il malware registra la versione del sistema operativo; il modello di CPU e GPU; gli identificativi delle unità disco installate; la quantità di RAM; l’antivirus installato.

Le informazioni, come si può intuire, servono a dare a chi lo controlla un quadro generale della macchina infettata, in particolare per capire la potenza di calcolo disponibile per generare cripto-valuta, una delle attività preferite dai pirati informatici in questo periodo.

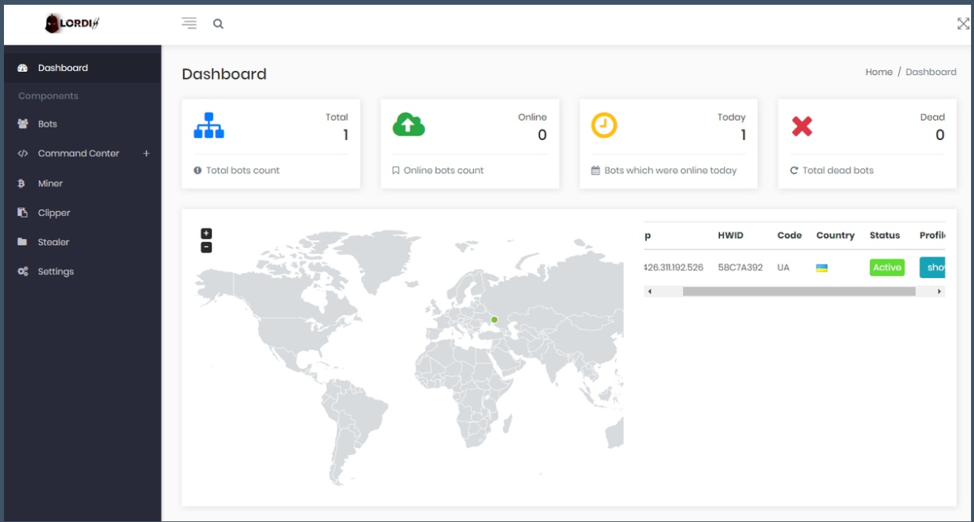

Tutti i dati vengono inviati al server command and control che risponde inviando un file di configurazione che imposta le funzionalità di L0rdix. Il sistema di controllo, come si vede nell’immagine, è quanto di più intuitivo si possa immaginare.

A questo punto attiva il sistema che gli consente di propagarsi attraverso le unità USB collegate al computer, individuando tutti i file memorizzati al loro interno e sostituendoli con una copia eseguibile di sé stesso.

Nel corso di questa operazione mantiene le icone originali dei file in modo che le potenziali vittime, quando accederanno all’unità esterna da un altro computer, non sospetteranno nulla.

Solo dopo aver concluso la procedura, modifica le impostazioni del sistema per assicurarsi la persistenza a ogni avvio. Dopodiché attiva le funzionalità di botnet, che permettono al pirata informatico che lo controlla di eseguire qualsiasi tipo di operazione desideri.

Nel dettaglio, è possibile aprire nel browser un qualsiasi indirizzo, eseguire l’upload o il download di file, avviare comandi cmd.

Il modulo per il furto di informazioni, invece, esegue un monitoraggio di alcune applicazioni (tra cui i browser più diffusi) e della clipboard. Per quanto riguarda quest’ultima, L0rdix è programmato per rubare qualsiasi indirizzo relativo a un wallet di cripto-valuta.

A completare l’arsenale a disposizione dei loro “clienti”, gli autori di L0rdix hanno previsto un modulo di mining che consente di utilizzare la potenza di calcolo del computer infetto per generare cripto-valuta. Secondo Hunter, l’introduzione di questo modulo sarebbe avvenuta in un secondo momento.

Articoli correlati

-

In Italia raddoppiano gli attacchi...

In Italia raddoppiano gli attacchi...Dic 02, 2024 0

-

Phishing, breach e trojan bancari:...

Phishing, breach e trojan bancari:...Nov 07, 2024 0

-

Il trojan Necro ha attaccato 11 milioni...

Il trojan Necro ha attaccato 11 milioni...Set 24, 2024 0

-

Un malware Android ha infettato più di...

Un malware Android ha infettato più di...Set 16, 2024 0

Altro in questa categoria

-

Colt ha completato il trial di...

Colt ha completato il trial di...Apr 03, 2025 0

-

Corea del Nord: la minaccia cyber si...

Corea del Nord: la minaccia cyber si...Apr 02, 2025 0

-

Le vulnerabilità dei tool RMM aprono...

Le vulnerabilità dei tool RMM aprono...Apr 01, 2025 0

-

Una campagna di phishing usa il...

Una campagna di phishing usa il...Mar 31, 2025 0

Last Week Security IT

Spyware nordcoreano e bot malvagi

Approfondimenti

-

Corea del Nord: la minaccia cyber si espande in Europa...

Corea del Nord: la minaccia cyber si espande in Europa...Apr 02, 2025 0

La Corea del Nord sta incrementando le proprie attività... -

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...Apr 01, 2025 0

Se da una parte i tool di Remote Monitoring and Management... -

Mimecast: con l’AI una nuova era per la Data Loss...

Mimecast: con l’AI una nuova era per la Data Loss...Mar 27, 2025 0

Ogni nuova tecnologia porta con sé nuovi rischi. Nel caso... -

Penetration testing, una volta ogni tanto non basta più:...

Penetration testing, una volta ogni tanto non basta più:...Mar 21, 2025 0

Il processo di penetration testing è ormai una pratica... -

Il ransomware Medusa ha colpito oltre 300 infrastrutture...

Il ransomware Medusa ha colpito oltre 300 infrastrutture...Mar 13, 2025 0

Il bilancio delle vittime del ransomware Medusa è...

Minacce recenti

Le vulnerabilità dei tool RMM aprono nuove opportunità ai cybercriminali

CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti dello smishing a tema INPS

RedCurl passa al ransomware: scoperto il primo attacco con QWCrypt

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

Colt ha completato il trial di crittografia quantistica...

Colt ha completato il trial di crittografia quantistica...Apr 03, 2025 0

Colt Technology Services ha annunciato di aver completato... -

Corea del Nord: la minaccia cyber si espande in Europa...

Corea del Nord: la minaccia cyber si espande in Europa...Apr 02, 2025 0

La Corea del Nord sta incrementando le proprie attività... -

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...Apr 01, 2025 0

Se da una parte i tool di Remote Monitoring and... -

Una campagna di phishing usa il DNS-over-HTTPS per eludere...

Una campagna di phishing usa il DNS-over-HTTPS per eludere...Mar 31, 2025 0

I ricercatori di Infoblox hanno scoperto una nuova campagna... -

CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti...

CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti...Mar 31, 2025 0

Nel corso dell’ultima settimana, il CERT-AGID ha rilevato...