Aggiornamenti recenti Aprile 3rd, 2025 10:03 AM

News Recenti

- Transparency Center Initiative di Kaspersky Lab: cosa significa per l’Italia

- Colt ha completato il trial di crittografia quantistica sulla propria rete ottica

- Corea del Nord: la minaccia cyber si espande in Europa grazie ai professionisti IT

- Le vulnerabilità dei tool RMM aprono nuove opportunità ai cybercriminali

- Una campagna di phishing usa il DNS-over-HTTPS per eludere i controlli

- CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti dello smishing a tema INPS

Hack su 50.000 stampanti per sostenere il canale YouTube PewDiePie

Dic 03, 2018 Marco Schiaffino Attacchi, Hacking, News, RSS, Vulnerabilità 1

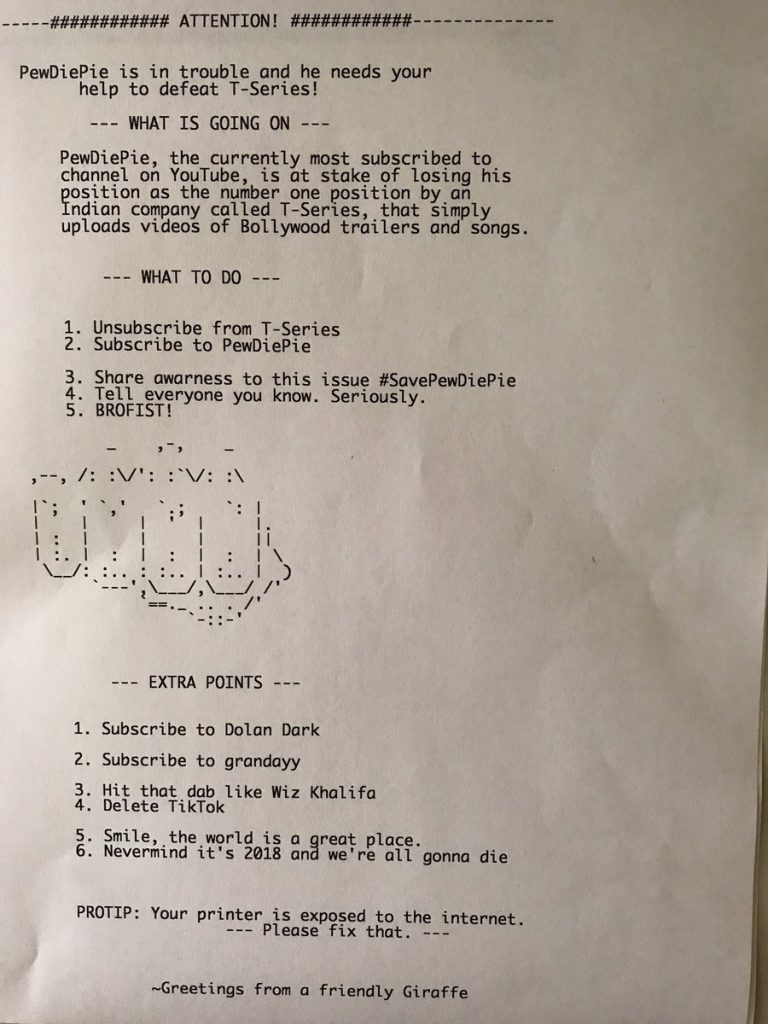

Un fan del celebre Youtuber ha sfruttato le vulnerabilità dei dispositivi per diffondere una sorta di volantino che invita a sostenere il canale YouTube.

Quello avvenuto venerdì scorso è certamente un attacco sui generis, ma dovrebbe funzionare come un monito per chi continua a trascurare le regole base di sicurezza nella gestione delle (grandi e piccole) reti locali.

Protagonista della strana vicenda è un hacker che su Twitter si firma con il nickname di TheHackerGiraffe, che ha preso di mira migliaia di stampanti in tutto il mondo sfruttando la presenza di firmware datati e impostazioni “deboli” dei dispositivi.

Nel dettaglio, TheHackerGiraffe ha approfittato del fatto che molte stampanti connesse a Internet hanno delle porte aperte su Internet che consentono la stampa.

Condizioni che in alcuni casi potrebbero permettere anche attacchi in grado di compromettere l’integrità della rete, ma che l’eccentrico hacker ha invece sfruttato per portare avanti una personalissima campagna di supporto al canale YouTube PewDiePie.

Il canale di Felix Arvid Ulf Kjellberg, questo il suo vero nome, detiene il record di utenti registrati su YouTube con la bellezza di oltre 70 milioni di iscritti. Il suo primato, però, è minacciato da un altro canale YouTube chiamato T-Series, specializzato nella pubblicazione di trailer di film “Bollywoodiani”.

La competizione tra i due canali ha scatenato i fan di PewDiePie, che stanno cercando in ogni modo di convincere altri utenti YouTube a sostenere il loro canale preferito.

TheHackerGiraffe lo ha fatto a modo suo, stampando migliaia di volantini su alcune delle stampanti vulnerabili che è riuscito a rintracciare in rete.

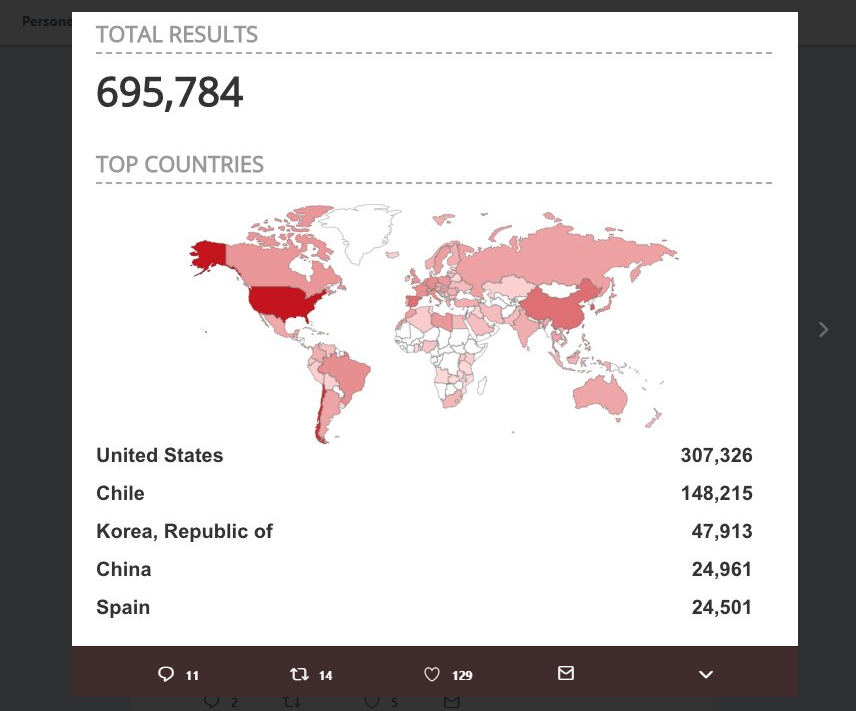

Diciamo “alcune” perché, come ha spiegato lo stesso hacker pubblicando su Twitter l’immagine qui sopra, il numero complessivo di stampanti vulnerabili a questo tipo di attacco sono in realtà molte di più.

Tutta la vicenda, alla fine, si è risolta con qualche risata e uno tsunami di messaggi sul profilo Twitter dell’autore di questa curiosa campagna pubblicitaria. C’è meno da ridere quando si pensa che ci sono ancora centinaia di migliaia di dispositivi connessi a Internet vulnerabili ad attacchi piuttosto banali.

Articoli correlati

-

Decine di canali YouTube distribuivano...

Decine di canali YouTube distribuivano...Apr 09, 2024 0

-

Lo stealer Lumma viene distribuito...

Lo stealer Lumma viene distribuito...Gen 10, 2024 0

-

Zerodium spinge sugli exploit per...

Zerodium spinge sugli exploit per...Gen 28, 2022 0

-

Corretta una falla di Linux presente da...

Corretta una falla di Linux presente da...Gen 27, 2022 0

Altro in questa categoria

-

Colt ha completato il trial di...

Colt ha completato il trial di...Apr 03, 2025 0

-

Corea del Nord: la minaccia cyber si...

Corea del Nord: la minaccia cyber si...Apr 02, 2025 0

-

Le vulnerabilità dei tool RMM aprono...

Le vulnerabilità dei tool RMM aprono...Apr 01, 2025 0

-

Una campagna di phishing usa il...

Una campagna di phishing usa il...Mar 31, 2025 0

One thought on “Hack su 50.000 stampanti per sostenere il canale YouTube PewDiePie”

Leave a Reply Annulla risposta

Devi essere connesso per inviare un commento.

Last Week Security IT

Spyware nordcoreano e bot malvagi

Approfondimenti

-

Corea del Nord: la minaccia cyber si espande in Europa...

Corea del Nord: la minaccia cyber si espande in Europa...Apr 02, 2025 0

La Corea del Nord sta incrementando le proprie attività... -

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...Apr 01, 2025 0

Se da una parte i tool di Remote Monitoring and Management... -

Mimecast: con l’AI una nuova era per la Data Loss...

Mimecast: con l’AI una nuova era per la Data Loss...Mar 27, 2025 0

Ogni nuova tecnologia porta con sé nuovi rischi. Nel caso... -

Penetration testing, una volta ogni tanto non basta più:...

Penetration testing, una volta ogni tanto non basta più:...Mar 21, 2025 0

Il processo di penetration testing è ormai una pratica... -

Il ransomware Medusa ha colpito oltre 300 infrastrutture...

Il ransomware Medusa ha colpito oltre 300 infrastrutture...Mar 13, 2025 0

Il bilancio delle vittime del ransomware Medusa è...

Minacce recenti

Le vulnerabilità dei tool RMM aprono nuove opportunità ai cybercriminali

CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti dello smishing a tema INPS

RedCurl passa al ransomware: scoperto il primo attacco con QWCrypt

Off topic

-

L’IA generativa unifica le interfacce di gestione e...

L’IA generativa unifica le interfacce di gestione e...Gen 29, 2025 0

Con l’avvento dell’IA generativa... -

Cyberinsurance: misurare il rischio umano può...

Cyberinsurance: misurare il rischio umano può...Ott 09, 2024 0

Negli ultimi anni sempre più aziende stanno sottoscrivendo... -

Il machine learning di Kaspersky aumenta la capacità di...

Il machine learning di Kaspersky aumenta la capacità di...Ott 02, 2024 0

Grazie al machine learning, il Global Research and Analysis... -

I vertici aziendali non sono del tutto pronti alle nuove...

I vertici aziendali non sono del tutto pronti alle nuove...Set 30, 2024 0

Il 2024 è l’anno delle nuove normative di sicurezza:... -

Più della meta delle aziende geo-distribuite ha problemi...

Più della meta delle aziende geo-distribuite ha problemi...Mag 21, 2024 0

Una delle sfide principali delle aziende distribuite sul...

Post recenti

-

Colt ha completato il trial di crittografia quantistica...

Colt ha completato il trial di crittografia quantistica...Apr 03, 2025 0

Colt Technology Services ha annunciato di aver completato... -

Corea del Nord: la minaccia cyber si espande in Europa...

Corea del Nord: la minaccia cyber si espande in Europa...Apr 02, 2025 0

La Corea del Nord sta incrementando le proprie attività... -

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...

Le vulnerabilità dei tool RMM aprono nuove opportunità ai...Apr 01, 2025 0

Se da una parte i tool di Remote Monitoring and... -

Una campagna di phishing usa il DNS-over-HTTPS per eludere...

Una campagna di phishing usa il DNS-over-HTTPS per eludere...Mar 31, 2025 0

I ricercatori di Infoblox hanno scoperto una nuova campagna... -

CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti...

CERT-AGID 22-28 marzo: in vendita sul darkweb i documenti...Mar 31, 2025 0

Nel corso dell’ultima settimana, il CERT-AGID ha rilevato...

Salve,

io sono uno dei 50.000 che ha subito l’attacco.

Subito dopo essermi accorto di essere stato vittima (?) del PRET, ho controllato le porte 9100 e 35, entrambe risultano chiuse.

Su uno dei tanti fogli che sono stati stampati, me ne sono ritrovato uno con due linee:

GET / HTTP/1.1

Host: xx.xx.xxx.xx:9100

Ovviamente ho censurato l’indirizzo IP pubblico.

Qualcuno saprebbe darmi delucidazioni a riguardo? Mi sembra molto strano che siano riusci ad attaccarmi con un PRET con le porte chiuse, il NAT e il Firewall del router attivo.

Saluti.